Відновлення системи комп'ютера після атаки вірусів

Процес відновлення системи персонального комп'ютера після атаки вірусних програм.

Процес відновлення системи персонального комп'ютера після атаки вірусних програм.

Дякую за допомогу в підготовці матеріалу майстрів комп'ютерного сервісного центру Запускай.РФ. У цих хлопців ви можете замовити ремонт ноутбуків і нетбуків в Москві.

Шкідливі програми, впроваджуються в операційну систему персонального комп'ютера, завдають значної шкоди всьому об'єму даних. На даний момент часу програми-шкідники створюються з різними цілями, тому їх дії спрямовані на коригування різних структур операційної системи персонального комп'ютера.

Поширеним і наслідками, очевидними користувачеві, є неполадки в роботі з мережею Інтернет, порушення в роботі приладів, підключених до ПК.

Навіть якщо шкідник був виявлений і знищений - це не виключає втрати інформації та інших проблем, які виникають в подальшій роботі. Перераховувати варіанти можна нескінченно, найчастіше користувач виявляє повну або часткову блокування доступу до Всесвітньої мережі, відмова в роботі зовнішніх пристроїв (мишка, флеш-карта), порожній робочий стіл і інше.

Перераховані наслідки спостерігаються через зміни, які внесла програма - шкідник в системні файли персонального комп'ютера. Такі зміни не ліквідуються з усуненням вірусу, їх потрібно коригувати самостійно, або вдатися до допомоги фахівців. По суті, робота такого роду не вимагає спеціальної підготовки, і виконати її може будь-який просунутий користувач, вивчивши відповідні інструкції.

У практиці роботи з організації відновлення операційної системи розрізняють кілька підходів, що залежать від причин, які привели до збою. Розглянемо кожен з варіантів докладно. Простий спосіб доступний кожному користувачеві - це відкат ОС на точку відновлення, коли робота персонального комп'ютера відповідала вимогам користувача. Але дуже часто це рішення є незадовільний ьним, або ж його неможливо здійснити з об'єктивних причин.

Скористатися стандартними інструментами Windows для відновлення ОС неможливо, якщо наприклад вхід неможливий, або існують інші причини перешкоджають виконанню операції в стандартному режимі. Ситуація можна вирішити за допомогою інструменту ERD Commander (ERDC).

Яким чином програма функціонує, розберемо ситуацію послідовно. Перший крок - завантаження програми. Другий крок - це запуск інструменту Syst em Restore Wizard, саме з його допомогою виробляється відкат ОС в задану позицію відновлення.

Як правило, кожен інструмент має в запасі кілька контрольних точок, і в вісімдесяти відсотках випадків працездатність ь персонального комп'ютера буде повністю реанімована.

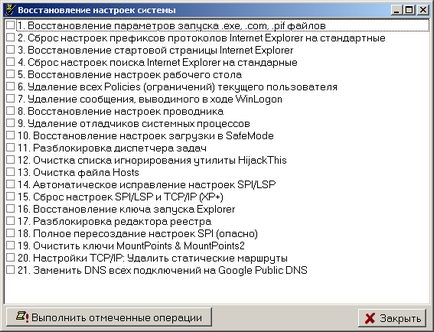

Застосування інструментів утиліти AVZ

Розглянутий далі інструмент в роботі не вимагає якихось особливих умінь і навичок користувача. Програмний продукт розроблений Олегом Зайцевим і призначений для пошуку і знищення всіх видів вірусів і шкідливих програм. Але крім основної функції, утиліта відновлює більшість системних налаштувань, які піддалися атаці або зміни зі стороною вірусів-шкідників їй.

Які проблеми може вирішити яка надається програма? Головне - відновлення системних файлів і налаштувань, піддалися атаці вірусів. Утиліта справляється з пошкодженими драйверами програм, які відмовляються запускатися після відновлення. Коли виникають проблеми роботи в браузерах або ж в разі блокування доступу в мережу Інтернет і багато інших неприємностей.

Як можна побачити, набір операцій представлений 21 пунктом, і найменування кожного з них пояснює його призначення. Відзначимо, що можливості програми досить різноманітні і її можна вважати універсальним інструментів в реанімації не тільки самої системи, але і ліквідації наслідків роботи вірусів з системними даними.

Перший параметр використовують, якщо наслідками атаки вірусів і процедури відновлення ОС відмовляються працювати необхідні користувачу програми. Як правило, таке трапляється, якщо шкідник проник в файли і драйвера програм і вніс будь-які зміни в записану там інформацію.

Другий параметр необхідний, коли віруси здійснили підміну доменів при введенні їх в пошукову систему браузера. Така підміна - перший рівень коригування взаємодії системних файлів операційної системи і мережі Інтернет. Така функція програми, як правило, без сліду усуває внесені зміни, не намагаючись їх виявити, а просто піддаючи повного форматування всього обсягу даних префіксів і протоколів, замінюючи їх на стандартні настройки.

Третій параметр відновлює налаштування стартової сторінки Інтернет-браузера. Як і в попередньому випадку, за замовчуванням програма коригує проблеми браузера Internet Explorer.

Четвертий параметр корегує роботу пошукової системи і встановлює стандартний режим роботи. Знову ж процедура стосується браузера встановленого Windows за замовчуванням.

При проблемі пов'язаної з функціонуванням робочого столу (поява на ньому банерів, малюнків, сторонніх записів) активують п'ятий пункт програми. Такі наслідки дії шкідливих програм були дуже популярними ще пару років назад і доставляли чимало проблем користувачам, але і зараз не виключено проникнення в операційну систему ПК таких капосників.

Шостий пункт необхідний в разі, якщо програма-шкодить ялина обмежила дії користувача при виконанні ряду команд. Ці обмеження можуть носити різний характер, а оскільки настройки доступу зберігаються в реєстрі, то шкідливі програми найчастіше використовують цю інформацію для коригування роботи користувача зі своїм ПК.

Якщо при завантаженні ОС з'являється стороннє повідомлення, це означає, що програма-шкодить ялина змогла потрапити в параметри запуску Windows NT. Відновлення ОС, що знищило вірус, не прибирає це повідомлення. Для того що б прибрати його необхідно активувати сьомий параметр меню утиліти AVZ.

Восьмий параметр меню, відповідно до назви, відновлює налаштування провідника.

Іноді проблема проявляється у вигляді перебоїв в роботі системних компонентів, так наприклад, під час запуску ОС персонального комп'ютера зникає робочий стіл. Утиліта AVZ проводить діагностику цих структур і вносить необхідні корективи за допомогою пункту дев'ять меню інструментів.

Неполадки завантаження ОС в безпечному режимі усуваються пунктом десять. Виявити необхідність в активації даного пункту мультіпрограмми розглянутої тут утиліти просто. Вони проявляються при будь-яких спробах провести роботу в режимі безпеки.

Якщо відбувається блокування диспетчера задач, то необхідно активувати пункт меню одинадцять. Віруси від імені адміністратора вносять зміни в активацію даного розділу операційної системи, і замість робочого вікна з'являється повідомлення про те, що робота з диспетчером задач заблокована.

Утиліта HijackThis в якості однієї з основних своїх функцій використовує зберігання в реєстрі списку винятків. Для вірусу досить проникнути в базу утиліти і зареєструвати файли в списку реєстру. Після цього він може самостійно восстанавліватьс я необмежену кількість разів. Чистка реєстру утиліти відбувається за рахунок активації дванадцятого пункту меню налаштувань AVZ.

Наступний, тринадцятий пункт, дозволяє очистити файлу Hosts, це файл змінений вірусом може викликати складності при роботі з мережею, блокувати деякі ресурси, заважати оновленню баз даних антивірусних програм. Робота з даними файлом більш детально буде розібрана нижче. На жаль, редагувати цей файл прагнуть практично всі вірусні програми, що пов'язано, по-перше, з простотою внесення таких змін, а наслідки можуть бути більш ніж значними і вже після видалення вірусів інформація, занесена в файл, може бути прямими воротами для проникнення в ОС нових шкідників і шпигунів.

Якщо блокований доступ в мережу Інтернет, то це, як правило, означає наявність помилок в налаштуваннях SPI. Їх виправлення відбудеться, якщо активувати пункт меню чотирнадцять. Важливо, що цим пунктом налаштувань можна користуватися з термінальною сесії.

Можливості шістнадцятого пункту меню спрямовані на відновлення системних ключів реєстру, які відповідають за запуск Інтернет-браузера.

Наступні чотири пункти рекомендується застосовувати тільки якщо пошкодження операційної системи настільки катастрофічні, що за великим рахунком немає ніякої різниці в тому, чи будуть вони усунені за допомогою таких методів або в результаті буде потрібно переустанавліват ь систему цілком.

Так, вісімнадцятий пункт відтворює початкові налаштування SPI. Дев'ятнадцяте пункт очищає реєстр Mount Points / 2.

Двадцяте пункт видаляє всі статичні маршрути. Нарешті, останній, двадцять перше пункт стирає всі підключення DNS.

Як можна бачити, що подаються можливості утиліти охоплюють практично всі сфери, в які може проникнути програма-шкодить ялина і залишити свій активний слід, виявити який не так просто.

В результаті лікування ОС персонального комп'ютера не працюють підключені до нього пристрої.

Один з популярних способів маскування шпигунських програм - це встановлення свого вірусного драйвера в додаток до реального програмного забезпечення. У даній ситуації реальним драйвером найчастіше є файл мишки або клавіатури. Відповідно, після того як вірус знищений, його слід залишається в реєстрі, з цієї причини пристрій до якого шкідник зміг приєднатися перестає працювати.

Схожа ситуація спостерігається і при некоректній роботі в процесі видалення антивіруса Касперського. Це так само пов'язано зі специфікою установки програми, коли її інсталяція на ПК використовує допоміжний драйвер klmouflt. У ситуації з Касперського, цей драйвер треба знайти і повністю видалити з системи персонального комп'ютера у відповідності з усіма правилами.

Якщо клавіатура і миша відмовляються функціонувати в потрібному режимі, в першу чергу потрібно відновити ключі реєстру.

клавіатура:

HKEY_LOCAL_MACHI NE \ SYSTEM \ Curren tControlSet \ Cont rol \ Class \

UpperFilters = kbd class

миша:

HKEY_LOCAL_MACHI NE \ SYSTEM \ Curren tControlSet \ Cont rol \ Class \

UpperFilters = mou class

Проблема недоступних сайтів

Наслідками атаки шкідливих програм може стати недоступність деяких ресурсів в мережі Інтернет. І ці наслідки результат змін, які встигли внести в систему віруси. Проблема виявляється відразу або через деякий час, проте якщо в результаті дій програм шкідників вона проявилася через деякий час, усунути її не складе труднощів.

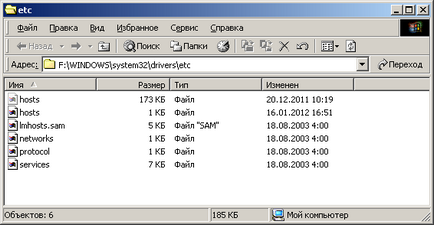

Існує два варіанти блокування і найпоширеніший - це коригування файлу hosts. Другий варіант створення помилкових статичних маршрутів. Навіть якщо вірус знищений, внесені ним зміни в ці інструменти не устранятся.

Якщо за допомогою зазначеного порядку дій файл знайти неможливо, це може означати що:

- вірусна програма змінила його місце знаходження в реєстрі;

- документ файлу має параметр «прихований».

Що стосується виправлення маршрутів, тут принцип дій той же. Однак, в процесі взаємодії операційної системи ПК і мережі Інтернет пріоритет завжди залишається за файлом hosts. тому його відновлення досить для того щоб робота здійснювалася в стандартному режимі.

Складність виникає якщо потрібний файл неможливо знайти, так як вірус змінює місце його знаходження в системних папках. Тоді треба виправляти ключ реєстру.

HKEY_LOCAL_MACHI NE \ SYSTEM \ Curren tControlSet \ serv ices \ Tcpip \ Param eters \ DataBasePa th

Тут представлені два однакових файлу, але так як ОС не дозволяє використовувати ідентичні найменування, очевидно, що ми маємо справу з помилковим документом. Визначити який з них правильний, а який ні, просто. Вірус створює об'ємний файл і численними коректувань, тому результат його шкідництва на малюнку представлений прихованим файлом об'ємом 173 КБ.

Якщо відкрити файл-документ, інформація в ньому буде містити такі рядки:

127.0.0.1 avast.com - рядок файлу прописана вірусом з метою заборони доступу до сайту антивірусної програми

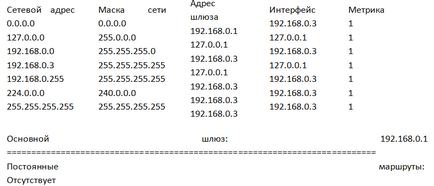

Вище ми вже відзначали, що заблокувати окремі ресурси можна і за допомогою створення невірних маршрутів в таблиці маршрутизації. Яким чином можна вирішити ситуацію, розглянемо последовательнос ть дій.

Представлена вище таблиця стандартна для ПК з єдиною мережевою картою, і параметрами налаштування мережевого підключення:

шлюз 192.168.0.1

Уявімо таку конфігурацію:

Маска мережі - 255.255.255.0

Шлюз - 192.168.0.3

Інтерфейс - 192.168.0.3

Виправити ситуацію не складно, для цієї мети використовується команда route і ключ delete. Знаходимо в таблиці помилкові записи і деінсталруем. Невелике зауваження, вся операції здійсненні, тільки якщо користувач володіє правами адміністратора, але і зміни в маршрут вірус може внести, тільки якщо увійшов в мережу через обліковий запис адміністратора персонального комп'ютера. Наведемо приклади таких завдань.

route delete 74.55.40.0 - запис, що видаляє перший варіант рядка маршруту;

route delete 74.55.74.0 - запис, що видаляє другий варіант рядка маршруту.

Кількість таких рядків має становити загальна кількість помилкових маршрутів.

Якщо підійти до процедури простіше, то необхідно застосувати операцію перенаправлення виведення. Робиться це за допомогою введення завдання route print> C: \ routes.txt. Активація команди створює ситуацію, коли на системному диску створюється файловий документ з назвою routes.txt, в ньому міститься таблиця з даними маршрутів.

Список таблиці містить символи-коди DOS. Ці символи нечитабельним, і вони не мають значення для здійснення роботи. Додаючи на початку кожного маршруту завдання route delete, видаляємо кожну хибну запис. Виглядає ці приблизно так:

route delete 84.50.0.0

route delete 84.52.233.0

route delete 84.53.70.0

route delete 84.53.201.0

route delete 84.54.46.0

Коли помилкових маршрутів в таблиці даних прописано дуже багато і коригувати їх вручну видається довгим і виснажливим процесом, рекомендується застосовувати завдання route разом з ключем F.

Антивірусна програма AVZ так само можна використовувати для коригування налаштувань маршрутизатора. Конкретна мультіпрограмма, що займається даним процесом - це двадцятий пункт настройки TCP.

Після поведінки всіх робіт, необхідно робити перезавантаження персонального комп'ютера.