Налаштування active directory domain services

Налаштування Active Directory являє з себе досить простий процес і розглядається на безлічі ресурсів в інтернеті, включаючи офіційні. Проте на своєму блозі я не можу залишити поза увагою цей момент, оскільки більшість подальших статей буде так чи інакше засновано на оточенні, налаштуванням якого я планую зайнятися якраз зараз.

Якщо вам цікава тематика Windows Server, рекомендую звернутися до тегу Windows Server на моєму блозі. Також рекомендую ознайомитися з основною статтею по Active Directory - Active Directory Domain Services

підготовка оточення

Насамперед необхідно підготувати оточення. Розгортати роль AD я планую на двох віртуальних серверах (майбутніх контролерах домену) по черзі.

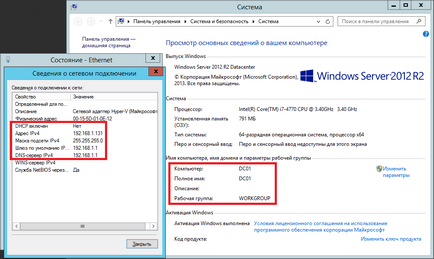

- Насамперед потрібно задати відповідні імена серверів. у мене це будуть DC01 і DC02.

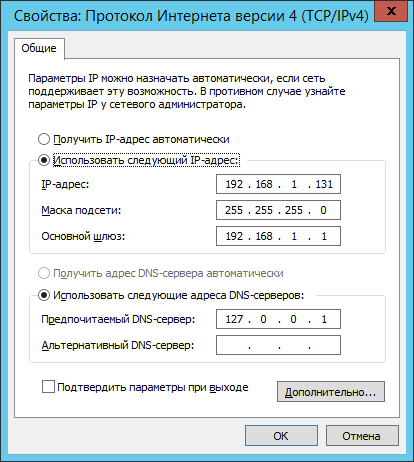

- Далі необхідно прописати статичні настройки мережі. Ще не будемо загострювати увагу що і де прописувати, нехай це будуть будь-які налаштування. Детально цей момент я розгляну нижче.

- Зрозуміло встановіть всі оновлення системи. особливо оновлення безпеки. Більшість цей момент пропускають, але він важливий, адже в оновленнях випускаються заплатки для дірок в безпеці, усуваються баги і т.п.

На цьому етапі необхідно визначитися яке ім'я домену у вас буде. Це вкрай важливо, оскільки потім зміна доменного імені буде дуже великою проблемою для вас, хоч і сценарій перейменування офіційно підтримується і впроваджений досить давно. Деякі міркування, а також безліч посилань на корисний матеріал ви можете знайти в моїй статті Пара слів про іменування доменів Active Directory. рекомендую ознайомитися з нею, а також зі списком використаних джерел.

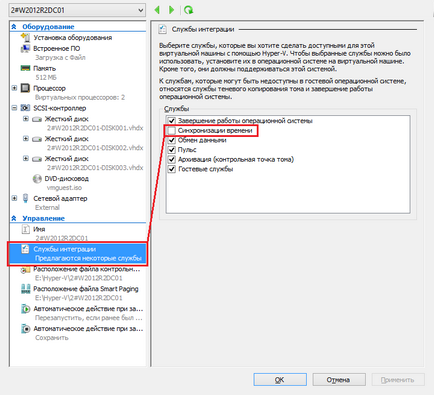

Оскільки у мене будуть використовуватися віртуалізовані контролери домену, необхідно змінити деякі настройки віртуальних машин, а саме відключити синхронізацію часу з гіпервізором. Час в AD має синхронізуватися виключно з зовнішніх джерел. Включені настройки синхронізації часу з гіпервізором можуть обернутися циклічної синхронізацією і як наслідок проблемами з роботою всього домену, аж до неможливості залогінитися на свої робочі станції у користувачів.

Взагалі сам підхід до адміністрування віртуалізованних контролерів домену відрізняється на увазі деяких особливостей функціонування AD DS 1 2:

Віртуальні середовища представляють особливу складність для розподілених робочих потоків, які залежать від логічної схеми реплікації за часом. Наприклад, реплікація AD DS використовує рівномірно збільшується значення (яке називається USN, або номер послідовного поновлення), призначений транзакціях в кожному контролері домену. Кожен екземпляр бази даних контролера домену також отримує ідентифікатор під назвою InvocationID. InvocationID контролера домену та його номер послідовного поновлення разом служать унікальним ідентифікатором, який пов'язаний з кожної транзакцією записи, виконуваної на кожному контролері домена, і повинні бути унікальні в межах лісу.

На цьому основні кроки з підготовки оточення завершені, переходимо до етапу установки.

Установка Active Directory

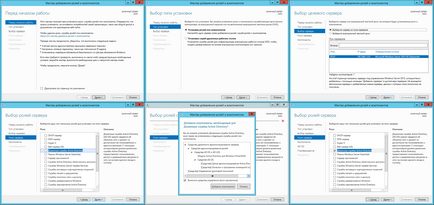

Установка проводиться через Server Manager і в ній немає нічого складного, докладно всі етапи установки ви можете побачити нижче:

Сам процес установки зазнав деяких змін 3 в порівнянні з попередніми версіями ОС:

Необхідно вибрати тільки роль Доменні служби Active Directory. ніякі додаткові компоненти встановлювати не потрібно. Процес установки займає трохи час і можна відразу переходити до налаштування.

Налаштування Active Directory

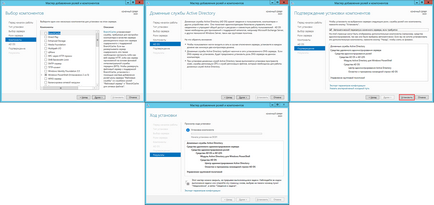

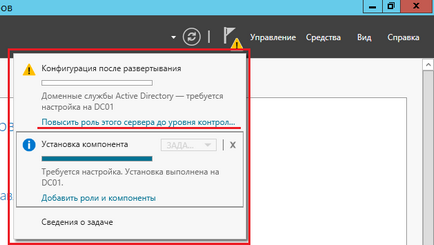

Коли встановиться роль, справа вгорі Server Manager ви побачите знак оклику - потрібно провести конфігурацію після розгортання. Натискаємо Підвищити роль цього сервера до контролера домену. Саме формулювання м'яко натякає на те, що ми робимо щось важливе.

Підвищення ролі сервера до контролера домену

Взагалі всі етапи майстра докладно описані в документації 4 Microsoft, однак у них як завжди є одна проблема - вони намагаються осягнути неосяжне. У підсумку виходить, що в одну статтю поміщені всі можливі сценарії. Це звичайно зручно, але в певному сенсі важко для сприйняття.

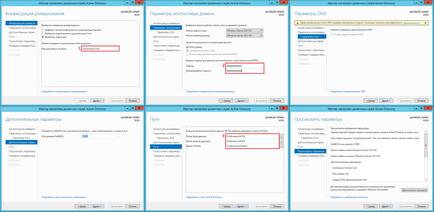

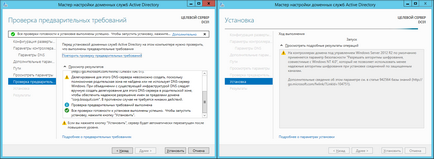

Проходимо всі етапи налаштування. Оскільки ми розгортаємо AD з нуля, то потрібно додавати новий ліс. Не забудьте надійно зберегти пароль для режиму відновлення служб каталогів (DSRM). Розташування бази даних AD DS можна залишити за замовчуванням (саме так і рекомендую. Однак для різноманітності в своїй тестовій середовищі я вказав інший каталог).

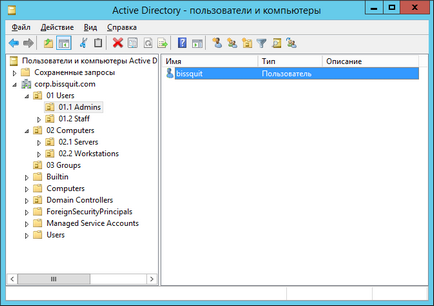

Створення облікових записів адміністраторів домену / підприємства

Після цього сервер самостійно перезавантажиться, залогінитися потрібно буде під обліковим записом локального адміністратора як і раніше. Зайдіть в оснащення Active Directory - користувачі і комп'ютери. створіть необхідні облікові записи - на цьому етапі головним чином адміністратора домену.

Налаштування DNS на єдиному DC в домені

Додавання другого DC в домен

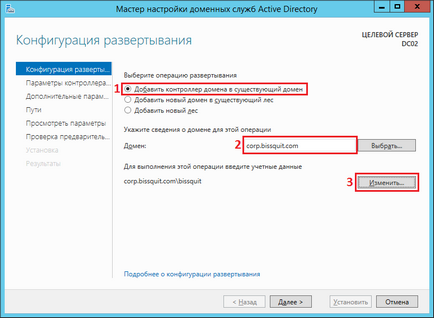

Оскільки спочатку я говорив про те, що у мене буде два контролера домену, прийшов час зайнятися налаштуванням другого. Проходимо також майстер установки, підвищуємо роль до контролера домену, тільки вибираємо Додати контролер домену в існуючий домен:

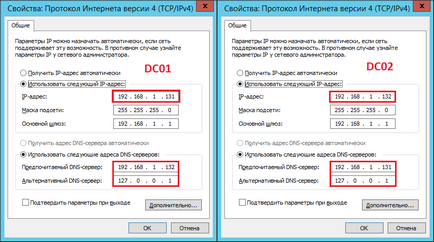

Зверніть увагу, що в мережевих налаштуваннях цього сервера основним DNS-сервером повинен бути обраний налаштований раніше перший контролер домену. Це обов'язково, інакше отримаєте помилку.

Після необхідних налаштувань логіньтесь на сервер під обліковим записом адміністратора домену, яка була створена раніше.

Налаштування DNS на декількох DC в домені

Для попередження проблем з реплікацією потрібно знову змінити налаштування мережі і робити це необхідно на кожному контролері домену (і на дотеперішніх теж) і кожен раз при додаванні нового DC:

Якщо у вас більше трьох DC в домені, необхідно прописати DNS-сервери через додаткові настройки саме в такому порядку. Детальніше про DNS ви можете прочитати в моїй статті Шпаргалка по DNS.

Налаштування часу

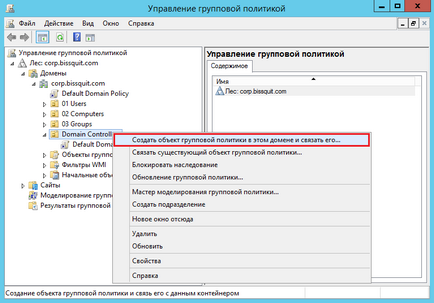

Налаштовувати час на контролерах домену будемо за допомогою групових політик. Нагадую, що облікові записи комп'ютерів контролерів домену знаходяться в окремому контейнері і мають окрему групову політику за замовчуванням. Не потрібно вносити зміни в цю політику, краще створіть нову.

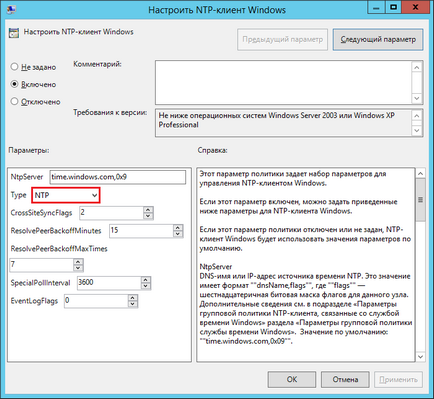

Назвіть її як вважаєте за потрібне і як об'єкт буде створений, натисніть правою кнопкою - Змінити. Переходимо в Конфігурація комп'ютера \ Політики \ Адміністративні шаблони \ Система \ Служба часу Windows \ Постачальники часу. Активуємо політики Включити NTP-клієнт Windows і Включити NTP-сервер Windows. заходимо в властивості політики Налаштувати NTP-клієнт Windows і виставляємо тип протоколу - NTP. інші настройки не чіпаємо:

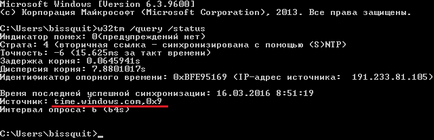

Чекаємо застосування політик (у мене це зайняло приблизно 5-8 хвилин, незважаючи на виконання gpupdate / force і пару перезавантажень), після чого отримуємо:

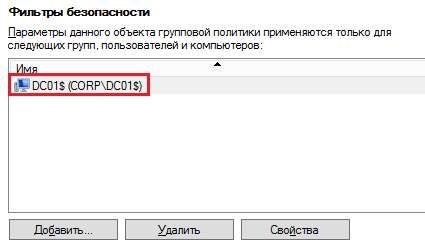

Взагалі треба зробити так, щоб час з зовнішніх джерел синхронізував тільки PDC емулятор, а не всі контролери домену під ряд, а буде саме так, оскільки групова політика застосовується до всіх об'єктів в контейнері. Потрібно її перенацілити на конкретний об'єкт облікового запису комп'ютера-власника ролі PDC-емулятор. Робиться це також через групові політики - в консолі gpmc.msc натискаємо лівою кнопкою потрібну політику і праворуч у вас з'являться її налаштування. У фільтрах безпеки потрібно додати обліковий запис потрібного контролера домену:

На цьому настройка часу, а разом з нею і початкова настройка Active Directory, завершена.