Аудит змін до active directory, windows для системних адміністраторів

Будь адміністратор Active Directory рано чи пізно стикається з необхідністю аудиту зміни в Active Directory, і це питання може встати тим гостріше, чим більше і складніше структура Active Directory і чим більше список осіб, кому делеговано права керування в тому чи іншому сайті або контейнері AD. У сферу інтересів адміністратора (або фахівця з ІБ) можуть потрапити такі питання як:

В ОС сімейства Windows існують вбудовані засоби аудиту змін в різних об'єктах, які, як і багато інших параметрів Windows, мають можливості управління за допомогою групових політики.

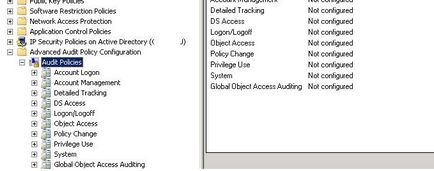

Розширені політики аудиту Windows

Природно, щоб не перевантажувати систему зайвою роботою, а журнали непотрібною інформацією, рекомендується використовувати лише мінімально необхідний набір аудірумих параметрів.

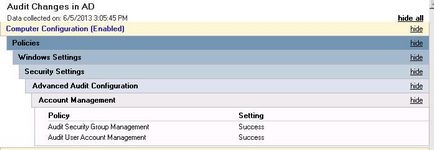

Налаштування аудиту змін облікових записів і груп Active Directory

Залишилося прілінкованние дану політику до контейнера, який містить облікові записи контролерів домену (за замовчуванням це OU Domain Controllers) і застосувати цю політику (вождів 90 хвилин або виконавши команду gpupdate / force).

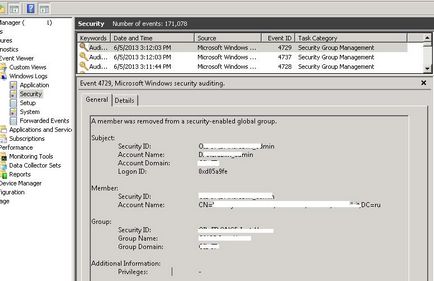

Після застосування даної політики інформація про всі зміни в облікових записах користувачів і членство в групах буде фіксувати на контролерах домену в журналі Security. На скріншоті нижче відображено подія, що фіксують момент видалення користувача з груп Active Directory (в подію можна побачити хто, коли і кого видалив з групи).

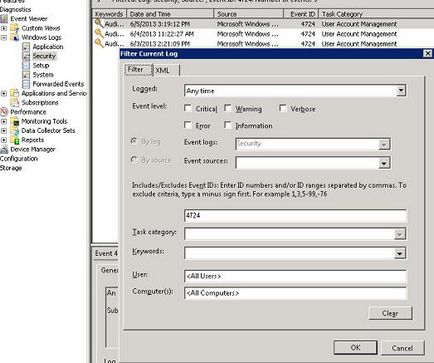

За замовчуванням журнал відображає всі події безпеки, що потрапили в лог. Щоб спростити пошук потрібного події, журнал можна відфільтрувати по конкретному Event ID. У тому випадку, якщо нас цікавлюся тільки події, наприклад, що коливаються скидання пароля користувача в домені, необхідно включити фільтр по id 4724.

Нижче наведено список деяких ID подій, які можуть знадобитися для пошуку і фільтрації подій в журналі Security практики:

IDсобитій, в контексті змін до группахAD:

4727. A security-enabled global group was created.

4728. A member was added to a security-enabled global group.

4729. A member was removed from a security-enabled global group.

4730. A security-enabled global group was deleted.

4731. A security-enabled local group was created.

4732. A member was added to a security-enabled local group.

4733. A member was removed from a security-enabled local group.

4734. A security-enabled local group was deleted.

4735. A security-enabled local group was changed.

4737. A security-enabled global group was changed.

4754. A security-enabled universal group was created.

4755. A security-enabled universal group was changed.

4756. A member was added to a security-enabled universal group.

4757. A member was removed from a security-enabled universal group.

4758. A security-enabled universal group was deleted.

4764. A group's type was changed.

4720. A user account was created.

4722. A user account was enabled.

4723. An attempt was made to change an account's password.

4724. An attempt was made to reset an account's password.

4725. A user account was disabled.

4726. A user account was deleted.

4738. A user account was changed.

4740. A user account was locked out.

4765. SID History was added to an account.

4766. An attempt to add SID History to an account failed.

4767. A user account was unlocked.

4780. The ACL was set on accounts which are members of administrators groups.

4781. The name of an account was changed:

4794. An attempt was made to set the Directory Services Restore Mode.

5376. Credential Manager credentials were backed up.

5377. Credential Manager credentials were restored from a backup.

Основні недоліки вбудованої системи аудиту Windows

Також не варто забувати, що за допомогою вбудованих засобів Windows складно об'єднати журнали з різних контролерів домену (можна, звичайно, скористатися можливістю перенаправлення логів в Windows. Але цей інструмент також недостатньо гнучкий), тому пошук потрібного події доведеться здійснювати на всіх контролерах домену (в рамках великих мереж це дуже накладно).

Крім того, при організації системи аудиту змін в AD за допомогою штатних засобів Windows потрібно врахувати, що в журнал системи пишеться величезна кількість подій (найчастіше непотрібних) і це призводить до його швидкого заповнення і перезатіранію. Щоб мати можливість роботи з архівом подій, необхідно збільшити максимальний розмір журналу і заборонити перезапис, а також розробити стратегію імпорту та очищення журналів.

Саме з цих причин, для аудиту змін в AD в великих і розподілених системах переважно використовувати програмні комплекси сторонніх розробників. Останнім часом на слуху, наприклад, такі продукти, як NetWrix Active Directory Change Reporter або ChangeAuditor for Active Directory.