Демілітаризована (dmz) зона - інфраструктура територіально розподіленої корпоративної мережі

Суть DMZ полягає в тому, що вона не входить безпосередньо у внутрішню, ні в зовнішню мережу, і доступ до неї може здійснюватися тільки за заздалегідь заданими правилами брандмауера. У DMZ немає користувачів - там розташовуються тільки сервери. Демілітаризована зона, як правило, служить для запобігання доступу з зовнішньої мережі до хостів внутрішньої мережі за рахунок виносу з локальної мережі в особливу зону всіх сервісів, що вимагають доступу ззовні. Фактично виходить, що ця зона буде окремою підмережею, захищеної (або відокремленої) від публічних і корпоративних мереж міжмережевими екранами.

Для захисту проникнення через демілітаризовану зону в корпоративну мережу використовуються міжмережеві екрани. Існують програмні й апаратні екрани. Для програмних потрібна окрема машина. Для установки апаратного брандмауера потрібно лише підключити його в мережу і виконати мінімальну конфігурацію. Зазвичай програмні екрани використовуються для захисту мереж, де немає необхідності проводити багато налаштувань, пов'язаних з гнучким розподілом смуги пропускання і обмеження трафіку по протоколах для користувачів. Якщо мережа велика і потрібна висока продуктивність, вигідніше стає використовувати апаратні міжмережеві екрани. У багатьох випадках використовують не один, а два міжмережевих екрану - один захищає демілітаризовану зону від зовнішнього впливу, другий відділяє її від внутрішньої частини корпоративної мережі. Саме таку схему будемо використовувати для організації демілітаризованої зони корпорації CorpUTY.

У DMZ винесемо поштовий, web- і FTP-сервери, а також зовнішній DNS і сервер віддаленого доступу RAS.

Мережа організації містить підмережі, і відповідно сервери, доступ до яких необхідний як зовні, так і зсередини, знаходяться в одній підмережі (яка також називається DMZ, демілітаризованою зоною), а користувачі і локальні ресурси знаходяться в інших подсетях. При такій топології сервери, що знаходяться в DMZ, повинні бути відокремлені одним фаєрволом від Інтернету і іншим - від локальної мережі. При цьому на зовнішньому межсетевом екрані повинен бути реалізований доступ «зовні» до потрібних ресурсів

Однак далеко не всі, особливо невеликі компанії, можуть дозволити собі використовувати два сервера для захисту мережі. Тому найчастіше вдаються до більш дешевого варіанту: використання одного сервера з трьома мережевими інтерфейсами. Тоді один інтерфейс «дивиться» в Інтернет, другий - в DMZ і третій - в локальну мережу.

Мережевий адаптер, підключений до Інтернету, будемо називати WAN, інтерфейс, підключений до демілітаризованої зони, - DMZ, а до локальної мережі - LAN.

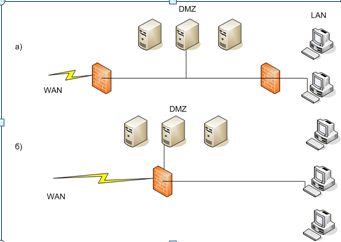

На рис. 8 зображені два варіанти підключення брандмауера. У разі «а» використовуються два міжмережевих екрани, один підключений до WAN і DMZ, а другий - до DMZ і LAN, в разі «б» - один міжмережевий екран, підключений і до WAN, і до LAN, і до DMZ.

Малюнок 8. Варіанти розгортання брандмауера і демілітаризованої зони

При реалізації другого варіанту необхідно звернути увагу на його недоліки. Перш за все, це загальне зниження надійності мережі. У разі зависання або перезавантаження сервера ресурси, що знаходяться в DMZ, будуть тимчасово недоступні користувачам. Наприклад, якщо у вас в мережі один поштовий сервер і він знаходиться в демілітаризованій зоні, то при відключенні мережевого доступу він буде недоступний, і у користувачів в поштовому клієнті почнуть з'являтися повідомлення про помилку з'єднання. Як наслідок - потік дзвінків і скарг системного адміністратора на непрацездатність мережі.

Інший недолік використання одного сервера - це те, що в разі його виходу з ладу все той час, який ви витратите на заміну, локальна мережа організації буде практично непрацездатна.

І нарешті, мабуть, найважливіший недолік такої топології, в разі якщо зловмисникові вдасться проникнути на сервер, він зможе отримати доступ як в DMZ, так і локальну мережу.

Якщо використовуються два міжмережевих екрану, то всі ці недоліки частково або повністю можна усунути. У разі виходу з ладу одного з них протягом буквально кількох хвилин мережу з варіанту «а» можна перетворити в варіант «б», додавши в сервер ще одну мережеву карту і зробивши відповідні зміни в настройках. До того ж безпеку мережі при використанні двох міжмережевих екранів підвищується. Наприклад, якщо зломщик зумів проникнути на сервер, підключений до WAN і DMZ, то йому не будуть доступні ресурси локальної мережі.

Оскільки в обраний маршрутизатор вбудований так званий packet filter, то необхідність у використанні окремого (standalone) брандмауера для відділення DMZ від Internet відпадає.

Протокол NAT вирішує два головні завдання:

забезпечує безпеку внутрішньої мережі - комп'ютери локальної мережі, захищені маршрутизатором з активованим NAT-протоколом (пристроєм NAT), стають недоступними з зовнішньої мережі.

Хоча протокол NAT не замінює брандмауер, він все ж є важливим елементом безпеки.

До одного з інтерфейсів комп'ютера з програмним фаєрволом підключається внутрішня мережа будинку A (inside). До іншого - комутатор для об'єднання серверів, винесених в DMZ-зону (виберемо Cisco Catalyst 2960). При виборі даного комутатора залишиться запас портів, тому додавання серверів в DMZ-зону в майбутньому не складе труднощів.

Microsoft Internet Security and Acceleration (ISA) Server виконує функції захисного екрану масштабу підприємства і Web-кешу. ISA Server може бути встановлений в трьох режимах: або в якості кешуючого (proxy-сервера), або в якості брандмауера, або в інтегральному режимі (цей режим забезпечує як функції кешування, так і функції захисного екрану). Оскільки ми використовуємо ISA Server в якості брандмауера, необхідно буде вибрати або режим Firewall, або Integrated. За допомогою ISA Server можна відстежувати процеси доступу клієнтів внутрішньої мережі до ресурсів Internet.