Чим нас намагаються зламати

Проблему безпеки комп'ютерних мереж надуманою не назвеш. Практика показує: чим масштабніша мережа і чим цінніша інформація довіряється підключеним до неї комп'ютерів, тим більше знаходиться бажаючих порушити її нормальне функціонування заради матеріальної вигоди або просто з цікавості. Йде постійна віртуальна війна, в ході якої організованості системних адміністраторів протистоїть винахідливість комп'ютерних зломщиків.

Основним захисним кордоном проти зловмисних атак в комп'ютерній мережі є система парольного захисту, яка є у всіх сучасних програмних продуктах. Відповідно до встановленої практики, перед початком сеансу роботи з операційною системою користувач зобов'язаний зареєструватися, повідомивши їй своє ім'я і пароль. Ім'я потрібно для ідентифікації користувача, а пароль служить підтвердженням правильності виробленої ідентифікації. Інформація, введена користувачем в діалоговому режимі, порівнюється з тією, що є в розпорядженні операційної системи. Якщо перевірка дає позитивний результат, то користувачеві стають доступні всі ресурси операційної системи, пов'язані з його ім'ям.

Метою цієї роботи було:

Найбільш ефективним є метод злому парольного захисту операційної системи (надалі - ОС), при якому атаці піддається системний файл, який містить інформацію про легальні користувачів і їх паролі. Однак будь-яка сучасна ОС надійно захищає паролі, які зберігаються в цьому файлі, за допомогою шифрування. Крім того, доступ до таких файлів, як правило, за замовчуванням заборонений навіть для системних адміністраторів, не кажучи вже про рядових користувачів операційної системи. Проте, в ряді випадків зловмисникові вдається шляхом різних хитрувань отримати в своє розпорядження файл з іменами користувачів і їх зашифрованими паролями. І тоді йому на допомогу приходять так звані парольні зломщики - спеціалізовані програми, які служать для злому паролів операційних систем.

- проводиться почергове зміна літерного регістра, в якому набрано слово;

- порядок проходження букв в слові змінюється на зворотний;

- в початок і в кінець кожного слова приписується цифра 1;

- деякі букви змінюються на близькі по зображенню цифри.

В результаті, наприклад, з слова password виходить pa55w0rd).

Це підвищує ймовірність знаходження пароля, оскільки в сучасних ОС, як правило, відрізняються паролі, набрані великими та малими буквами, а користувачам цих систем настійно рекомендується вибирати такі, в яких літери чергуються з цифрами.

Одні парольні зломщики по черзі перевіряють кожне слово зі спеціального словника, застосовуючи до нього певний набір правил для генерації додаткового безлічі опробуемого паролів.

Інші попередньо обробляють весь словник за допомогою цих же правил, отримуючи новий словник більшого розміру, з якого потім черпають перевіряються паролі. З огляду на, що звичайні словники природних людських мов складаються всього з декількох сотень тисяч слів, а швидкість шифрування паролів досить висока, парольні зломщики, які здійснюють пошук за словником, працюють досить швидко (до однієї хвилини).

Однак слід розуміти, що програмою злому можна скористатися так само і для перевірки надійності ваших паролів.

Для цього необхідно:

Після завдання імені та пароля слід натиснути на кнопку обчислити. Результат можна зберегти у вигляді PwDump- або Sniff-файлу.

Також існує завдання параметрів атаки по словнику:

- Звичайне використання словника;

- Записані двічі слова;

- Зворотний порядок символів слів;

- Усічені до заданої кількості символів слова;

- Слова без голосних, за винятком великої;

- Транслітерація українських букв латинськими по заданій таблиці транслітерації;

- Заміна розкладки локалізації латинською розкладкою клавіатури;

- Заміна латинської розкладки клавіатури розкладкою локалізації;

- А також безліч інших параметрів злому.

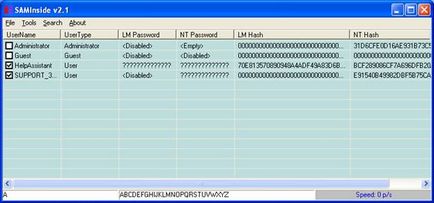

Малюнок 2 Вікно програми SamInside

Програма SAMInside виконує наступні функції:

SAMInside є першою в світі програмою, яка ламає захист ключем Syskey.

Додатково включає в себе наступні можливості:

- Підбір паролів не тільки до LMHash, але і до NTHash.

- Робота з SAM-файлом, який використовується в даний момент системою.

- Імпорт хеш з текстових файлів, отриманих в результаті роботи інших програм (L0phtCrack, pwdump і ін.).

- Генерація LMHash / NTHash за певним паролю.

- Перевірка введеного пароля на всіх користувачів.

- Перебір по словнику.

- Відображення знайдених паролів з вірним регістром літер.

- Більш зручна робота з хешамі користувачів.

- Швидкість перебору паролів становить 5310986 паролів / сек

- Якщо пароль складається зі стандартних слів англійської (української) мови, то час злому становить до 2 хвилин (в залежності від величини словника).

- При застосуванні паролів довжиною 8 символів і складених з цифр час злому становить 18 секунд.

- При застосуванні паролів довжиною 8 символів і складених з цифр і букв англійського алфавіту час злому становить до 6 діб.

- При застосуванні паролів довжиною не менше 8 символів і складених з літер, цифр і спецсимволов час відповідно збільшується до 61 діб.

Злом паролів ОС Windows 9x

Windows 95/98 зберігає пароль у PWL файлі. PWL файли можуть бути знайдені в каталозі Windows. Їх імена зазвичай зберігаються як USERNAME.PWL. PWL файл зашифрований і не просто з нього витягти паролі. Перший алгоритм шифрування версії Windows'95 був створений таким, який дозволяв створити програми для розшифровки PWL файлів. Однак у версії OSR2 цей недолік був усунутий.

Система захисту паролів в OSR2 зроблена професійно і достовірна в термінах криптографії. Однак, незважаючи на це, містить кілька серйозних недоліків, а саме:

- всі паролі перетворені до верхнього регістру, це значно зменшує кількість можливих паролів;

- використовувані для шифрування алгоритми MD5 і RC4 дозволяють більш швидке шифрування пароля, але достовірний пароль Windows повинен бути, принаймні, довжиною дев'ять символів.

Система кешування пароля по суті ненадійна. Пароль може бути збережений тільки, якщо ніякої недозволений персонал не може звертатися до вашого комп'ютера.

Первісна версія Windows 95 (також як Windows 3.11) містила грубу помилку, яка допускала просте декодування PWL файлів. У OSR2 версії ця похибка була виправлена, хоча проблеми захисту зберігаються. Windows 98 не відрізняється від OSR2 за змістом захисту.

Існують два формати PWL файлів. «Старий», підтримуваний Windows 3.11 і Windows95 і «новий», застосовуваний в Windows95 OSR2 і Windows 98.

Старі PWL файли значно менше захищені, ніж нові. Зазвичай існує можливість прочитати збережені паролі негайно, навіть якщо ви не знаєте пароль входу в систему. Відома програма, glide.exe, показує всі паролі, збережені в старому PWL файлі. Однак вона працює не завжди коректно, тому що використовує неправильний алгоритм. PwlTool забезпечений подібною функцією (також названої glide).

Виберіть довжину пароля і набір символів (A-Z за замовчуванням)

Люди використовують деякі слова як паролі частіше за інших. Частотні словники перераховують найбільш популярні слова. Хороші словники містять сотні тисячі слів. Хороший частотний словник містить назви корпорацій, заголовків кінофільму, торгові марки і т.д. Злом за допомогою словника зазвичай відбувається дуже швидко, навіть якщо використовується величезний словник. У пакет PwlTool не включаються словники. Можна використовувати відносно малі словники (

Атака "в лоб" (пошук всіх можливих паролів) не підходить для довгих паролів, тому що потрібно занадто багато часу. Головним чином є комбінації подібно jkqmzwd, які є повністю безглуздими серед мільярдів і квінтильйонів обшукуваних паролів. Посилена «атака в лоб» - оптимізований алгоритм дослідження, який тільки пробує 'розумні' паролі. В результаті час злому скорочується.

Але це також має деякі недоліки:

- Поточна версія підтримує лише англійську мову.

- Посилена «атака в лоб» не відновлює паролі, які містять цифри або символи. Наприклад, пароль 'soft4you' не відновлюється із застосуванням даного алгоритму.

- Деякі слова важкі для такого алгоритму атаки. Ви повинні визначити рівень як ціле число в діапазоні 1. 26.Разумние значення для даного типу атаки - 9. 16 (значення за замовчуванням - 13).

Довжина набору 26 (тільки літери)

Підрахунок часу злому здійснюється самою програмою PwlTool

Багато користувачів архівують свої дані за допомогою популярних архіваторів ARJ, ZIP, RAR. Потім цих архівів задається пароль, а їх вміст шифрується. Але підбір паролів до архіву не ARJ, ZIP, RAR не складає особливих труднощів. Досить скористатися програмами Advanced ARJ Password Recovery, Advanced ZIP Password Recovery, Advanced RAR Password Recovery. Всі вони використовують такі види злому:

- Brute-Forсe ( «атака в лоб») послідовний перебір всіляких комбінацій символів;

- Метод послідовного перебору (якщо ви знаєте щонайменше частину пароля);

- Атака по словнику;

- Гібридний метод (атака по словнику + метод послідовного перебору).

Даний вид зломщиків ми розглянемо на прикладі декількох програм.

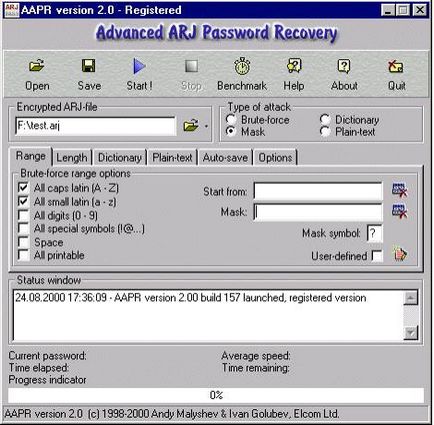

Ця програма (Advanced ARJ Password Recovery або, коротше, AAPR) може бути використана для знаходження загублених паролів ARJ архівів. Для вилучення паролів використовуються як метод «грубої сили», так метод «атаки по словнику».

Рісунок7ОкнопрограммиAdvanced ARJ Password Recovery

- Швидкість перебору близько двох мільйонів паролів в секунду при використанні процесорів Pentium II і Pentium III

- Підтримка всіх методів стиснення

- Підтримка архівів

- Можливе налаштування параметрів перебору паролів: ви можете вказати довжину, кодову сторінку або набір символів і деякі інші параметри

- Підтримка не англійських букв при використанні методу «грубої сили»

- «Атака за допомогою словника» з можливістю зміни слів

- Якщо довжина пароля більше 10 символів, то не можливий підбір пароля за достатній час.

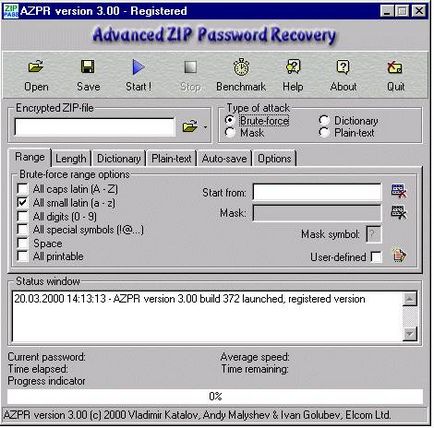

Ця програма (Advanced ZIP Password Recovery або AZPR) може бути використана для відновлення втрачених паролів ZIP архівів.

Рісунок8ОкнопрограммиAdvanced ZIP Password Recovery

Коротка характеристика можливостей AZPR:

- Інтуїтивно зрозумілий інтерфейс;

- Швидкість перебору більше двох мільйонів паролів в секунду при використанні процесорів Pentium II і Pentium III;

- Ця програма може працювати з архівами, що містять тільки один зашифрований файл.

- Підтримує всі методи компресії файлів;

- Підтримує архіви;

- Можливе налаштування параметрів перебору паролів: ви можете вказати довжину, кодову сторінку або набір символів і деякі інші параметри;

- Підтримка не англійських букв при використанні методу «грубої сили»;

- «Атака за допомогою словника» з можливістю зміни слів;

- Максимальна довжина пароля не обмежена.

Якщо довжина пароля більше 10 символів і пароль добре підібраний, то він не може бути розкритий за обмежений час.

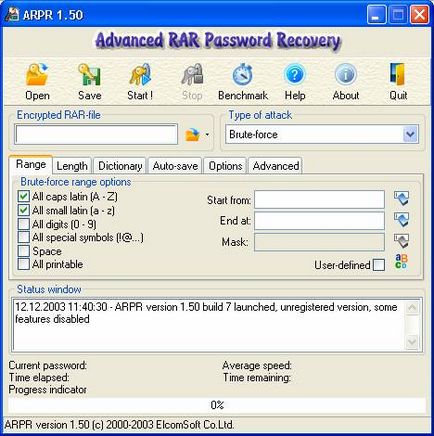

Advanced RAR Password Recovery

Ця програма (Advanced RAR Password Recovery або ARPR) може бути використана для відновлення втрачених паролів RAR архівів. (Рис 9)

Ріс.9ОкнопрограммиAdvanced RAR Password recovery

В даний час, немає відомого методу вилучення пароля стисненого файлу, так що єдині доступні методи - "brute force" ( "метод посимвольного перебору"), злом на основі словника і нападу known-plaintext attacks (на основі відомого тексту). Ось - короткий список переваг ARPR:

Програма може працювати з архівом, що містить тільки один зашифрований файл

Підтримується саморозпаковується

Програма настроюється: ви можете встановити довжину пароля (або діапазон довжини), набір використовуваних символів і кілька інших варіантів

Ви можете вибрати довільний набір символів для атаки "brute force" (підтримуються неанглійських символи)

Доступно напад на основі словника

Доступна атака "" brute force with mask "

Ви можете перервати програму в будь-який час, і почати з тієї ж точки пізніше

Програма може працювати у фоновому режимі.

Відомі помилки та обмеження

Якщо архів містить тільки один зашифрований файл, і це збережено без стиснення, тільки з шифруванням - швидкість виконання може бути нижчою за очікувану в зв'язку з тим, що потрібно розшифровка цілого файлу.

Для архіву RAR, створеного в версіях 2.9 і 3.x, швидкість відновлення надзвичайно низька (через дуже сильного шифрування).

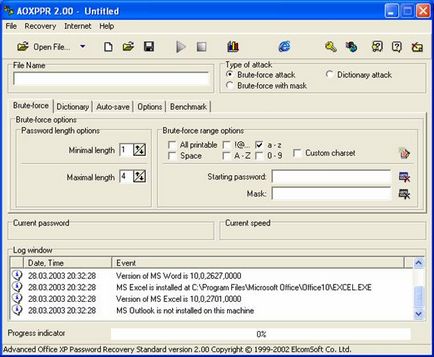

При використанні утиліти Advanced Office XP Password Recovery можливо відновлення паролів всіх документів. Незважаючи на те, що MS Word, шифруючи документ, використовує досить складний алгоритм (пароль не зберігається всередині файлу), він може бути розкритий з використанням методу «грубої сили» або атаки по словнику. Середня швидкість при використанні процесора Pentium II складає 80-100 тисяч паролів в секунду.

Рісунок10ОкнопрограммиAdvanced Office XPPassword Recovery v2.0

В MS Excel використовуються ті ж технології захисту, що і в MS Word. Відмінність становлять лише паролі на книги / листи. Хеші паролів зберігаються в документі. Найпарадоксальніше, що довжина хешу всього 16 біт. Отже для кожного хешу існує безліч відповідних паролів. Наприклад можна захистити лист паролем "test" і спробувати його відкрити за допомогою пароля "zzyw".

Відмінність пароля захисту книги від пароля листа полягає в тому, що документ шифрується.

Паролі зберігаються в заголовку файлу. Тема зашифрований по RC4, але ключ шифрування має довжину 32 біта і зберігається в одній із системних DLL. Знаючи цей ключ, можна знайти будь-який пароль на базу MS Access.

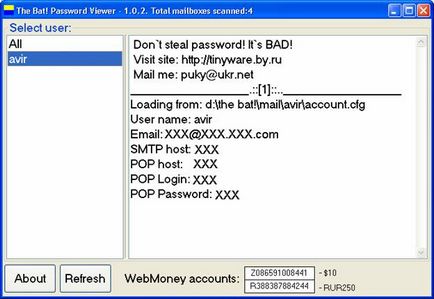

Для огляду зломщиків паролів облікових записів скористаємося двома програмами. Так як найбільш популярними клієнтами пошти є The Bat! і Microsoft Outlook Express, то саме облікові записи цих клієнтів ми і будемо розглядати, хоча існують програми злому паролів і під більш «екзотичні» клієнти.

Не потребує інсталяції. Працює практично миттєво. Робоче вікно програми наведено на рис.11

Рис.11 Робоче вікно The Bat! Password Viewer

Як бачите, в даному випадку не рятує і довжина пароля.

Прочитавши все вищевикладене, можна прийти до висновку, що захистити свої дані за допомогою паролів неможливо. Але це не вірно. Слід лише дотримуватися певних правил роботи з паролями:

- не пускайте сторонніх користувачів до вашого комп'ютера;

- включайте заставку з паролем відразу ж, якщо ви ненадовго відходите від свого ПК;

- змінюйте паролі на особливо важливі файли і програми;

- рекомендується для підвищення надійності до злому складати паролі користувачів довжиною не менше 8 символів і складаються з літер, цифр і спеціальних символів.

Також необхідно відзначити, що хоча в умілих руках зловмисника програми злому паролів операційних систем представляють величезну небезпеку для їх пральний захисту, самі програми-зломщики все ж є не менш цінним інструментом для системних адміністраторів, які зацікавлені у виявленні слабких місць в пральний захисту своїх систем.

Основна проблема полягає не в тому, що на світі існують парольні зломщики, а в тому, що ними недостатньо часто користуються системні адміністратори.