Атаки на dns-сервера

Чим небезпечні DNS-атаки

DNS-атаки показують динаміку розвитку сфери DoS / DDoS в цілому. Незважаючи на часте наївне сприйняття DoS / DDoS як атак, для ефективності яких потрібно груба відправки великої кількості трафіку, DNS-атаки доводять зворотне. Складні DNS-атаки можуть носити асиметричний характер, і можуть бути потужними і руйнівними при відносно низькій швидкості та інтенсивності атаки. Зростаюча складність відноситься не тільки до DNS-атакам, але є спільною рисою розвитку сфери DoS / DDoS-атак.

Основною причиною такої схильності DNS-систем загрозам є те, що вони працюють по протоколу UDP. більш уразливому, ніж TCP.

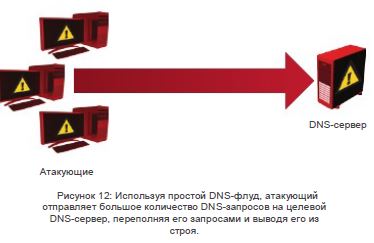

Простий DNS-флуд

Використовуючи простий DNS-флуд, зловмисник відправляє множинні DNS-запити на DNS-сервер, переповняючи сервер запитами і споживаючи його ресурси. Такий метод атаки є привабливим, оскільки він відносно простий у виконанні і дозволяє приховати особистість зловмисників.

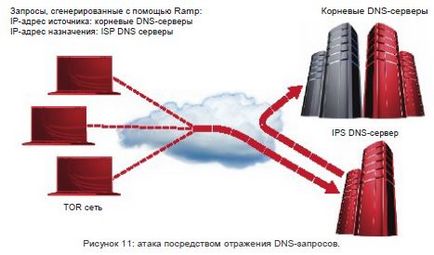

Атака за допомогою відбитих DNS-запитів

Завдяки асиметричному характеру, атака за допомогою відбитих DNS-запитів дозволяє створити ефект переповнення, маючи в розпорядженні обмежені ресурси.

У процесі атаки використовується ефект посилення, при якому відповідь на DNS-запит в 3-10 разів більше, ніж сам DNS-запит. Іншими словами, на атакується сервер надходить набагато більше трафіку в порівнянні з невеликою кількістю запитів, згенерованих зловмисником. Атака за допомогою відбитих запитів демонструє, що організації не потрібно володіти DNS-сервером, щоб стати об'єктом DNS-атаки, оскільки метою атаки є виведення з ладу каналу інтернет-з'єднання або брандмауера.

Атаки, що виконуються за допомогою відбитих DNS-запитів, можуть включати кілька рівнів посилення:

- Природний - DNS-пакети, що відправляються у відповідь на запит, в кілька разів більші за пакетів, які відправляються при запиті. Таким чином, навіть сама базова атака може отримати 3-4 кратне збільшення.

- Вибірковий - відповіді на DNS-запити мають різний розмір: у відповідь на деякі DNS-запити відправляється короткий відповідь, у відповідь на інші відповідь набагато більше. Більш спритний зловмисник може спочатку визначити, які доменні імена у відповіді сервера мають більший розмір. Відправляючи запити тільки для таких доменних імен, зловмисник може досягати 10-кратного посилення.

- Налаштований вручну - на високому рівні зловмисники можуть розробити певні домени, для відправки імен яких потрібно пакети величезних розмірів. Відправляючи запити тільки на такі спеціально створені доменні імена, зловмисник може досягати 100-кратного посилення.

Ступінь анонімності при такій атаці зростає зі збільшенням її розмаху. Крім зміни SRC IP (як при простому DNS-флуд), атака сама по собі проводиться не безпосередньо - запити на атакується сервер відправляються стороннім сервером.

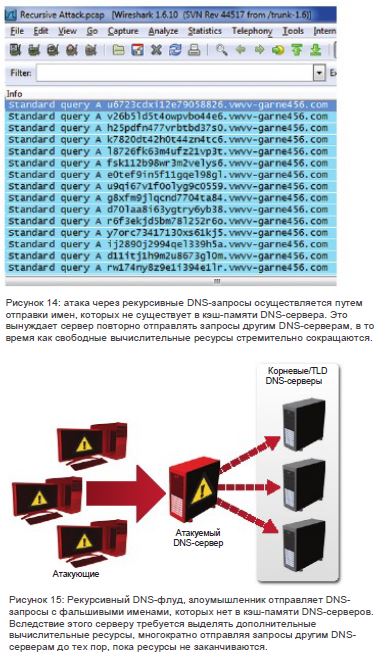

Атака за допомогою рекурсивних DNS-запитів

Атака за допомогою рекурсивних запитів є найбільш складним і асиметричним методом атаки на DNS-сервер, для її організації потрібні мінімальні обчислювальні ресурси, а результат призводить до інтенсивного споживання ресурсів DNS-сервера, який піддається нападу.

При такій атаці використовуються особливості роботи рекурсивних DNS-запитів. У рекурсивних DNS-запитах, коли DNS-клієнт робить запит з ім'ям, яке відсутнє в кеш-пам'яті DNS-сервера, сервер відправляє повторювані запити інших DNS-серверів до тих пір, поки потрібний відповідь не буде відправлений клієнтові. Скориставшись особливостями даного процесу, зловмисник відправляє рекурсивні запити з використанням фальшивих імен, які, як він знає, не існує в кеш-пам'яті сервера (дивіться приклад скріншот екрану). Щоб дозволити такі запити, DNS-сервер повинен обробити кожен запис, тимчасово зберігаючи її, і відправити запит до іншого DNS-сервера, потім дочекатися відповіді. Іншими словами, споживається все більшу кількість обчислювальних ресурсів (процесора, пам'яті і пропускної здатності), до тих пір, поки ресурси не закінчуються.

Асиметричний характер рекурсивної атаки і низька швидкість ускладнюють боротьбу з такими атаками. Рекурсивна атака може бути пропущена як системами захисту, так і людьми, які більше зосереджені на виявленні атак з великим об'ємом.

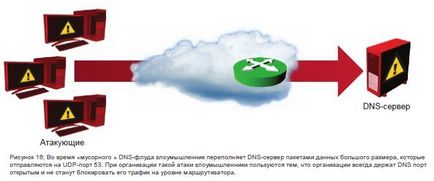

Атака типу Garbage DNS

Як має на увазі її назву, така атака переповнює DNS-сервер «сміттєвим» трафіком, відправляючи пакети даних великого розміру (1500 байт або більше) на його UDP-порт 53. Концепція такої атаки полягає в тому, щоб переповнити мережевий канал пакетами даних великого розміру. Зловмисники можуть генерувати потоки «сміттєвих» пакетів і за допомогою інших протоколів (UDP-порт 80 також часто використовується); але при використанні інших протоколів об'єкт може зупинити атаку, заблокувавши порт на рівні ISP без будь-яких наслідків. Протоколом, для якого такий захист недоступна, є протокол DNS, оскільки більшість організацій ніколи не закриє цей порт.

Захист від атак

Для забезпечення безпеки DNS планується розгортання Domain Name System Security Extensions (DNSSEC). Однак DNSSEC не може надати протидія DDoS-атакам і сам по собі може бути причиною amplification-атак.

Атаки на DNS придбали високу популярність, оскільки вони надають зловмисникам безліч переваг: