Використання veracrypt для шифрування даних

За допомогою безкоштовної програми VeraCrypt користувач може виконувати надійне шифрування в реальному часі на дисках (в тому числі зашифрувати системний диск або вміст флешки) або в файлових контейнерах. У цій інструкції по VeraCrypt - докладно про основні аспекти використання програми для різних цілей шифрування. Примітка: для системного диска Windows, можливо, краще використовувати вбудоване шифрування BitLocker.

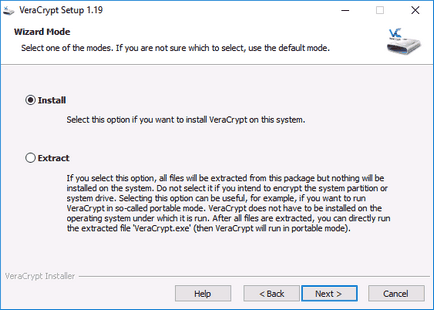

Установка VeraCrypt на комп'ютер або ноутбук

Далі буде розглядатися версія VeraCrypt для Windows 10, 8 і Windows 7 (хоча саме використання буде майже однаковим і для інших ОС).

Наступний крок установки (в разі якщо ви вибрали пункт Install) зазвичай не вимагає яких-небудь дій від користувача (за умовчанням встановлено параметри - встановити для всіх користувачів, додати ярлики в Пуск і на робочий стіл, асоціювати файли з розширенням .hc з VeraCrypt) .

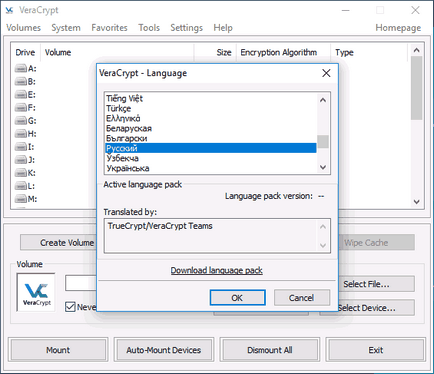

Відразу після установки рекомендую запустити програму, зайти в меню Settings - Language і вибрати там українську мову інтерфейсу (у всякому разі, у мене він не включився автоматично).

Інструкція з використання VeraCrypt

Як вже було сказано, VeraCrypt може використовуватися для завдань створення зашифрованих файлових контейнерів (окремий файл з розширенням .hc, що містить необхідні файли в зашифрованому вигляді і при необхідності монтується в системі як окремий диск), шифрування системних і звичайних дисків.

Найчастіше використовується перший варіант шифрування для зберігання конфіденційних даних, почнемо з нього.

Створення зашифрованого файлового контейнера

Порядок дій зі створення зашифрованого файлового контейнера буде наступним:

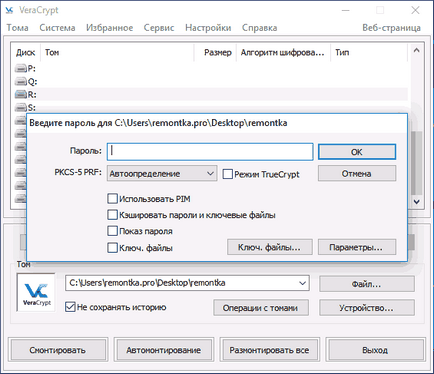

Наступний крок - змонтувати створений тому для використання, для цього:

- У розділі «Том» вкажіть шлях до створеного файловому контейнеру (натиснувши кнопку «Файл»), виберіть зі списку букву диска для томи і натисніть кнопку «Змонтувати».

- Вкажіть пароль (надайте ключові файли при необхідності).

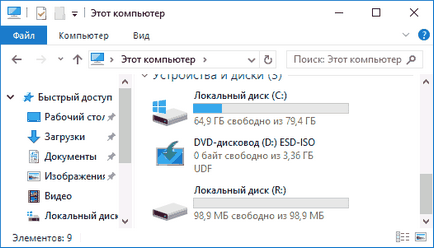

- Дочекайтеся закінчення монтування томи, після чого він відобразиться в VeraCrypt і у вигляді локального диска в провіднику.

При копіюванні файлів на новий диск вони будуть шифруватися «на льоту», так само як і розшифровуватися при доступі до них. Після закінчення роботи, виберіть те (букву диска) в VeraCrypt і натисніть «Розмонтувати».

Примітка: при бажанні, замість «Змонтувати» ви можете натиснути «автомонтірованіе», для того щоб в майбутньому зашифрований тому підключався автоматично.

Шифрування диска (розділу диска) або флешки

Кроки при шифруванні диска, флешки або іншого носія (не системний) будуть тими ж самими, але на другому кроці потрібно вибрати пункт «Зашифрувати несистемний розділ / диск», після вибору пристрою - вказати, відформатувати диск або зашифрувати з уже наявними даними (займе більше часу).

Наступний відрізняється момент - на завершальному етапі шифрування в разі вибору «Відформатувати диск», потрібно вказати, чи будуть використовуватися файли більше 4 Гб на створюваному томі.

Після того, як те буде зашифрований, ви отримаєте інструкцію щодо подальшого використання диска. Доступу за колишньою букві до нього не буде, буде потрібно налаштувати автомонтірованіе (при цьому для розділів диска і дисків досить просто натиснути «автомонтірованіе», програма сама їх знайде) або ж змонтувати таким же способом, як був описаний для файлових контейнерів, але натисніть кнопку « пристрій »замість« Файл ».

Як зашифрувати системний диск в VeraCrypt

При шифруванні системного розділу або диска, пароль буде вимагатися ще до завантаження операційної системи. Будьте дуже уважні, використовуючи цю функцію - в теорії можна отримати систему, яку неможливо завантажити і єдиним виходом виявиться перевстановлення Windows.

Примітка: якщо при початку шифрування системного розділу ви побачите повідомлення «Схоже, Windows не встановлена на диску, з якого вона завантажується» (а насправді це не так), швидше за все справа в «якось по-особливому» встановленої Windows 10 або 8 з шифрованих EFI розділом і зашифрувати системний диск VeraCrypt не вийде (на початку статті вже рекомендував BitLocker для цієї мети), хоча для деяких EFI-систем шифрування успішно працює.

Шифрування системного диска проходить тим же чином, що і простого диска або розділу, за винятком таких моментів:

- При виборі шифрування системного розділу, на третьому етапі буде запропонований вибір - шифрувати весь диск (фізичний HDD або SSD) або тільки системний розділ на цьому диску.

- Вибір одиночної завантаження (якщо встановлена тільки одна ОС) або мультизавантаження (якщо їх декілька).

- Перед шифруванням вам буде запропоновано створити диск відновлення на випадок пошкодження завантажувача VeraCrypt, а також при проблемах із завантаженням Windows після шифрування (можна буде завантажитися з диска відновлення і повністю розшифрувати розділ, привівши його у вихідний стан).

- Буде запропоновано вибрати режим очищення. У більшості випадків, якщо ви не зберігайте дуже страшних секретів, досить вибрати пункт «Немає», це значно заощадить вам час (годинник часу).

- Перед шифруванням буде виконаний тест, що дозволяє VeraCrypt «переконатися», що все буде працювати правильно.

- Важливо: після натискання кнопки «Тест» ви отримаєте дуже докладну інформацію по тому, що буде відбуватися далі. Рекомендую дуже уважно все прочитати.

- Після натискання «Ок» і після перезавантаження вам буде потрібно ввести заданий пароль і, якщо все пройшло успішно, після входу в Windows ви побачите повідомлення про те, що Пре-тест шифрування пройдено і все, що залишиться зробити - натиснути кнопку «Шифрувати» і дочекатися завершення процесу шифрування.

Якщо в подальшому вам буде потрібно повністю розшифрувати системний диск або розділ, в меню VeraCrypt виберіть «Система» - «Перманентно розшифрувати системний розділ / диск».

додаткова інформація

- Якщо у вас на комп'ютері використовується кілька операційних систем, то за допомогою VeraCrypt ви можете створити приховану операційну систему (Меню - Система - Створити приховану ОС), схожу з прихованим томом, про який писалося вище.

- Якщо томи або диски монтуються дуже повільно, ви можете спробувати прискорити процес, задавши довгий пароль (20 і більше символів) і малий PIM (в межах 5-20).

- Якщо при шифруванні системного розділу щось відбувається незвично (наприклад, при декількох встановлених системах, програма пропонує тільки одиночну завантаження або ви бачите повідомлення про те, що Windows на на тому диску, де завантажувач) - рекомендую не експериментувати (при відсутності готовності втратити все вміст диска без можливості відновлення).

На цьому все, вдалого шифрування.

А раптом і це буде цікаво:

Доброго дня! Дякую за опис VeraCrypt. Чи можна відкрити контейнер на пристрої Андроїд? Якщо немає, яку програму шифрування файлів запропонуйте для Андроїд? З повагою.

Добрий день.

Є неофіційна додаток play.google.com/store/apps/details?id=com.sovworks.eds.android

Офіційного від VeraCrypt не передбачається (судячи по инфе на їхньому сайті), але начебто вони самі рекомендують вказаний додаток для таких завдань (це може говорити на користь його репутації і безпеки).

Вітаю!

Хотів зашифрувати весь системний диск за допомогою VeraCrypt, але трохи страшно, що може щось трапитися з системою.

Тому виникло таке питання: чи можна зашифрувати за допомогою VeraCrypt вже існуючі папки з встановленими програмами (Program Files, Program Files (x86) і т.д.), при цьому не шифруючи системну папку з Windows? Чи будуть працювати всі ці програми?

Якщо немає, то чи можна створити новий зашифрований розділ за допомогою VeraCrypt і заново встановити в нього всі програми (браузери, медіа-плеєри і т.д.)? Чи будуть в цьому випадку працювати програми?

Заздалегідь дякую.

Взагалі, якщо не готові до можливих проблем, краще системний диск НЕ шифрувати. І окремо папки з програмами не вийде - не працюватимуть).

Так, можна створити зашифрований розділ і ставити в нього програми, цей варіант робочий.

Взагалі, я б рекомендував для цього використовувати BitLocker, на мій погляд безпечніше (з точки зору «якщо щось піде не так», та в загальному і по схоронності даних теж, якщо тільки зарубіжні спецслужби за вас не візьмуться).

щодо варіантів: поєднати перший і другий. Програма «лається», гадаю, на приховані розділи з завантажувачем, можливо також з образом відновлення, які також знаходяться на диску. Тобто зашифрувати можна системний розділ + розділ з даними.

Тобто, якщо я правильно зрозумів, в обох варіантах окремо існує ймовірність, що зловмисники зможуть отримати доступ до встановленими програмами? Або ж програми стануть повністю неробочими і можна не турбуватися?

Цікавить саме питання щодо програм (зокрема, браузерів).

Можливо використовувати перший спосіб (шифрування системного розділу), але при цьому програми (браузери) також ставити на системний розділ, тоді не отримають.

Якщо ж ми шифруємо за другим варіантом і ставимо браузери на окремий розділ, то можемо випадково нехтувати такі особливості браузерів як зберігання даних в системних папках типу C: \ Users \ ім'я користувача \ AppData \ Local \ Google \ Chrome \ User Data \ Default і інших , як підсумок - до самого-то браузеру доступу немає, а файл із збереженою історією або паролями можна виколупати, тут потрібно дивитися роботу кожного конкретного браузера.