Установка windows 7 - частина 21 захист mdt (частина 2)

У попередній частині цього циклу статей ми розглянули проблеми безпеки, пов'язані з двома обліковими записами, використовуваними в MDT:

Установка SQL Server Management Studio

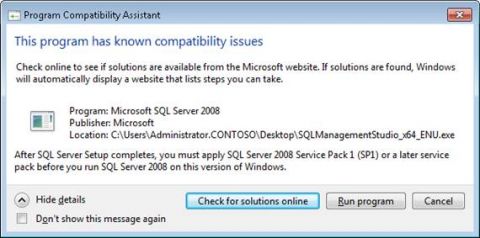

Починаємо з подвійного натискання на завантаженому установчому файлі SQLManagementStudio_x64_ENU.exe. У нас відкриється вікно з попередженням, що пізніше потрібно встановити пакет оновлень Service Pack 1 (рисунок 1):

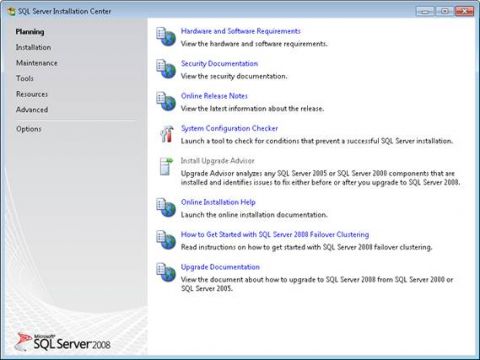

Натискання кнопки Запустити програму (Run Program) відкриває центр установки SQL Server Installation Center (малюнок 2):

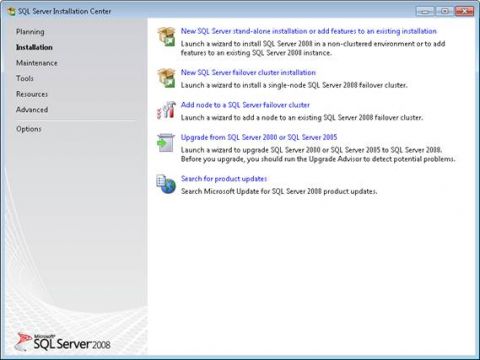

Натисніть Установка (Installation) зліва, щоб відобразити опції установки (рисунок 3):

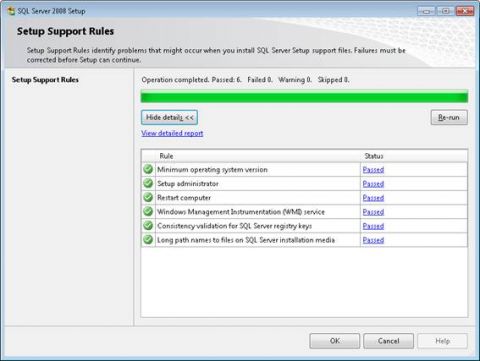

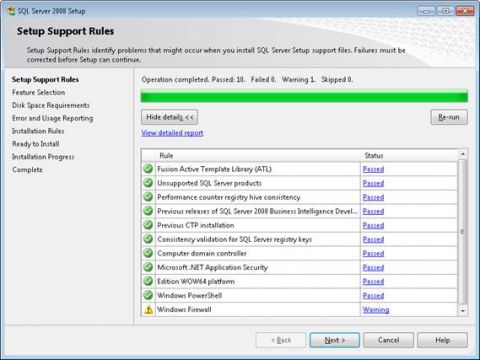

Вибір першої опції на цій сторінці запускає установку правил підтримки з метою перевірки можливості продовження процесу установки (рисунок 4):

У наступному вікні показано, що для установки потрібно ключ продукту (малюнок 5):

Потім прийміть умови ліцензійної угоди EULA і натисніть Встановити. Правила підтримки установки будуть встановлені (рисунок 6):

На сторінці Вибір функцій (Feature Selection) переконайтеся, що опція Management Studio 'Basic обрана (рисунок 7):

Виконайте залишилися кроки, поки процес встановлення не буде завершено (малюнок 8):

Потім продовжите процес установки SP1, приймаючи все умовчання, поки пакет оновлення не буде встановлено.

Налаштування прав доступу за допомогою SQL Server Management Studio

Тепер давайте скористаємося SQL Server Management Studio для настройки відповідних прав доступу до бази даних для облікового запису CONTOSO # 92; mdt_build. Почнемо з запуску SQL Server Management Studio з меню Пуск (рисунок 10):

Малюнок 10: Запуск SQL Server Management Studio

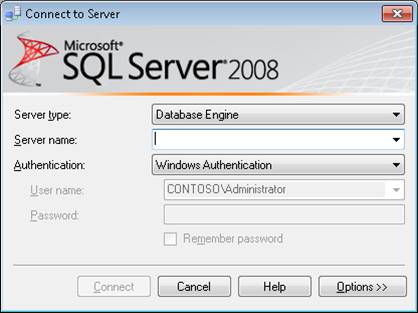

Коли з'явиться діалог підключення до сервера (Connect To Server), виберіть спосіб перевірки автентичності Windows Authentication (рисунок 11):

Малюнок 11: Діалог з'єднання з сервером

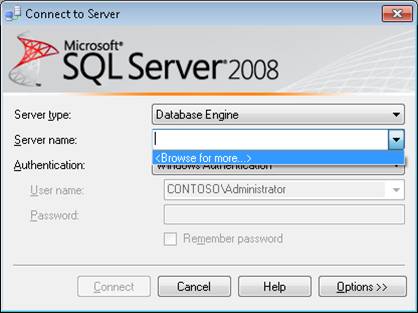

Натисніть на поле Ім'я сервера (Server Name) і потім виберіть Огляд (Browse For More) (рисунок 12):

Малюнок 12: Вибір імені сервера

Коли діалог Browse For Servers відобразить доступні сервери SQL, виберіть локальний сервер SQLEXPRESS, який встановлений на вашому сервері MDT (рисунок 13):

Малюнок 13: Вибір локального сервера SQLEXPRESS

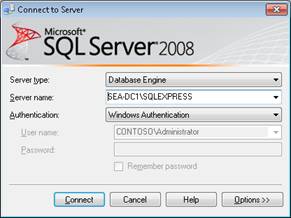

Натисніть OK, щоб закрити діалог Browse For Servers і повернутися в діалог Connect To Server. SQLEXPRESS буде відображений в якості імені сервера SQL (рисунок 14):

Малюнок 14: SQLEXPRESS обраний в якості імені сервера SQL

Натискання на кнопку Підключити (Connect) змушує SQL Server Management підключитися до SQLEXPRESS сервера на вашому сервері MDT і відкрити консоль Microsoft SQL Server Management Studio (рисунок 15):

Малюнок 15: Консоль Microsoft SQL Server Management Studio

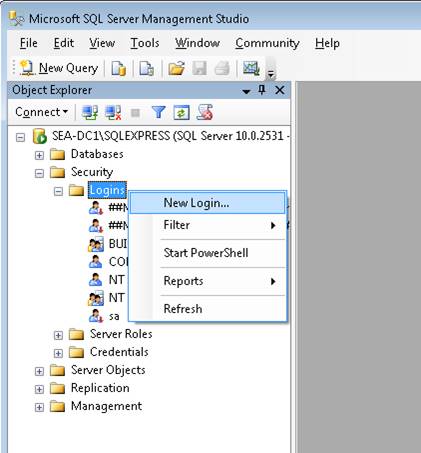

В консолі Management Studio розгорніть закладку Безпека (Security) і потім натисніть правою клавішею на Logins, і виберіть New Login з контекстного меню (рисунок 16):

Малюнок 16: Створення нового логіна для сервера SQL

Малюнок 17: Сторінка General після налаштування параметрів

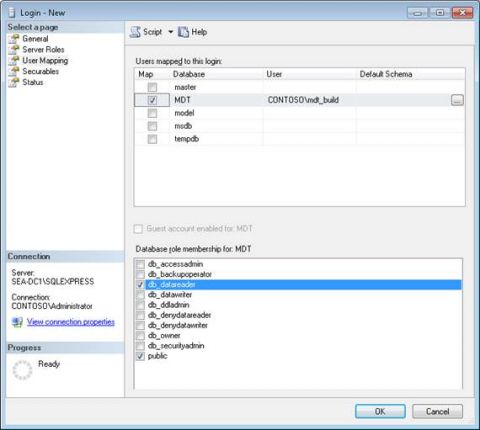

Не вносьте жодних змін на сторінці ролей сервера (Server Roles). На сторінці зіставлення користувачів (User Mappings) виберіть опцію для MDT, потім натисніть кнопку і додайте CONTOSO # 92; mdt_build як користувач, що зіставляється з цим логіном. Потім відзначте прапорець для db_datareader, щоб призначити зумовлену роль бази даних db_datareader для облікового запису CONTOSO # 92; mdt_build (рисунок 18):

Малюнок 18: Призначення зумовленої ролі бази даних db_datareader для MDT облікового запису CONTOSO # 92; mdt_build

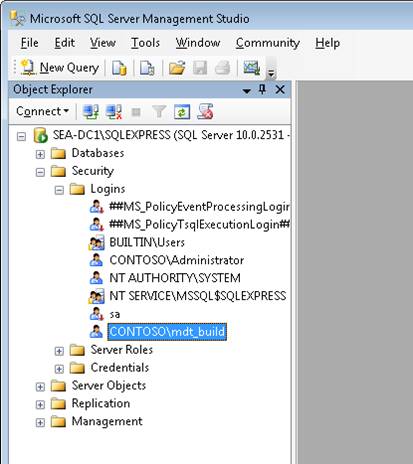

Не вносьте жодних змін на останніх двох сторінках (Securables і Status) діалогу Login 'New. Натискання OK відображає новий логін, створений вами (рисунок 19):

Малюнок 19: немає облікового запису CONTOSO # 92; mdt_build було надано доступ з правами читання до вашої базі даних MDT

Тепер ви можете використовувати базу даних MDT для установки Windows 7 з застосуванням всіх налаштувань на ваших цільових комп'ютерах, як говорилося раніше в цьому циклі.

Порада: якщо вам потрібно надати доступ до бази даних MDT кількох облікових записів, ви можете створити групу безпеки, яка буде включати ці облікові записи, а потім використовувати вищенаведену процедуру для призначення ролі фіксованою бази даних db_datareader для цієї групи.

Порада: для додаткової інформації щодо ролей рівня баз даних SQL Server дивіться цю сторінку на MSDN.

Безпечне виконання приєднання до домену

Метод 2 - зробіть свій обліковий запис mdt_join учасником групи адміністраторів домену, не вносьте жодних змін в свій файл CustomSettings.ini, і ігноруйте той факт, що облікові дані при приєднанні до домену передаються чистим текстом по мережі (і тимчасово містяться у зміненій формі на кожному цільовому комп'ютері під час установки). Якщо ви оберете такий підхід, краще виконувати установку в вихідні або ввечері, коли ніхто не працює. Для додаткової безпеки змініть пароль облікового запису mdt_join відразу після завершення установки. Не забудьте змінити пароль в Active Directory і файлі CustomSettings.ini.

Метод 3 - зробіть обліковий запис mdt_join учасником групи адміністраторів домену. Опустіть весь розділ приєднання до домену (чотири рядки) в своєму файлі CustomSettings.ini. Потім в Deployment Workbench відкрийте властивості послідовності завдань, яку ви використовуєте, виберіть закладку OS Info, і натисніть Edit Unattend.xml, щоб відкрити файл відповіді, використовуваного MDT для установки Windows за допомогою цієї послідовності завдань. У передачі specialize pass розгорніть компонент Microsoft-Windows-UnattendedJoin і налаштуйте необхідні параметри в розділах Ідентифікація (Identification) і Облікові дані (Credentials), щоб приєднати цільової комп'ютер до домену. Пароль, який ви вкажете для облікового запису приєднання до домену тут, буде змінений, але не зашифрований, і файл unattend.xml все одно буде записаний в кеш на цільовий комп'ютер під час установки, тому даний підхід не надто безпечний.

Метод 4 - приберіть весь розділ приєднання до домену (чотири рядки) в файлі CustomSettings.ini і встановіть ОС на цільові системи в робочій групі, а не в домені. Потім приєднаєте машини до домену, або зробивши це вручну на кожній машині (якщо у вас не дуже багато цільових комп'ютерів), або виконавши сценарій netdom join за допомогою групової політики (якщо у вас багато машин), або якимось іншим способом.

Метод 5 - надайте відповідні дозволи облікового запису mdt_join для створення та оновлення облікових записів в Active Directory. Цей підхід дозволяє вам залишати обліковий запис mdt_join як обліковий запис простого користувача домену, що вирішує нашу проблему безпеки, але вимагає уважної роботи для застосування. Якщо коротко, потрібно виконати наступні кроки:

- Відкрийте консоль Active Directory Users and Computers.

- Виберіть меню Вид (View), потім перейдіть до додаткових функцій (Advanced Features).

- Створіть організаційне підрозділ (organizational unit - наприклад, DeployedComputers) яке буде містити облікові записи комп'ютерів для нових встановлюваних машин (в цьому випадку вам не доведеться змінювати дозволу в контейнері Computers.)

- Відкрийте властивості організаційного підрозділу DeployedComputers OU і виберіть закладку Безпека (Security).

- Натисніть Додатково (Advanced), щоб відрити діалог додаткових параметрів безпеки (Advanced Security Settings) для OU.

- Натисніть Додати (Add) і додайте ACE для вашого профілю mdt_join в ACLs для цього OU.

- У діалозі записи дозволів (Permission Entry) задайте дозволу Allow (з кордоном встановленої на значення Цей об'єкт і всі дочірні об'єкти (This Object And All Descendant Objects)) наступним чином: 'Створювати об'єкти комп'ютера (Create computer objects)' Видаляти об'єкти комп'ютера (Delete computer objects)

- Натисніть OK, після чого натисніть Додати і додайте другий ACE для вашого профілю mdt_join, який призначає дозволу Allow (з кордоном встановленої на значення Всі дочірні об'єкти комп'ютера (Descendant Computer Objects)) наступним чином: 'Читання всіх властивості (Read all properties)' запис всіх властивостей (Write all properties) 'Дозволи читання (Read permissions)' Дозволи записи (Write permissions) 'Зміна пароля (Change password)' Відновлення пароля (Reset password) 'Засвідчена запис на вузол з DNS-ім'ям (Validated write to DNS host name) 'Засвідчена запис на вузол з ім'ям учасника служби

- Кілька разів натисніть OK, щоб закрити всі відкриті діалоги.

І останнім підходом буде звезення всіх клієнтських комп'ютерів в вашу захищену лабораторію, установка на них Windows, і подальший їх розвезення по офісах. Якщо ви вирішите використовувати цей підхід, будьте обережні, не зірвіть спину!