Інтернет через термінальний сервер в локальній мережі

Найбезпечніший доступ в Інтернет для користувачів локальної мережі державної організації (або байдуже де), це використання браузера на термінальному сервері. В результаті, користувач буде отримувати тільки картинку від браузера з сервера, а робочий комп'ютер співробітника буде "білим і пухнастим".

Розглянемо вимога начальства, що дозволити і заборонити користувачам, при доступі в Інтернет через браузер термінального сервера:

1. Забезпечити доступ до сайтів в Інтернет, через проксі-сервер. (Будемо вважати що проксі-сервер уже десь є)

2. Дозволити або заборонити використовувати Adobe Flash Player на розсуд начальника, так як він занадто ненажерливий, і для роботи в основному не потрібен.

3. Дозволити копіювати текст з сайтів в свій буфер обміну, що б зберігати його у себе на комп'ютері.

4. Дозволити завантажувати собі на комп'ютер файли, але при цьому заборонити завантажувати файли з певним розширенням (exe, bat і таке інше).

5. Заборонити копіювати текст з файлів свого комп'ютера і передавати його в Інтернет.

6. Заборонити передачу файлів зі свого комп'ютера в Інтернет.

Установка і операційної системи CentOS-6.7 і додаткових пакетів

1. Для початку встановимо CentOS-6.7-x86_64-minimal (нічого зайвого)

Для віддаленого доступу до Linux CentOS краще використовувати:

WinSCP - для створення і редагування файлів

PuTTY - для виконання команд в терміналі

2. При бажанні відключимо SELinux і Iptables і перевантажимо комп'ютер.

3. Установка браузера

2. Як пізніше з'ясувалося, потрібно доставити ще один пакет, так що поставимо його відразу

3. На випадок якщо начальство передумає, і дозволить двосторонній обмін файлами. Для цього нам знадобиться монтування папок з комп'ютера користувача на сервер, додамо пакети, (для цього додати користувача до групи fuse).

4. Тепер встановимо x2goserver

# X2GO_NXAGENT_DEFAULT_OPTIONS + = "-clipboard both"

і вказати потрібне значення

both - за замовчуванням дозволити буфер обміну між клієнтом і термінальним сервером

client - дозволити передачу даних через буфер обміну (clipboard) тільки від клієнта на термінальний сервер

server - дозволити передачу даних через буфер обміну (clipboard) тільки від термінального сервера клієнту

none - заборонити передачу даних через буфер обміну (clipboard) від клієнта на термінальний сервер і наоброт

У моєму випадку це так

6. Створити файл /bin/runff.sh

Зробимо його виконуваним

Налаштувати сервер samba через webmin

Служби -> Файл-сервер Samba

Менеджер ресурсів Samba

homes -> Управління безпекою і доступом -> -> Дозволена запис? - немає

Зберегти та Повернутися до списку ресурсів

Додавати користувача Samba при додаванні користувача Unix - Так

Змінити користувача Samba при зміні користувача Unix - Ні (якщо Так, то при зміні профілю користувача, обліковий запис користувача блокується для Samba)

Видалити користувача Samba при видаленні користувача Unix - Так

Видалення переміщуваного профілю при видаленні користувача Unix - Так

Перейменувати переміщуваний профіль, коли користувач Unix перейменований - Так

Групи SID або RID для нових користувачів - За замовчуванням

Перезапуск серверів Samba

Створення ключів для підключення з Windows

Перезапустити сервіс sshd

1. Створити особистий ключ і відкритий ключ

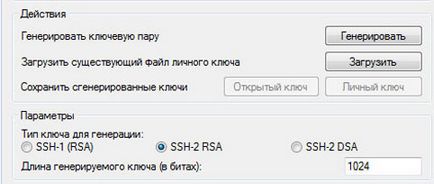

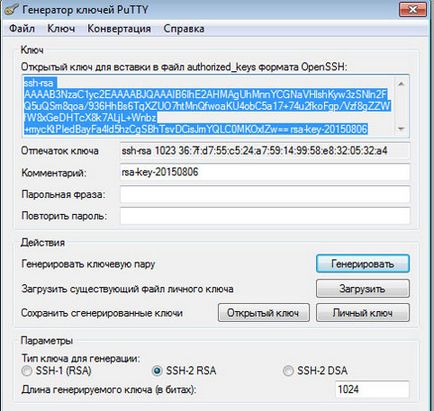

Вибирати ключ SSH -2 RSA і довжину 1024 або 2048 біт. Тиснемо «Генерувати». Краще використовувати нестандартну довжину ключів, типу 2047 біт.

Хаотично переміщайте мишкою всередині вікна

При створенні особистого ключа, Вам буде запропоновано ввести парольний фразу. Як надходити, вирішуйте самі. Якщо так, то пишемо парольний фразу на 12 символів - PaSSw0rd1234

Зберігаємо відкритий ключ як mykeyrsa2.pub і особистий ключ як mykey.ppk

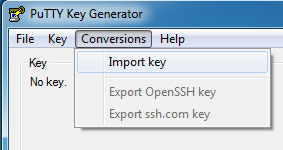

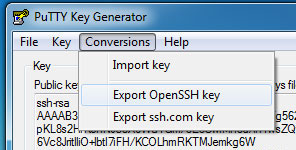

Після цього створений особистий ключ mykey.ppk треба імпортувати в PuTTYgen і експортувати в формат OpenSSH

Збережемо його як mykeyx2go.ppk

Тепер відкритий ключ треба скопіювати на сервер і імпортувати в authorized_keys формату OpenSSH

Скопіювати ключ mykeyrsa2.pub в / tmp /

Створити папку .ssh в директорії, звідки копіюються файли для нового користувача

Тепер можна видалити файл mykeyrsa2.pub. він нам більше не знадобиться.

Ключ для користувача на сервері готовий до використання

Примітка: якщо Ви бажаєте для кожного користувача свій ключ, то ці команди треба виконувати від імені користувача та створювати папки і файли саме в директорії користувача

Створення користувачів в системі через webmin

Система -> Користувачі та групи -> Локальні групи

Створити нову групу -> Ім'я групи - internet

Права на нові домашні каталоги - 700

Створювати нову групу для нових користувачів? - Ні

Основна група для нових користувачів - internet

Оболонка для нових користувачів - / bin / bash

Для початку, краще створити одного користувача, наприклад user.

Система -> Користувачі та групи -> Створити нового користувача

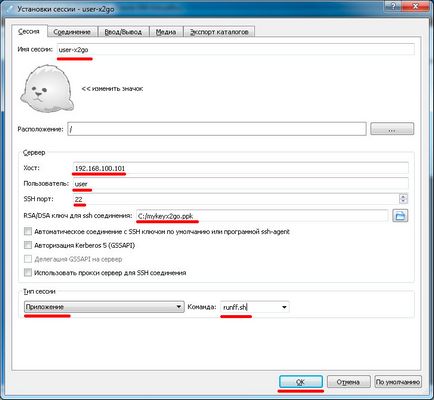

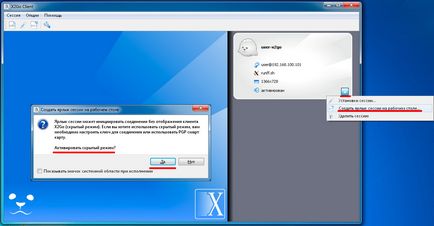

Як підключитися до термінального сервера X2Go з Windows?

Програма X2Go Client for Windows майже вся русифікована і не вимагає опису, там все зрозуміло.

Створити ярлик на робочому столі

Після відкриття Mozilla Firefox зробити всі призначені для користувача настройки, а саме:

Встановити стартову сторінку, відключити історію, вказати проксі-сервер і так далі

додатки

Відключити плагіни - Adobe Flash Player і так далі (можна включати кому це необхідно)

Встановити розширення - Adblock Plus, Window and Tab Limiter, Menu Filter, Public Fox

Window and Tab Limiter - що б користувачі не нахабнішали, і не відкривали велику кількість вкладок, для економії оперативної пам'яті обмежимо їх кількість

Menu Filter - відключимо всі пункти меню, які не потрібні користувачеві або можуть нашкодити (наприклад "Запустити знову без доповнень")

Тепер користувач не зможе змінити основні настройки браузера, відключати розширення або змінювати їх настройки, включати плагіни.

Після того як Ви налаштуєте все що треба для користувача user, можна відключитися від термінального сервера.

Що б для нових користувачів застосовувалися настройки браузера, скопіюємо їх в директорію / etc / skel /

Тепер можна створювати нових користувачів.

Як отримати доступ до файлів на сервері, які користувачі скачали з Інтернет

Для цього ми встановили, налаштували сервер Samba і дали доступ тільки для читання.

Користувач може підключити мережевий диск, вказати що треба відновлювати при вході в систему. (за потреби)

Ввести ім'я користувача (пароль не потрібно) і запам'ятати це підключення.

Все, все вимоги для роботи користувача в Інтернет виконані.

Примітка: якщо доступ браузера в Інтернет налаштований без проксі-сервера, бажано налаштувати Iptables і заборонити небажані з'єднання для локальної мережі. Так як користувач зможе завантажувати браузером файли на сервер з локальної мережі і передавати їх в Інтернет.

Якщо Ви при створенні ключа, не ввели парольний фразу, то є ризик від внутрішніх хулігнов. Про всяк випадок усложним життя тим, хто захоче зайти через інші двері (WinSCP або PuTTY).

Примітка: якщо chmod 750 / usr / bin / scp. то з незрозумілих причин перестає працювати перемикання мов. Так що я не застосовував ці chown і chmod, а написав виключно для прикладу.

Заборонимо користувачеві використовувати команду su (кому можна, повинні бути в групі wheel)

Так як це окрема тема, я написав окрему статтю

Інформація на сайті виявилася Вам корисною? Ви знайшли відповідь на питання?