Damn vulnerable web application (dvwa) - інструменти kali linux

Опис Damn Vulnerable Web Application (DVWA)

Damn Vulnerable Web Application (DVWA) - це веб-додаток на PHP / MySQL, яке біса вразливе. Його головна мета - допомогти професіоналам з безпеки протестувати їх навички та інструменти в легальному оточенні, допомогти веб-розробникам краще зрозуміти процес безпеки веб-додатків і допомогти і студентам і вчителям у вивченні безпеки веб-додатків в контролюємо оточенні аудиторії.

Мета DVWA попрактикуватися в деяких найпоширеніших веб-вразливості, з різними рівнями складності, з простим прямолінійній інтерфейсом. Зверніть увагу, що є як задокументовані, так і незадокументовані уразливості в цьому програмному забезпеченні. Це зроблено спеціально. Вам пропонується спробувати і виявити так багато вразливостей, як зможете.

Damn Vulnerable Web Application біса вразливе! Не завантажуйте його в публічну html папку вашого хостинг провайдера або на будь-який сервер, який має вихід в Інтернет, оскільки вони будуть скомпрометовані. Рекомендується використовувати віртуальну машину (таку як VirtualBox або VMware), які встановлені в мережевий режим NAT. Усередині гостьовий машини ви можете завантажувати і встановити веб-сервер і бази даних.

Деякі з вразливостей веб-додатків, який містить DVWA;

- Брут-форс. Брут-форс HTTP форми сторінки входу; використовується для тестування інструментів по атаці на пароль методом грубої сили і показує небезпечність слабких паролів.

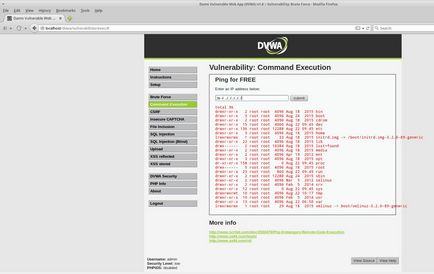

- Виконання (впровадження) команд. Виконання команд рівня операційної системи.

- Міжсайтовий підробка запиту (CSRF): Дозволяє «атакуючому» змінити пароль адміністратора додатків.

- Впровадження (інклуд) файлів. Дозволяє «атакуючому» приєднати вилучені / локальні файли в веб-додаток.

- SQL впровадження: Дозволяє «атакуючому» впровадити SQL виразу в HTTP з поля введення, DVWA включає сліпе і засноване на помилку SQL впровадження.

- Небезпечна вивантаження файлів. Дозволяє «атакуючому» вивантажити шкідливі файли на веб-сервер.

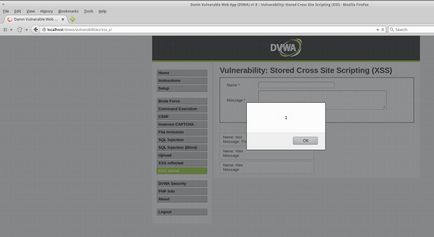

- Міжсайтовий скриптинг (XSS). «Атакуючий» може впровадити свої скрипти в веб-додаток / базу даних. DVWA включає відображену і збережену XSS.

- Великодні яйця: розкриття повних шляхів, обхід аутентифікації і деякі інші.

Довідка по Damn Vulnerable Web Application (DVWA)

DVWA має три рівні безпеки, вони змінюють рівень безпеки кожного веб-додатки в DVWA.

Неможливий - цей рівень повинен бути безпечним від всіх вразливостей. Він використовується для порівняння уразливого вихідного коду з безпечним вихідним кодом. До DVWA v1.9 цей рівень був відомий як «високий».

Високий - Це розширення середнього рівня складності, з сумішшю складніших або альтернативних поганих практик в спробі убезпечити код. Уразливості не дозволяють такий простір експлуатації як на інших рівнях.

Середній - Цей рівень безпеки призначений головним чином для того, щоб дати користувачеві приклад поганих практик безпеки, де розробник спробував зробити додаток безпечним, але зазнав невдачі. Він також виступає викликом для користувачів, щоб вони удосконалили свої техніки експлуатації.

Низький - Цей рівень безпеки абсолютно вразливий і зовсім не має захисту. Його призначення бути передовим прикладом серед уразливих веб-додатків, прикладом поганих практик програмування і служити платформою навчання базовим технікам експлуатації.

Також в DVWA ви можете включити або відключити PHP-IDS.

PHP-IDS - це популярна PHP система виявлення вторгнень (IDS), які також відомі як фаєрволи веб-додатків (Web Application Firewall (WAF)). PHP-IDS працює за допомогою фільтрації по чорному списку потенційно уразливого коду будь-якого користувача введення. PHP-IDS використовується в DVWA для служіння живим прикладом, як WAF може допомогти поліпшити безпеку в веб-додатках, а в Damn Vulnerable Web Application (DVWA) - випадку, як WAF можна обійти. PHP-IDS може бути включена або відключена одним кліком по відповідній кнопці.

DVWA НЕ емулює уразливості веб-додатків, уразливості всередині DVWA є справжніми і, отже, подбайте як слід про те, де ви збираєтеся встановити DVWA.

DVWA робить активні дії для захисту користувачів де це тільки можливо. Про це говорять впадають в очі написи, в тому числі в самому додатку, з попередженнями. До DVWA можна отримати доступ тільки з localhost, а не з віддаленої машини, це виконана налаштуванням певних правил у файлі .htaccess, який є частиною програми.

DVWA також містить файл robots.txt, якщо додаток все-таки було вивантажено на веб-сервер з Інтернет-доступом, цей файл заборонить пошуковим машинам індексувати додаток.

На кожної сторінки, що містить уразливість, є зовнішні посилання на ресурси, які містять додаткову інформацію, що стосується конкретної уразливості. При кліці на зовнішні посилання, віддалений сервер може збирати таку інформацію як 'Referer' HTTP. Ця інформація містить URL, де встановлено додаток, потенційно, адміністратори сервера можуть переглядати цю інформацію і скомпрометувати сервер, де встановлена DVWA. З цих причин все зовнішні посилання DVWA проходять через довірені проксі третьої сторони, який очищає будь-яку чутливу інформацію з HTTP заголовків.

Облікові дані для входу в DVWA:

Керівництво по Damn Vulnerable Web Application (DVWA)

Сторінка man відсутня.

Установка Damn Vulnerable Web Application (DVWA)

DVWA може бути встановлена в будь-яку систему, де присутні Apache, PHP і MySQL, в тому числі і в Windows. Але DVWA вимагає PHP 5, а в більшості сучасних систем за замовчуванням використовується PHP 7, що може викликати труднощі при установці, або непрацездатність деяких або всіх компонентів.

Інформація про встановлення в інші операційні системи буде додана пізніше.

Скріншоти Damn Vulnerable Web Application (DVWA)

Оновлення Damn Vulnerable Web Application (DVWA) в Samurai Web Testing Framework

Запустіть файл наступним чином:

Перейдіть на сторінку Setup / Reset DB в DVWA і поверніть / пересозданіе бази даних.

Оновлення Damn Vulnerable Web Application (DVWA) в Web Security Dojo

Запустіть файл наступним чином:

Установка Damn Vulnerable Web Application (DVWA) в Kali Linux

Збережіть наступний скрипт в файл upd_dvwa.sh:

Запустіть файл наступним чином:

Перейдіть на сторінку Setup / Reset D B в DVWA і поверніть / пересозданіе бази даних.

Цей же самий скрипт можна використовувати для оновлення DVWA в міру виходу нових версій.

Після перезавантаження системи перед роботою з уразливими додатками не забувайте запускати Apache і MySQL:

Також якщо ви поміняли пароль для MySQL (за замовчуванням пароль не використовується), то встановіть його в файлі: