Атаки на wordpress-сайт через xml-rpc як захиститися, наукаденег

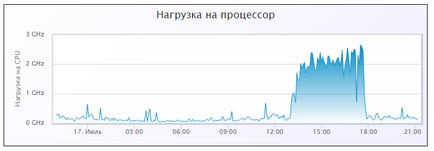

Сьогодні випадково помітив, що сайти на сервері якось повільно завантажуються. Перевірив навантаження на ресурси, виявилося що процесор практично на 100% завантажений (і це почалося ще в полудень):

У цьому пості вирішив поділитися інформацією про те, як знайти і знешкодити вразливість (цікаво буде тим, хто не сильно розбирається в адмініструванні, але хоче захистити свій сайт).

Що це таке

XML-RPC - протокол, за допомогою якого можна дистанційно керувати сайтом: додавати записи / файли, видаляти і редагувати їх.

Однак, зловмисники на сайтах створених на WordPress використовують його для своїх потреб:

- організують DDoS-атаки;

- підбирають пароль брутфорсом.

Як визначити

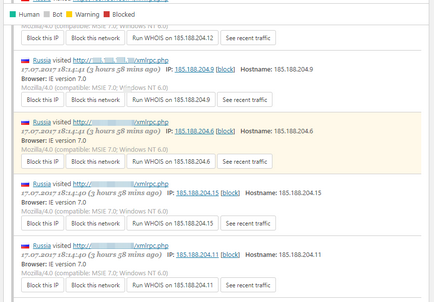

Для профілактики, раджу використовувати плагіни типу Wordfence Security. який і був встановлений у мене.

Якщо плагін не встановлено і його неможливо встановити з різних причин, то на цей випадок також є метод (через настройку httpd.conf). Але в будь-якому випадку майте на увазі: якщо є незрозуміла навантаження на сервер, то спробуйте в першу чергу перевірити наявність певної файл xmlrpc.php для читання.

способи захисту

Розглянемо кілька варіантів, які, в принципі, можна виконати всі разом.

Відключення XML-RPC

Disable XML-RPC - плагін відключає функціонал XML-RPC: просто встановлюємо і активуємо.

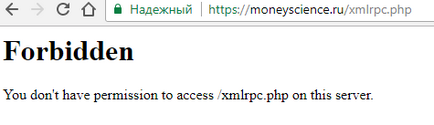

Заборона доступу до xmlrpc.php

За допомогою файлу .htaccess закриваємо доступ до xmlrpc.php:

Вимкнення повідомлень і зворотних посилань

Ще не буде зайвим в налаштуваннях Worpdress (розділ «Обговорення«) зняти галочки з слід. пунктів:

Після виконання всіх дій, навантаження на сервер повернулася до нормальних значень.