Установка і настройка сервера microsoft exchange 2018 sp1 - об'єднані комунікації

Вимоги до апаратної частини.

Як і для будь-якого сервера підготовка починається з визначення вимог для апаратної частини.

Якщо ж у вас система початкового рівня і немає бажання розбиратися з усіма перерахованими в цьому калькуляторі параметрами, можна спиратися на приблизні вимоги:

Обсяг пам'яті - мінімум 12 Гб

Хочу зауважити, що сервер поштових скриньок створює досить високе навантаження на дискову підсистему. У зв'язку з цим рекомендую використовувати для сховища масиви RAID10, щоб не створювати «вузьких місць».

Крім того краще відключити вбудований фаєрвол Windows, а також IEESC:

Для установки рекомендую використовувати англомовний дистрибутив, щоб згодом було легше виправляти помилки, знайдені в журналі подій. Справа в тому, що багато таких повідомлень журналу подій російською мовою пошукові системи просто не знаходять.

Перед установкою безпосередньо самого сервера Exchange потрібно:

- додати свій обліковий запис в групи AD Administrators, Schema Admins, Enterprise Admins а також в групу локальних адміністраторів на сервері;

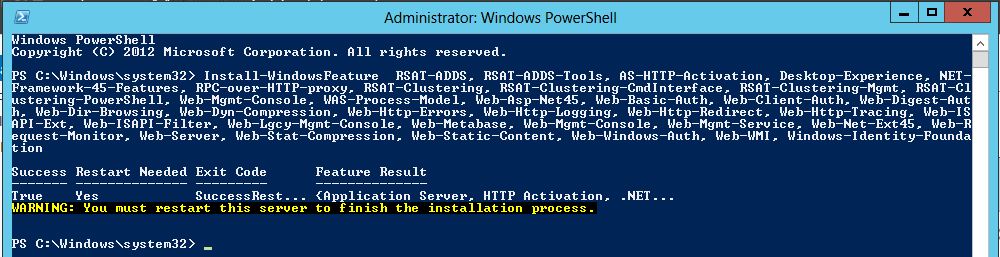

- встановити додаткові компоненти, використовуючи команду powershell (з правами адміністратора):

Install-WindowsFeature RSAT-ADDS, RSAT-ADDS-Tools, AS-HTTP-Activation, Desktop-Experience, NET-Framework-45-Features, RPC-over-HTTP-proxy, RSAT-Clustering, RSAT-Clustering-CmdInterface, RSAT -Clustering-Mgmt, RSAT-Clustering-PowerShell, Web-Mgmt-Console, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir -Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Lgcy-Mgmt -Console, Web-Metabase, Web-Mgmt-Console, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows -Auth, Web-WMI, Windows-Identity-Foundation

Після чого встановити всі останні оновлення Windows.

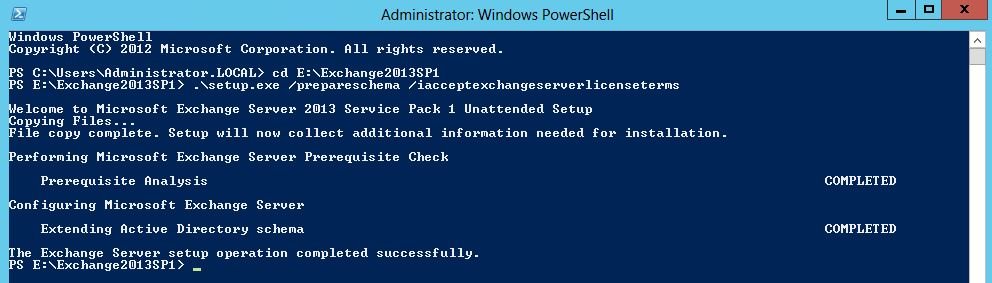

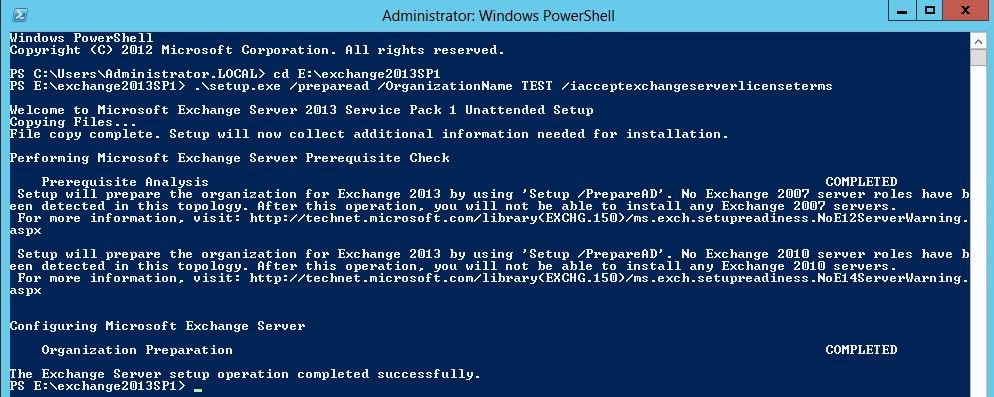

Далі запускаємо powershell або cmd з правами адміністратора, заходимо в папку з дистрибутивом, і запускаємо процеси підготовки схеми і домена:

.\ Setup.exe / prepareschema / iacceptexchangeserverlicenseterms

.\ Setup.exe / preparead / OrganizationName TEST / iacceptexchangeserverlicenseterms

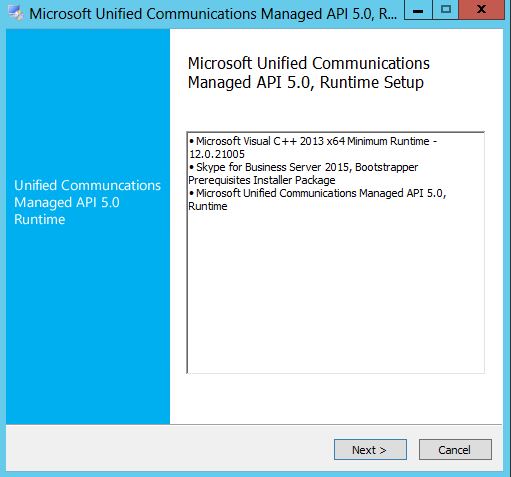

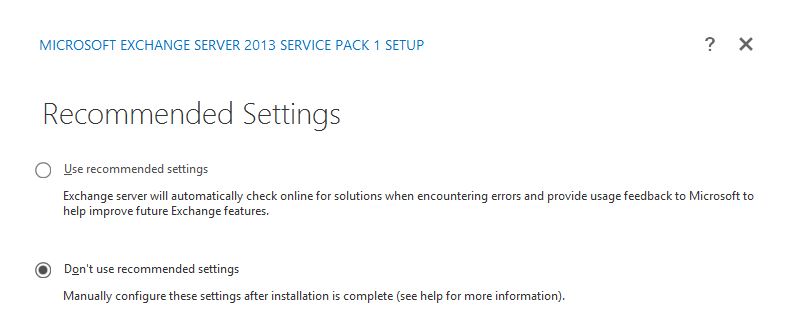

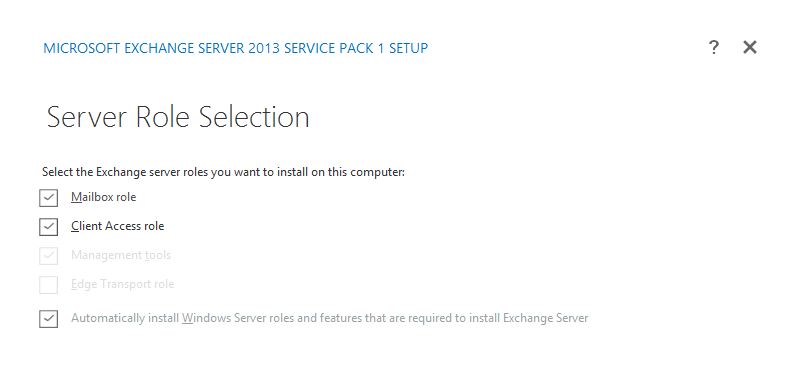

Зазвичай на цьому етапі не виникає питань, хіба що поставити три галочки.

Первинна настройка сервера.

Тепер залишається створити поштові бази (Сервери-> Бази даних) і додати допустимі домени (якщо їх декілька: потік обробки почти-> допустимі домени).

mx.company.ru IN A 11.22.33.44

company.ru IN MX mx.company.ru

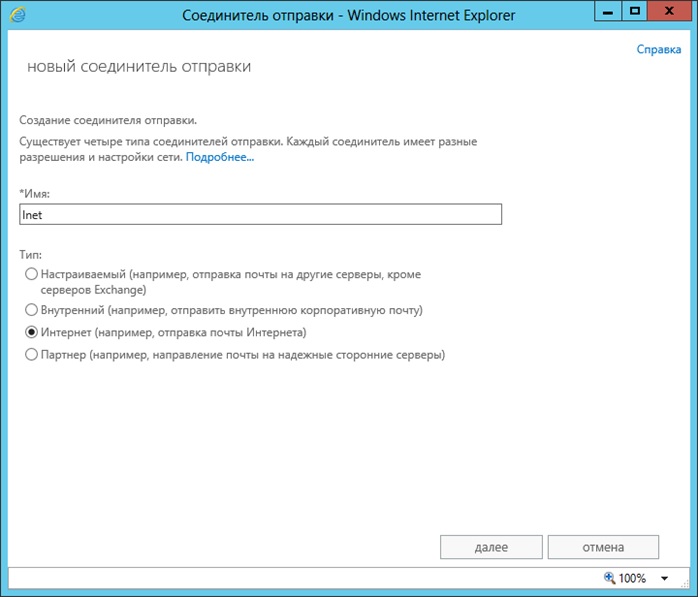

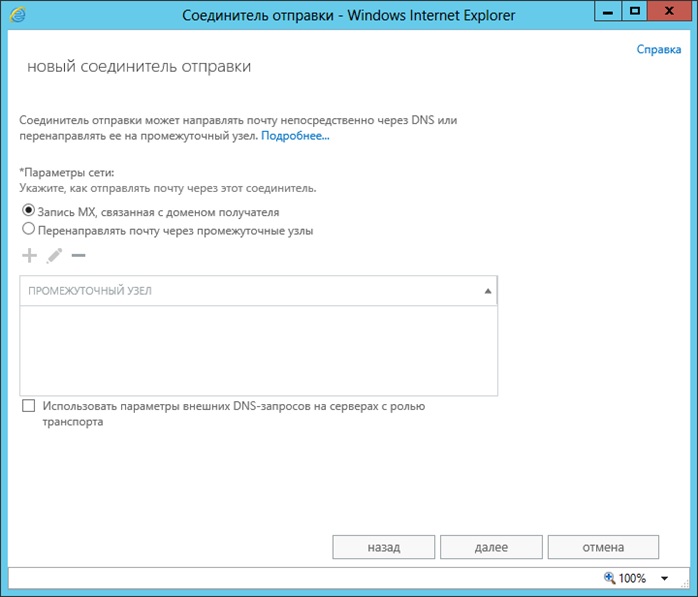

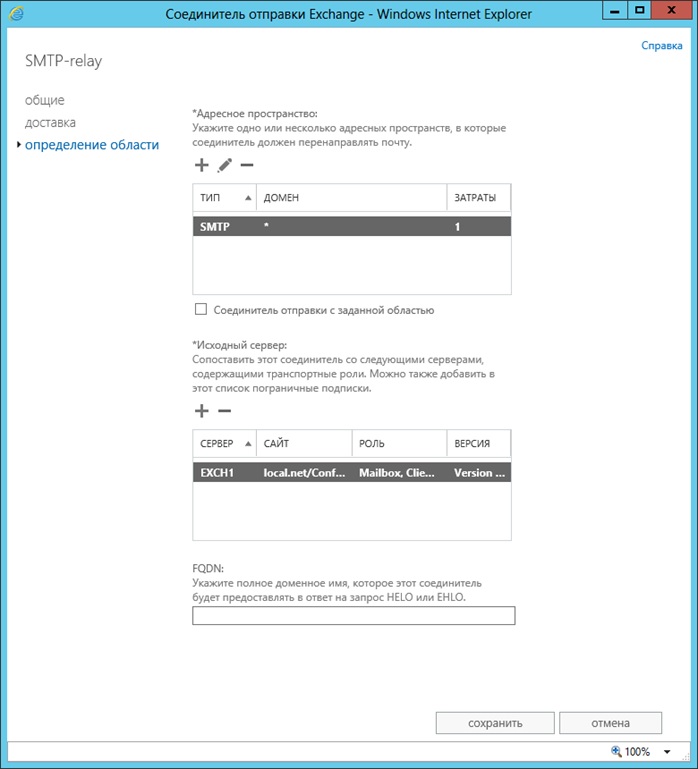

Для створення такого з'єднувача вибираємо режим «Запис MX, пов'язана з доменом одержувача»

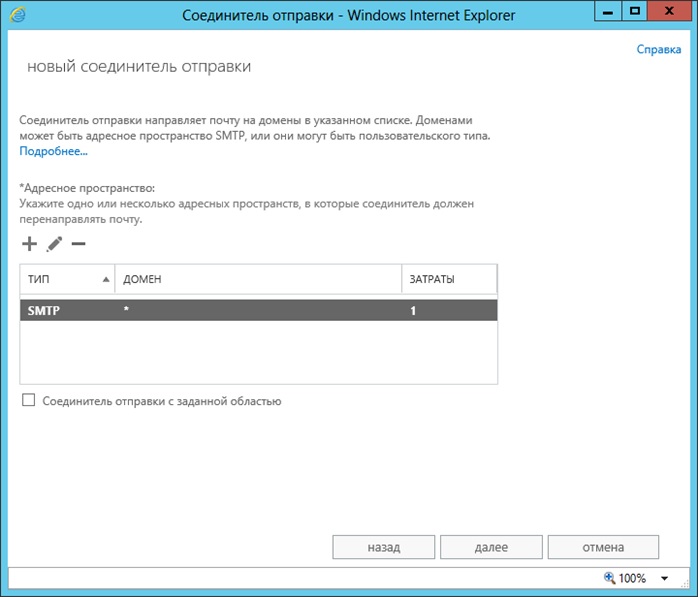

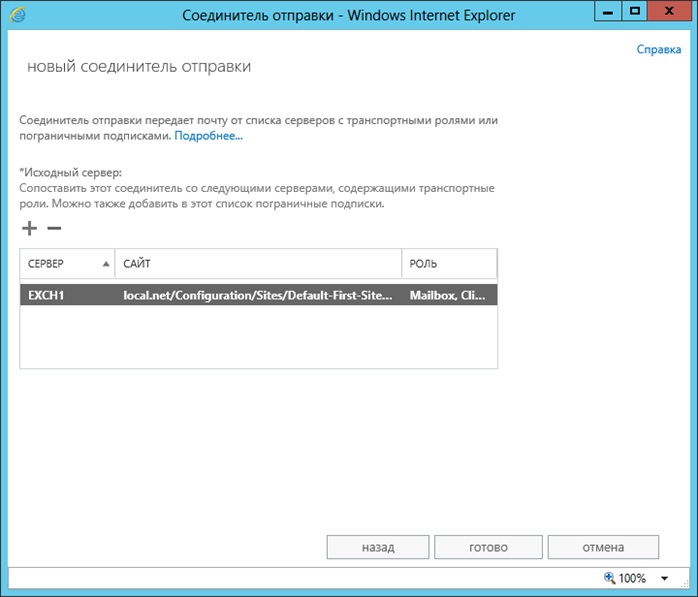

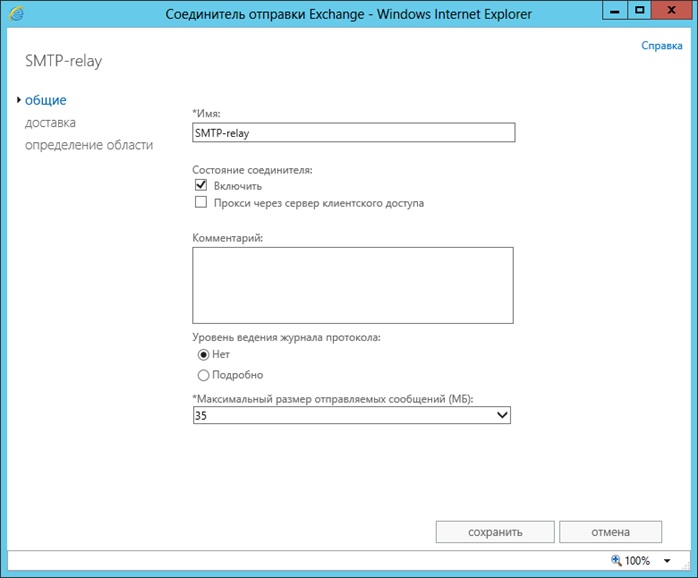

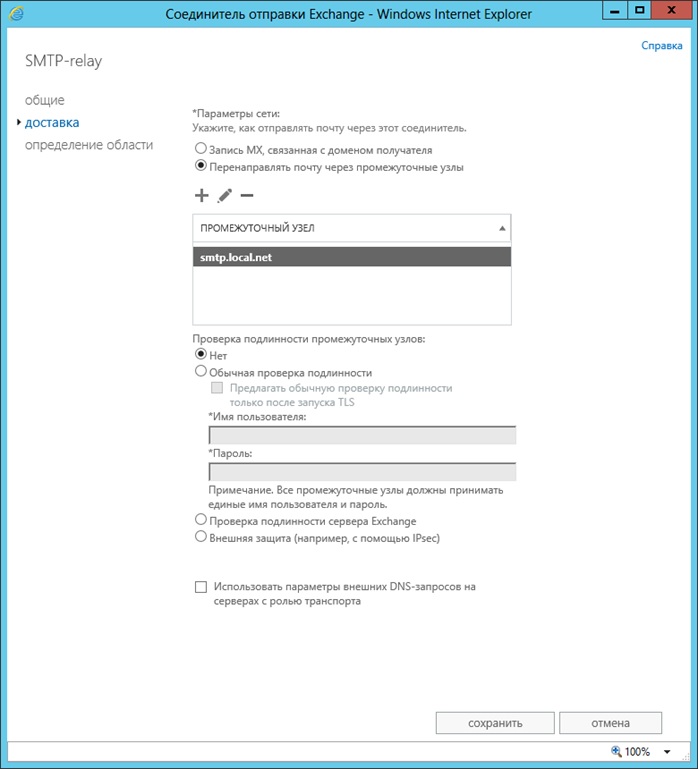

Йдемо в розділ потік обробки почти-> з'єднувачі відправки -> +

Приклад створення своєї поштової релея на базі Linux Debian є в статті Створення поштової релея на Linux Debian.

Я буду розглядати варіант підключення по https, як більш кращий. Це означає, що для встановлення з'єднання сервер Exchange повинен мати сертифікат, який користується довірою клієнт.

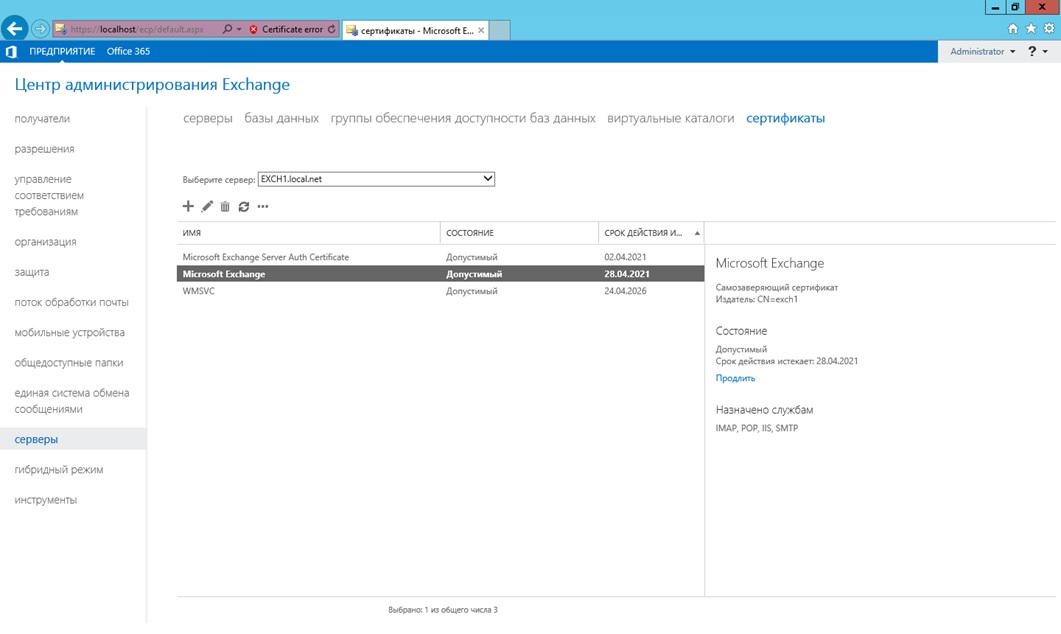

У найпростішому випадку можна вивантажити самоподпісанний сертифікат з сервера Exchange, який генерується автоматично при установці служби клієнтського доступу, ім'я цього сертифіката «Microsoft Exchange».

(Можна також використовувати сертифікат, підписаний локальним кореневих центром сертифікації підприємства, цей варіант описаний нижче).

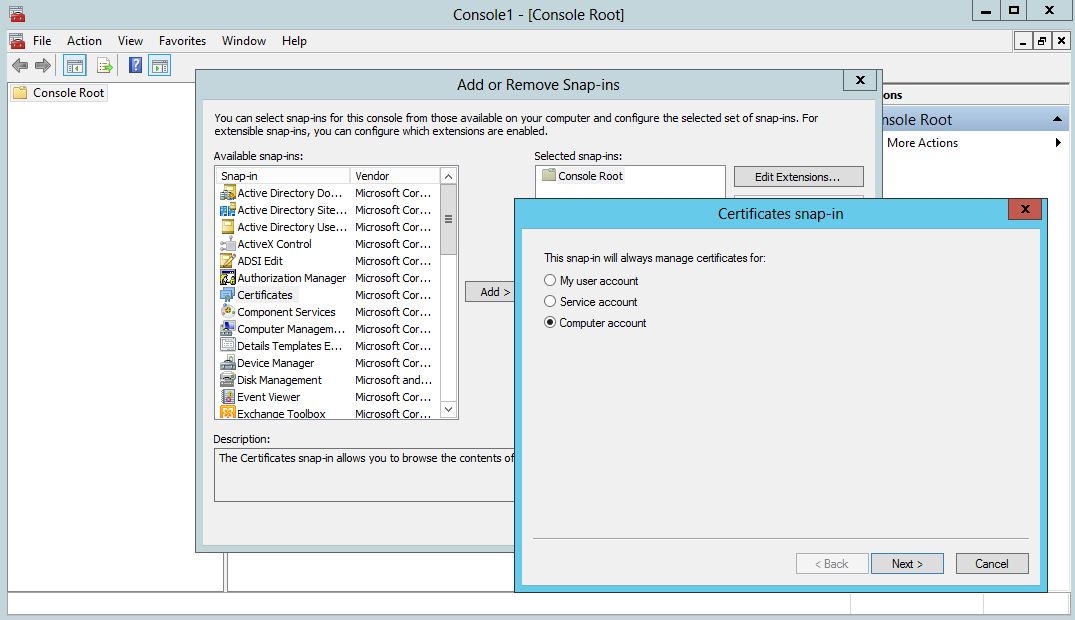

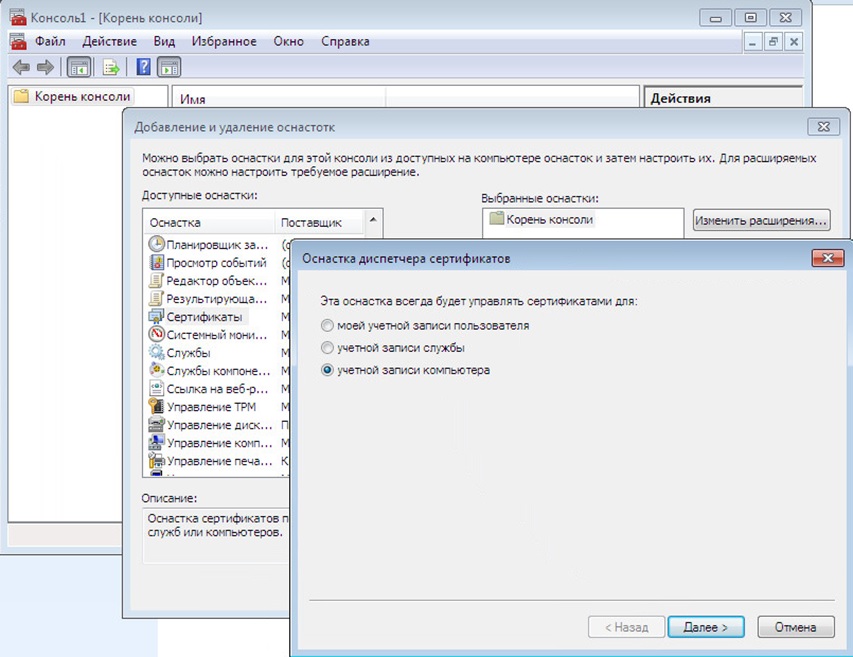

Щоб вивантажити сертифікат зі сховища, потрібно запустити менеджер оснасток mmc.exe, додати оснастку Certificates (File-> Add / Remove snap-in, вибрати Certificates, натиснути Add, в новому вікні вибрати «Computer account», далі «Local Computer»),

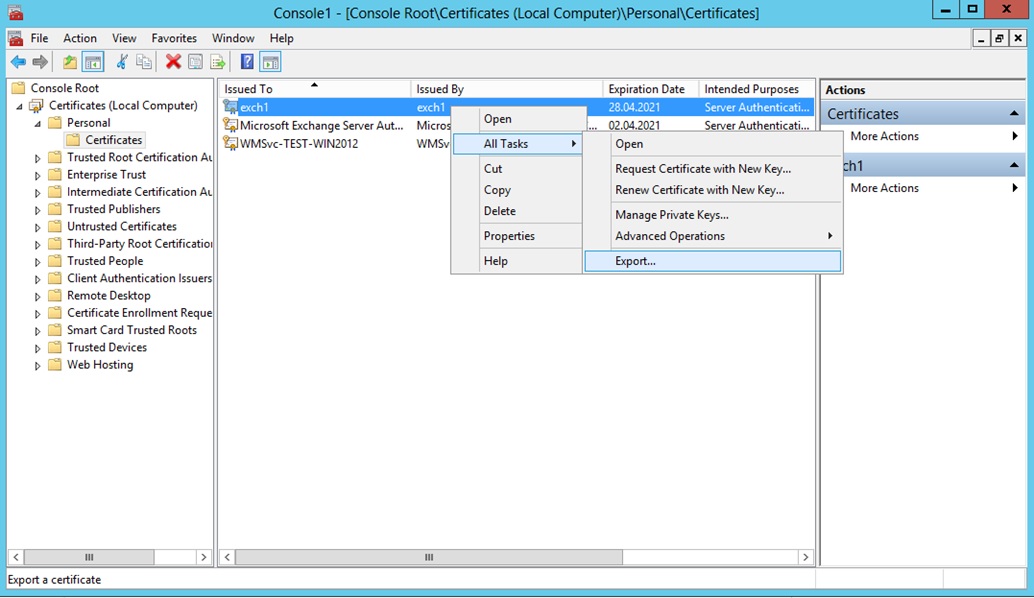

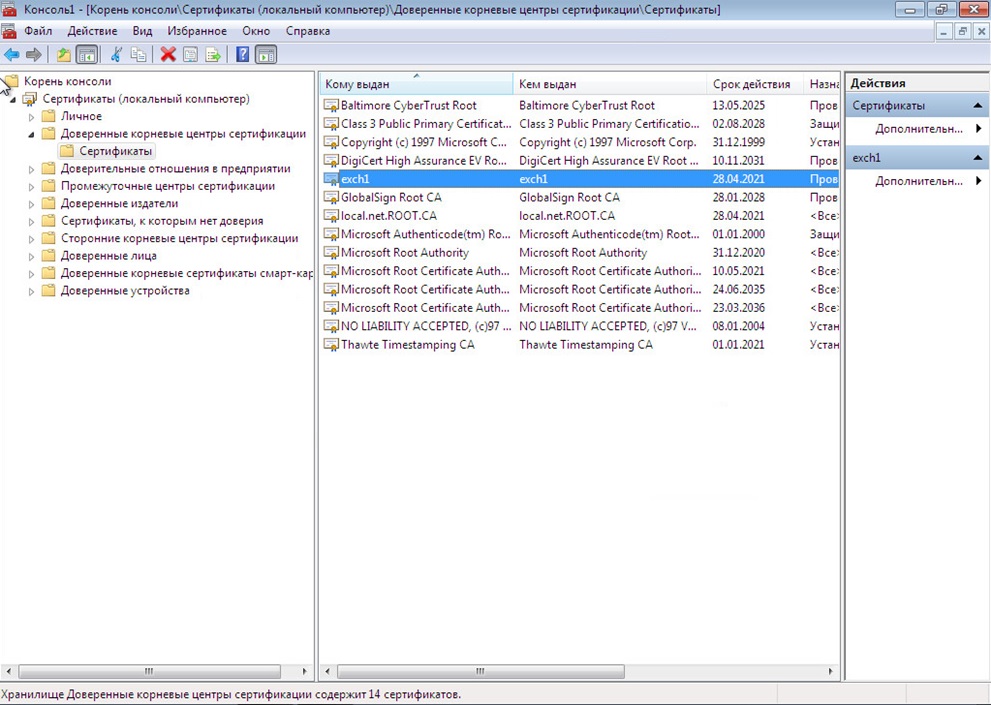

Розгортаємо розділ Certificates-Personal-Certificates. Зі списку вибираємо сертифікат, що співпадає по імені з сервером (у нас це exch1), тиснемо правою кнопкою миші All Tasks-> Export, вказуємо шлях

Вивантажений файл копіюємо на комп'ютер клієнта і додаємо в довірені кореневі сертифікати таким же методом

Тепер можна запускати Outlook на комп'ютері користувача і перевіряти роботу поштової системи.

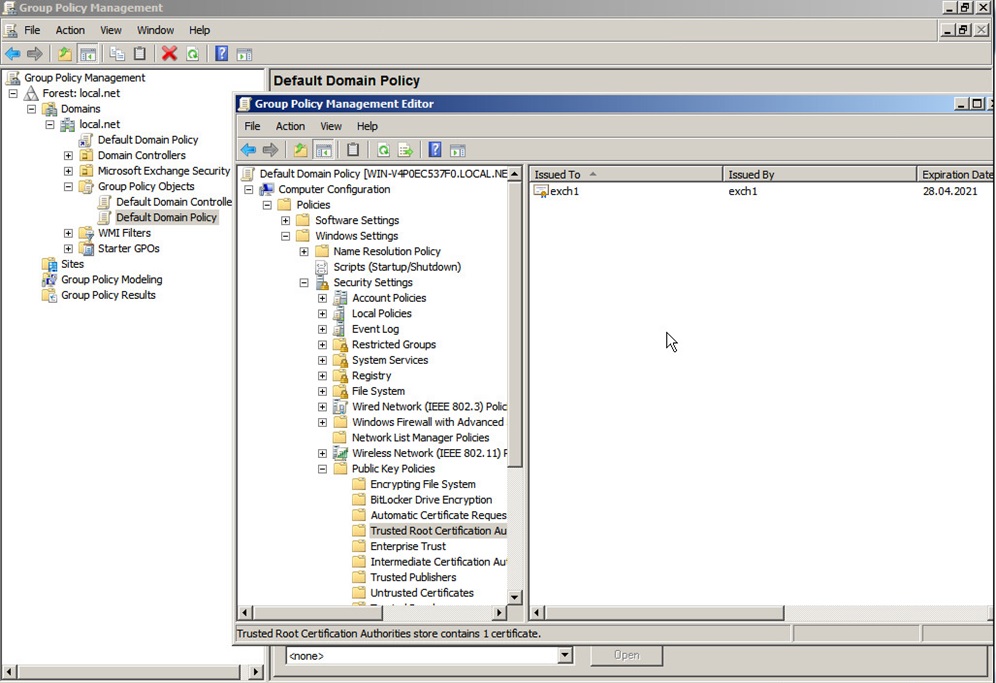

Якщо клієнтів близько сотні і більше - поширити сертифікат можна через групові політики, просто імпортувавши його в відповідний розділ:

Але більш надійний і перспективний шлях - генерація сертифікату з використанням локального корпоративного центру сертифікації. Про створення локального центру сертифікації Створення та налагодження локального центру сертифікації підприємства.

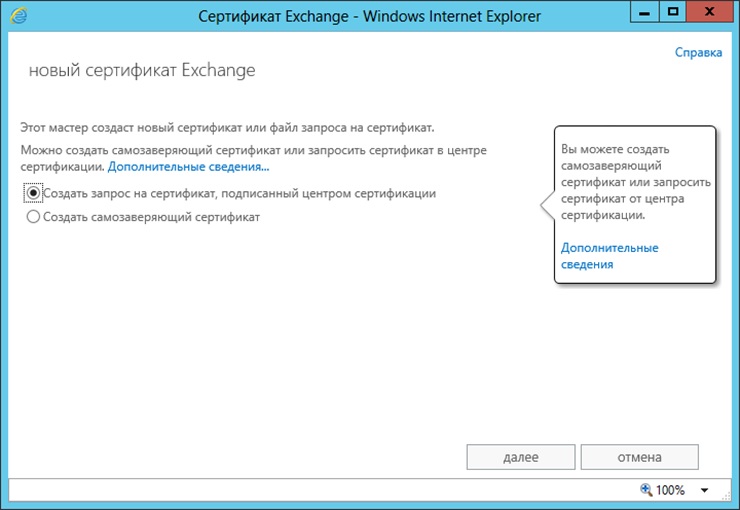

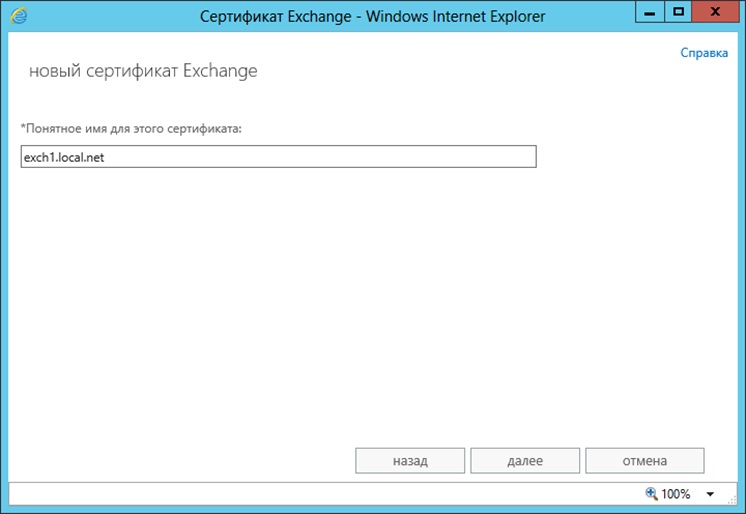

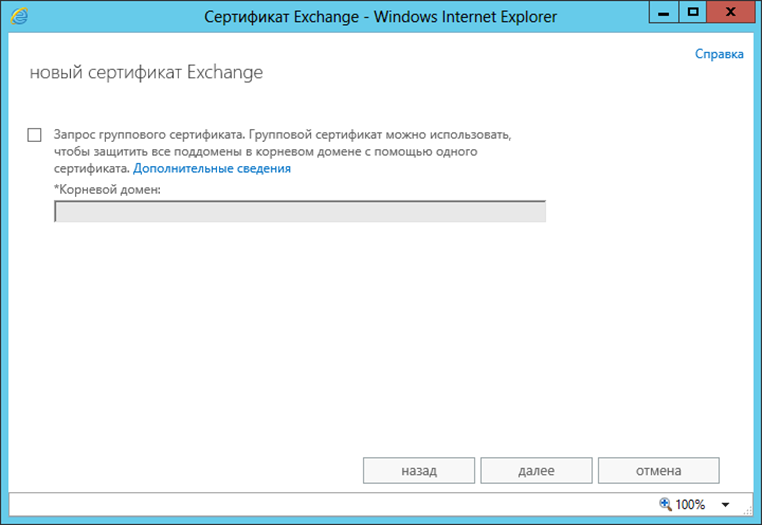

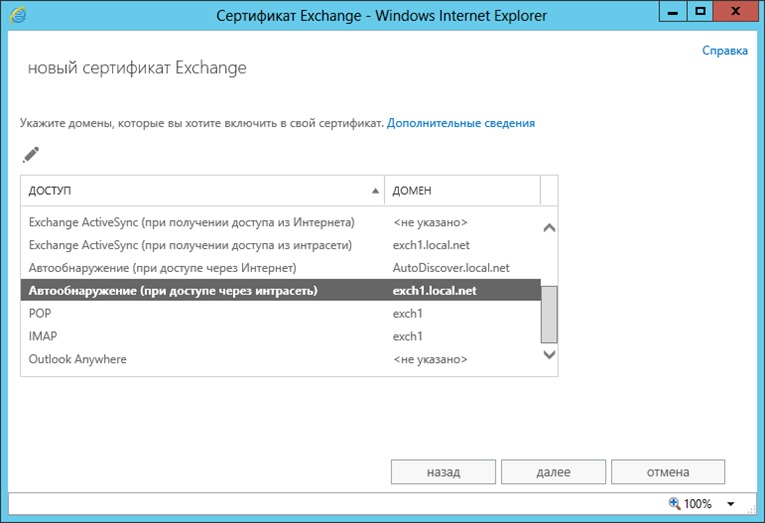

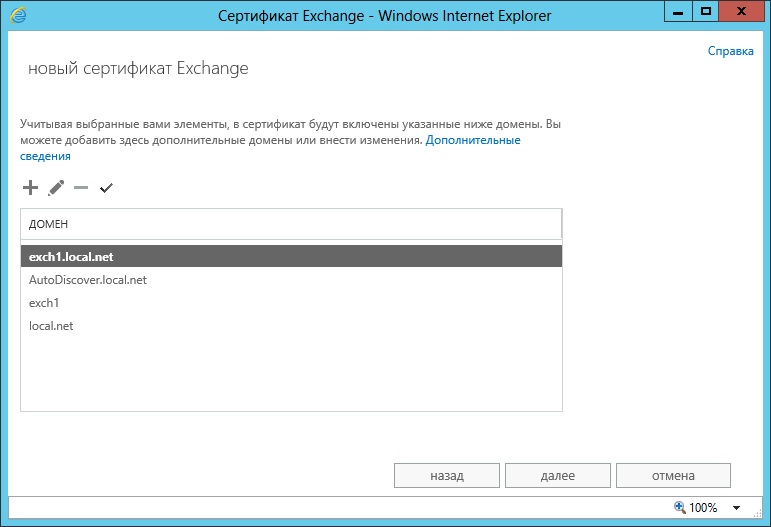

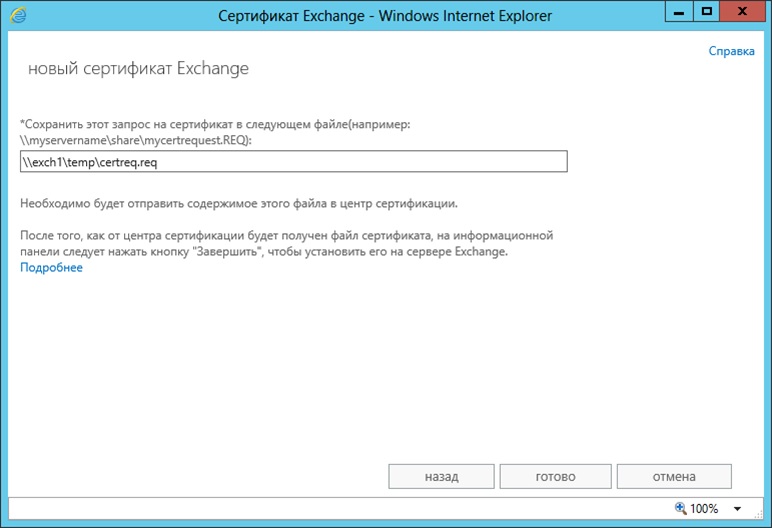

Для генерації нового сертифіката переходимо в розділ Сервери-> Сертифікати, тиснемо «+»

Цю папку можна створити і відкрити доступ до неї в процесі створення сертифіката.

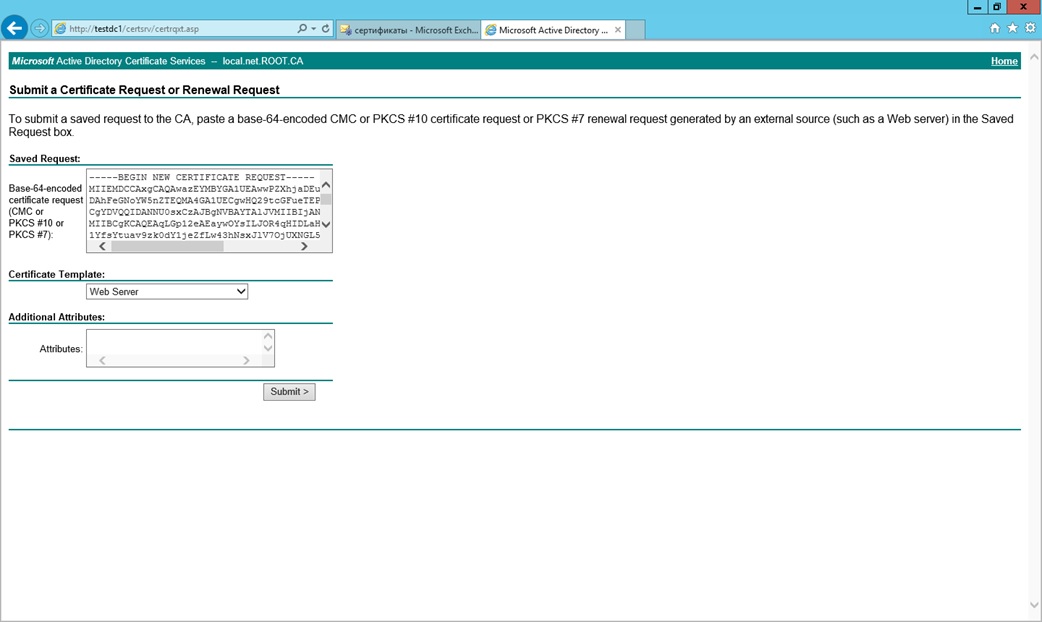

Потім відкриваємо створений файл в блокноті і копіюємо вміст.

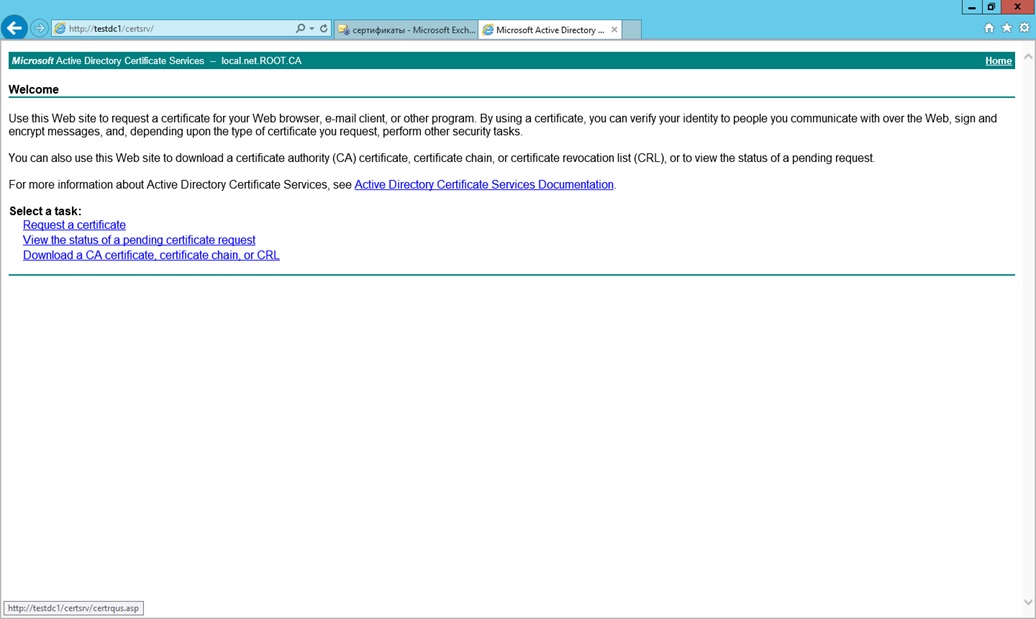

Далі йдемо в наш центр сертифікації:

Тиснемо «Request a certificate» (Запит сертифіката), далі «advanced certificate request» (розширений запит сертифіката), вибираємо «Submit a certificate request by using a base-64-encoded CMC ...». У вікно «Saved Request» вставляємо вміст файлу запиту, а в випадаючому списку вибираємо «Web server»

Викачуємо згенерований сертифікат і кладемо його в ту ж папку.

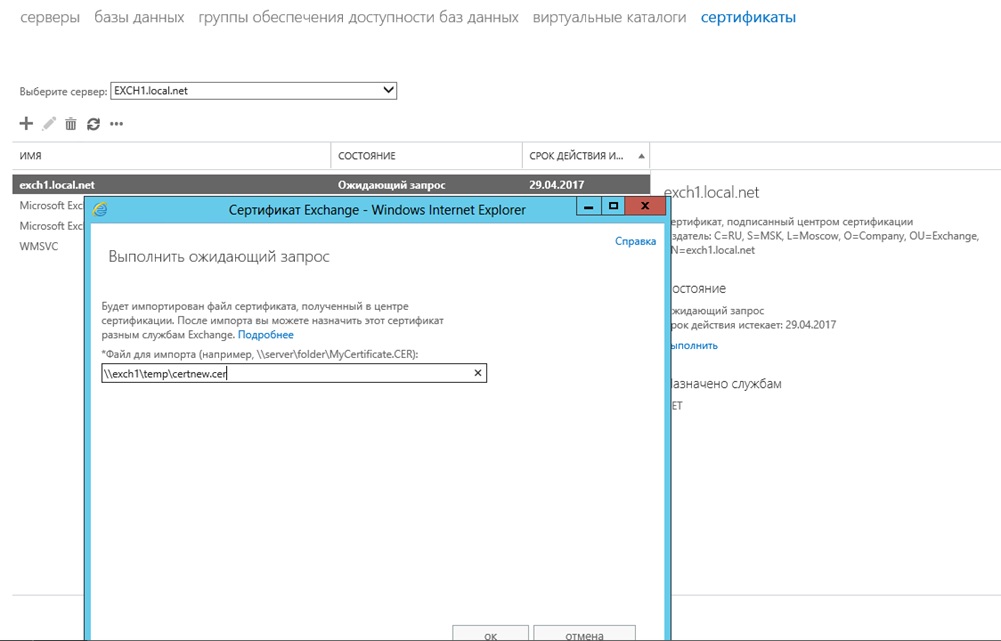

Повертаємося до консолі Exchange, в розділ «сертифікати». Тут вибираємо очікує завантаження сертифікат і тиснемо в правому вікні «Виконати»

Пишемо шлях до файлу і тиснемо ОК, сертифікат доданий.

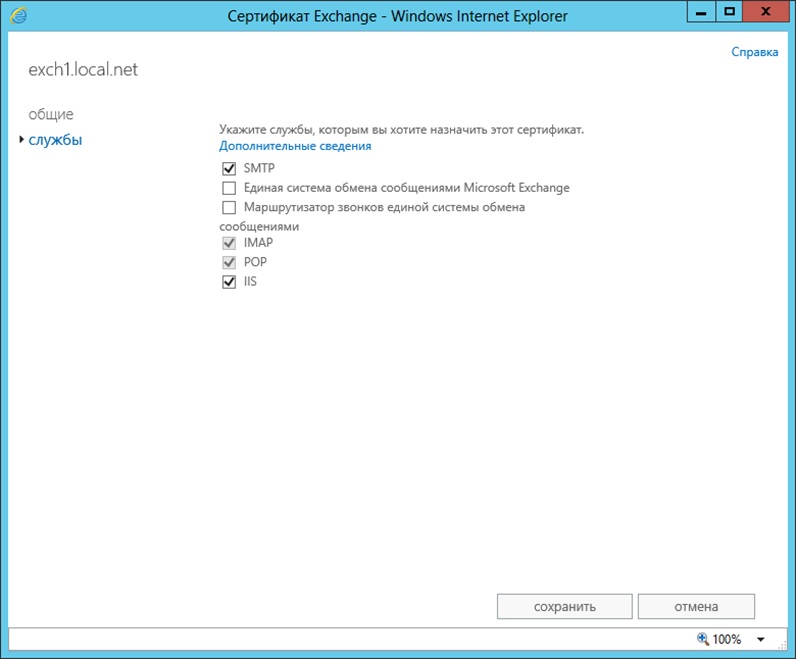

Залишилося призначити його службам, для цього двічі клацаємо на новий сертифікат і в розділі «служби» ставимо галочки на SMTP і IIS

Тиснемо «Зберегти», система запропонує перезаписати поточний сертифікат, підтверджуємо.