Розрахунок ймовірності злому парольного захисту windows xp за умови дотримання рекомендацій microsoft

Головна → Security. Windows. Нове → Розрахунок ймовірності злому парольного захисту Windows XP за умови дотримання рекомендацій Microsoft з безпеки Windows XP

Проблему безпеки комп'ютерних мереж надуманою не назвеш. Практика показує: чим масштабніша мережа і чим цінніша інформація довіряється підключеним до неї комп'ютерів, тим більше знаходиться бажаючих порушити її нормальне функціонування заради матеріальної вигоди або просто з цікавості. Йде постійна віртуальна війна, в ході якої організованості системних адміністраторів протистоїть винахідливість комп'ютерних зломщиків.

Основним захисним кордоном проти зловмисних атак в комп'ютерній мережі є система парольного захисту, яка є у всіх сучасних програмних продуктах. Відповідно до встановленої практики, перед початком сеансу роботи з операційною системою користувач зобов'язаний зареєструватися, повідомивши їй своє ім'я і пароль. Ім'я потрібно для ідентифікації користувача, а пароль служить підтвердженням правильності виробленої ідентифікації. Інформація, введена користувачем в діалоговому режимі, порівнюється з тією, що є в розпорядженні операційної системи. Якщо перевірка дає позитивний результат, то користувачеві стають доступні всі ресурси операційної системи, пов'язані з його ім'ям.

Метою цієї роботи було:

Що таке парольний зломщик?

Найбільш ефективним є метод злому парольного захисту операційної системи (надалі - ОС), при якому атаці піддається системний файл, який містить інформацію про легальні користувачів і їх паролі. Однак будь-яка сучасна ОС надійно захищає паролі, які зберігаються в цьому файлі, за допомогою шифрування. Крім того, доступ до таких файлів, як правило, за замовчуванням заборонений навіть для системних адміністраторів, не кажучи вже про рядових користувачів операційної системи. Проте, в ряді випадків зловмисникові вдається шляхом різних хитрувань отримати в своє розпорядження файл з іменами користувачів і їх зашифрованими паролями. І тоді йому на допомогу приходять так звані парольні зломщики - спеціалізовані програми, які служать для злому паролів операційних систем.

Як працює парольний зломщик?

Криптографічні алгоритми, що застосовуються для шифрування паролів користувачів в сучасних ОС, використовують необоротне шифрування, що робить неможливим більш ефективний алгоритм злому, ніж тривіальний перебір можливих варіантів. Тому парольні зломщики іноді просто шифрують всі паролі з використанням того ж самого криптографічного алгоритму, який застосовується для їх засекречування в атакується ОС. Потім вони порівнюють результати шифрування з тим, що записано в системному файлі, де знаходяться шифровані паролі користувачів цієї системи. При цьому в якості варіантів паролів парольні зломщики використовують символьні послідовності, автоматично генеруються з деякого набору символів. Даний спосіб дозволяє зламати всі паролі, якщо відомо їх подання до зашифрованому вигляді, і вони містять тільки символи з даного набору.

За рахунок дуже великого числа перебираються комбінацій, яке росте експоненціально зі збільшенням числа символів в початковому наборі, такі атаки парольного захисту ОС можуть віднімати занадто багато часу. Однак добре відомо, що більшість користувачів операційних систем особливо не утруднюють себе вибором стійких паролів, тобто таких, які важко зламати. Тому для більш ефективного підбору паролів зломщики зазвичай використовують спеціальні словники, які представляють собою заздалегідь сформований список слів, найбільш часто використовуваних на практиці як паролі.

До кожного слова зі словника парольний зломщик застосовує одне або кілька правил, відповідно до яких воно видозмінюється і породжує додаткове безліч опробуемого паролів:

- проводиться почергове зміна літерного регістра, в якому набрано слово;

- порядок проходження букв в слові змінюється на зворотний;

- в початок і в кінець кожного слова приписується цифра 1;

- деякі букви змінюються на близькі по зображенню цифри.

В результаті, наприклад, з слова password виходить pa55w0rd).

Це підвищує ймовірність знаходження пароля, оскільки в сучасних ОС, як правило, відрізняються паролі, набрані великими та малими буквами, а користувачам цих систем настійно рекомендується вибирати такі, в яких літери чергуються з цифрами.

Одні парольні зломщики по черзі перевіряють кожне слово зі спеціального словника, застосовуючи до нього певний набір правил для генерації додаткового безлічі опробуемого паролів.

Інші попередньо обробляють весь словник за допомогою цих же правил, отримуючи новий словник більшого розміру, з якого потім черпають перевіряються паролі. З огляду на, що звичайні словники природних людських мов складаються всього з декількох сотень тисяч слів, а швидкість шифрування паролів досить висока, парольні зломщики, які здійснюють пошук за словником, працюють досить швидко (до однієї хвилини).

База даних облікових записів користувачів

Зберігання паролів користувачів

Отримані в результаті дві 8-байтові половини хешировать пароля Lan Manager ще раз шифруються по DES-алгоритму і поміщаються в базу даних SAM.

Використання пароля

Можливі атаки на базу даних SAM

Однак слід розуміти, що програмою злому можна скористатися так само і для перевірки надійності ваших паролів.

Для цього необхідно:

Після завдання імені та пароля слід натиснути на кнопку обчислити. Результат можна зберегти у вигляді PwDump- або Sniff-файлу.

Також існує завдання параметрів атаки по словнику:

- Звичайне використання словника;

- Записані двічі слова;

- Зворотний порядок символів слів;

- Усічені до заданої кількості символів слова;

- Слова без голосних, за винятком великої;

- Транслітерація українських букв латинськими по заданій таблиці транслітерації;

- Заміна розкладки локалізації латинською розкладкою клавіатури;

- Заміна латинської розкладки клавіатури розкладкою локалізації;

- А також безліч інших параметрів злому.

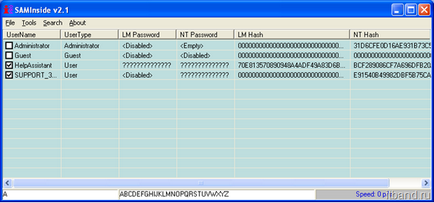

Малюнок 1 Вікно програми SamInside

Програма SAMInside виконує наступні функції:

Додатково включає в себе наступні можливості:

- Підбір паролів не тільки до LMHash, але і до NTHash.

- Робота з SAM-файлом, який використовується в даний момент системою.

- Імпорт хеш з текстових файлів, отриманих в результаті роботи інших програм (L0phtCrack, pwdump і ін.).

- Генерація LMHash / NTHash за певним паролю.

- Перевірка введеного пароля на всіх користувачів.

- Перебір по словнику.

- Відображення знайдених паролів з вірним регістром літер.

- Більш зручна робота з хешамі користувачів.

Згідно рекомендацій з безпеки Windows XP (Державна експертиза

з технічного захисту інформації операційної системи Windows XP Professional SP2 (шифр - "Експертиза WXP_SP2") час життя пароля (параметр політики паролів «Вимагати неповторяемость паролів» (Enforce password history)) повинен складати 42 дня.

Згідно того ж документа параметр «Мінімальна довжина пароля» (Minimum password lengths) повинен складати для АС (автоматизованої системи):

клас 1 (одиночного комп'ютера без локальної мережі) - 7 символів;

клас 2 (локальна мережа без виходу в Інтернет) - 8 символів;

клас 3 (мережа з виходом в Інтернет) - 12 символів.

Слід звернути увагу що довгі паролі, що складаються з 8 і більше символів, як правило, більш надійні, проте їх застосування призводить до збільшення числа помилок при воді паролів, і, як наслідок, збільшення числа заблокованих облікових записів, а отже, ускладнює роботу служби підтримки мережі. Використання довгих паролів фактично призводить до того, що користувачі почнуть записувати їх, а отже, рівень безпеки буде знижений. Фактичне значення даного параметра має відповідати вимогам політики безпеки підприємства.

Розрахуємо ймовірність злому пароля за умови застосування даних параметрів для АС класів 1 і 2.

Дослідження проводилося на комп'ютері з параметрами наведеними в Таблиці 1 за допомогою програмного забезпечення Saminside 2.5.5.1.

Таблиця 1 Параметри ПК

Таким чином можна зробити висновок, що з урахуванням існуючих обчислювальних потужностей, параметри довжини пароля, наведені в рекомендаціях Мікрософт на сьогодні є недостатніми.

Велика кількість експертів безпеки скажуть, що вам необхідно збільшити довжину пароля мінімум до 15 символів, щоб перешкоджати злому паролів. Це зробить дуже скрутній навіть атаку по словнику. Однак ви можете уявити те, що скажуть ваші користувачі, вимови ви навіть число 15?

В такому випадку ця сильніша, здавалося б, політика, призведе до істотного послаблення захисту. Адже користувачі простоюють, якщо забувають паролі. А спробуйте запам'ятати пароль типу 1 @ Pwr4% $ * IhedYN. Вам не здається, що навіть один такий пароль здатний тільки своїм виглядом увігнати в ступор навіть бувалого системного адміністратора? А що тоді говорити пересічному користувачеві? Ви ніколи не задавалися думкою, яких запитів в службу підтримки найбільше? Вірно, запитів про забутих паролі! У деяких організаціях на це йде від 15 хвилин до години!

Нам всім пора усвідомити, що призначені для користувача паролі - більше не є кращим рішенням!

Альтернативою даному способу аутентифікації можуть послужити одноразові паролі (ОТР) і біометричні системи. Однак не варто забувати, що дані системи все ще мають ряд недоліків. ОТР обмежений сценаріями типу ідентифікації клієнта і його не можна використовувати для електронного підпису. Технологія біометрії колись зможе стати серйозною альтернативою. Колись, але не зараз. Аж надто багато помилкових спрацьовувань.

Разом з тим ви можете задати питання, якщо ця система настільки хороша, чому вона не отримала широкого поширення?

Однак пора розуміти, що паролі на сьогодні - вже захист вчорашнього дня! Час не стоїть на місці і рано чи пізно, але все зрозуміють, що час паролів вже пішло!

література

Microsoft Student Partner