Принтер, як джерело загрози

Продовжуємо котити нашу віз, минула частина була ось тут. а початок всієї серії статей про безпеку мережевих принтерів (зміст) - шукайте тут.

Принтер повинен друкувати, і нічого більше

Вимкніть на принтері всі допоміжні сервіси, до яких зможете дотягнутися. Тому третій, найголовніший і одночасно до жаху банальний висновок звучить так: єдине, що повинен робити принтер - це друкувати. Так-сяк, але друкувати, більше від нього нічого не вимагайте!

Я показав раніше. наскільки часто неякісна реалізація вбудованого ftp-сервера поставляється практично в кожному другому принтері, як нешкідливий telnet-сеанс дозволяє приховано блокувати роботу принтера, дійшла черга показати, яке неподобство твориться з web-панеллю керування мережевим принтером.

Ось приклад такого довільного шляху в меню Сканування:

Ось це інша справа - захист, звичайно, змушує «напружитися», щоб ввести додатковий знак з клавіатури, але зате тепер відразу відкривається сторінка налаштувань, в яку ми і мали намір спочатку увійти.

Через трюки приблизно подібного дрібного штибу відразу ламаються web-панелі багатьох відомих принтерів, тому, забігаючи трохи вперед, відразу видам рада - забудьте про web-управління принтером як кошмарний сон, вимкніть його в першу чергу і негайно! Хоча в першій частині цієї статті я показував. як вільно знайти через Google до 10000 принтерів по всьому світу взагалі без встановленого пароля, можна сміливо стверджувати, що ваш принтер навіть з встановленим паролем, - точно також відкритий вмотивованим на те фахівця в області «темних мережевих наук», тому краще не спокушати долю, покладаючись на «типу дуже складні паролі».

До речі, про паролі. погодьтеся, якось не естетично лазити в чужі принтера «через вікна», коли існує цілком нормальні «вхідні двері», і паролі - ці двері відчиняються.

Якось кішки на душі шкребуть, коли ось так от через якийсь прямий URL, часом нахрапом ввалюється в чужу адміністраторську зону - не естетично це все якось, право.

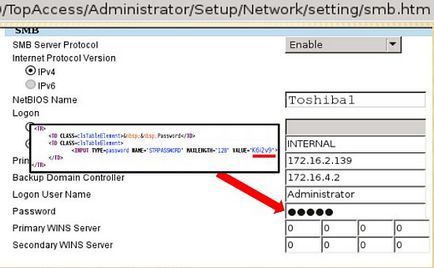

Як видно на рис. нижче, в властивості поля Password відразу відкрито зазначений як би прихований від вас на сторінці зірочками пароль. Записуйте всі ці паролі на папірець, і не лазьте в чужі принтери якимись обхідними шляхами - пам'ятайте, завжди важливо зберігати людську гідність, навіть займаючись ні зрозумій що.

Крім того, якщо є фізичний доступ до принтера, всі ваші паролі на ньому можна також анулювати, просто виконавши скидання налаштувань принтера (hard reset), тому ваші «просунуті» співробітники при роздруківці можуть вбити двох зайців відразу: роздрукувати потрібний текст, а також, якщо вже дійшли до принтера ногами - скинути всі паролі на ньому, для подальшого безперешкодного доступу до нього через мережу.

Диявол носить Praeda

Тема огляду вразливостей доступних в принтерах і МФУ досить величезна, але ще один момент якого я б хотів обов'язково торкнутися наостанок, це відповідь на логічне запитання: як видобувається таку кількість вразливостей на принтери?

В наведеному вище прикладі я описував окрему вразливість з аутентифікацією Toshiba. але я запевнив вас, що дуже схожі уразливості існують і для інших принтерів. Керуючись золотим принципом «попереджений - значить, озброєний», хочу дуже коротко розглянути всього лише один з безлічі хакерських інструментів для автоматизації дослідження і пошуку вразливостей в принтерах, щоб ви могли самі продіангостіровать свої принтери на потенційно можливі проблеми.

Наприклад, в даний момент завершується вивчення і тестування модуля розшифровки бекапов і експорту налаштувань створюваних деякими відомими принтерного вендорами.

Як правило, вся подібна інформація використовується як стартова точка для розвитку атаки на локальну мережу.

Давайте дуже коротко опишемо, на що здатна поточна версія Praeda:

- Поставляється близько 30 спеціалізованих модулів (тобто якщо в принтері виявляється якась окрема вразлива служба - стартує окремий модуль її обробляє);

- На даний момент підтримуються більш 40 відомих марок принтерів, такі як Canon, HP, Lexmark, Ricoh, Sharp, Toshiba, Xerox та інші;

- Багато-режим роботи, допускається передача в якості аргументів відразу цілого списку з принтерів;

Також слід зупинитися в загальних рисах і на параметрах роботи з цим скриптом, так як документація до нього досить мізерна. Ось загальний формат його запуску:

Крім того в цій папці буде створено файл data-file.log. який документує всі операції виконуються Praeda під час своєї роботи (назва цього файлу і визначає останній обов'язковий аргумент - output_file). Тут опція ssl необов'язкова, вона дозволяє працювати з принтерами, де доступ до їх web-панелі відкритий тільки через цей криптографічний протокол.

Ось приклад запуску його диспетчера (головного файлу комплексу):

Хотілося б відзначити, що різні модулі Praeda. які можуть бути автоматично запущені, будуть підключатися по різних протоколах і портам, відмінним від зазначеного в рядку запуску скрипта, тому попередньо переконайтеся, що ваш локальний брандмаер лояльно налаштований по відношенню до цього скрипту. І останнє, для його роботи потрібні наступні встановлені в системі Perl-модулі:

LWP :: Simple, LWP :: UserAgent, HTML :: TagParser, URI :: Fetch, HTTP :: Cookies, IO :: Socket, HTML :: TableExtract.

Довідка: сучасні принтерні мови

Найбільш відомий на даний момент принтерний мову - PJL (HP Printer Job Language), - сучасний метод, який реалізує рівень контролю завдань і розширеного управління принтером (на противагу PCL або HP-GL / 2). Так, наприклад, він забезпечує прозоре перемикання між мовами для кожного окремого документа, висновок повідомлень на контрольну панель, настройку конфігурації, команди з управління файловою системою принтера і багато-багато іншого. Відома хакерська утиліта Phenoelit's Hijetter дозволяє використовувати на свій розсуд будь-які PJL-функції принтерів, в тому числі маловідомі і недокументовані. Незважаючи на запевнення виробників в абсолютно безпечній реалізації PJL, досить зробити запит в Google по словосполученню «PJL exploits» щоб переконатися, що тут все не так гладко (мені сподобалося ось це. Наприклад).

Історично PJL замислювався як потужне розширення мов PCL і JCL і створювався на їх основі. Незважаючи на те, що PJL це розробка компанії HP, зараз ця мова використовується на безлічі сучасних принтерів від інших відомих виробників. Правда, в деяких випадках їх реалізації можуть містити свої власні функції, несумісні з прототипом (ця ситуація частково нагадує SQL з його безліччю загальних діалектів, іноді несумісних між собою в деталях).

Читати цей матеріал далі. Зміст і початок цієї серії статей - тут.

До питання про VPN і його кармічно-негативному трафіку

- NoSupport »Дзвінок в тех. підтримку провайдера: "Пінг на вас не йде, показує обрив лінії". Відповідь з Сапорта - у вас віруси на виндовс. "У мене опен Сусі. Немає Віндовс". Сапорт в впадає.

- Mikhail »» не жив в СРСР, не може не розуміти Прошу вибачення, одне _не_ явно зайве.

- Неанонім »2NoSupport: 95% дзвінків відбиває стандартної перевіркою, для решти 5% у вигляді нестандартних осей, мікротіков, людей, які знають, що кажуть є друга-третя лінії або оформлення тікета. Ну і рідкісний птах у вигляді.

ФСБ взяла за жопу: історія на ніч для адмінів і блогерів

- Аз Воздамов »Чувак зробив фейк про самого себе. Нахер він потрібен фсб

Рунет приречений: Невеликий український Файрволл

Андрій Чернов: «Життя зводиться до набору мікростімулов-поплескування». Частина 1

БСД: Великі і Страшні Демони (1)

- В'ячеслав »Русиновича суку на кол, ідіота за такий базар