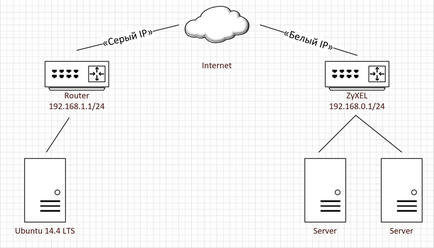

Підключаємося до віддаленого роутера zyxel по ipsec vpn через strongswan на headless ubuntu 14lts,

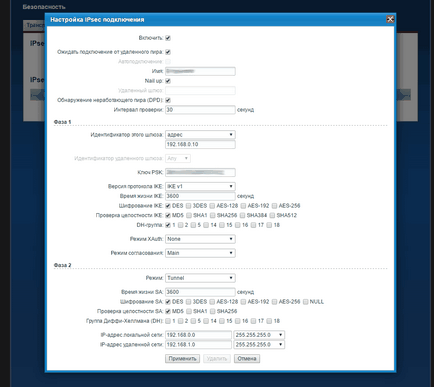

Налаштування IPsec сервера на ZyXel відповідно до рекомендації ZyXel. Можливе використання посиленого шифрування каналу.

Залишається IPsec VPN. Реалізація IPsec для ZyXEL найсучасніша, але цілком робоча. Якщо порівняти IPsec і PPTP в плані налаштувань, то перший приблизно на пару порядків складніше. Але, завдяки статті бази знань на сайті виробника роутера виконати цю процедуру можна навіть без особливого розуміння того, що ж там налаштовується. Заодно, в статті присутня інформація по можливості настройки клієнтської частини під Windows з використання програми та драйвера Shrew. І саме в такій послідовності я рекомендую проводити настройку. Спочатку налаштовуємо сервер на роутері, а потім встановлюємо драйвер Shrew на Windows-машині для перевірки працездатності VPN-каналу. Shrew дозволяє позбутися від болю і перевірити працездатність з'єднання найлегшим способом.

Наступним же кроком робимо спробу налаштування клієнтської частини на нашому сервері під Ubuntu. Ідеально було б спробувати використовувати все той же самий пакет від Shrew, благо він доступний і для Linux. Але тут нас чекає перше розчарування, пакет Shrew працює тільки на Linux з робочим столом. А у нас застосовується система без монітора і відповідно без будь-якого робочого столу взагалі. Ну не потрібен він на сервері, тільки ресурси зайві споживаються.

Shrew в такому випадку - не варіант. Але Linux залишається Linux-ом і для нього доступні альтернативні рішення. Як мінімум для користувачів доступні OpenSwan і StrongSwan. Мій вибір припав на StrongSwan. Проект радує докладною і зрозумілою документацією, безліччю прикладів і іншими дрібними та середніми приятностями. Більш того, StrongSwan вже включений в стандартний репозиторій пакетів Ubuntu, плюс присутній версія для системи Android. Забігаючи вперед, хочу зауважити, що актуальну версію StrongSwan для Android так і не вийшло підключити до IPsec на ZyXEL, оскільки StrongSwan для Android не підтримує шифрування звичайної пральний фразою (PSK), а версія на ZyXEL інших варіантів не пропонує.

Після установки пакета StrongSwan в Ubuntu необхідно провести його налаштування. Для підключення до ZyXEL потрібно підкоригувати всього два файли. Перший /etc/ipsec.conf містить настройки підключення до сервера, а другий /etc/ipsec.secrets.

Почнемо з ipsec.secrets. У цьому файлі вказуємо ту саму парольний фразу (PSK), яку ми встановили на ZyXEL. Оскільки одна і та ж парольний фраза використовується для шифрування даних, що передаються в обидві сторони, то прописати її можна приблизно так:

При введенні рядка в файл, необхідно строго дотримувати наявність прогалин і використовувати правильні лапки для PSK. У лівій частині через пробіл вказуємо ідентифікатори клієнтської (в термінах StrongSwan це left, «ліва») і серверних частин (right, «права»). Самі ідентифікатори вказуються у файлі ipsec.conf. Власне в файлі ipsec.conf досить вказати наступні настройки (в точності так, як вони ж вказані в настройках сервера на ZyXEL):

Я не буду розписувати всі зазначені параметри, допитливий Новомосковсктель зможе ознайомитися з ними самостійно. зупинюся на найбільш критичних. Параметр ike задає метод шифрування, власне DES, формат перевірки цілісності пакетів MD5 і тип DH-групи (в нашому випадку вона 1-я, тому modp768). Параметр rightsubnet задаємо відмінним чином від того, як він налаштований на сервері. Сервер має 192.168.0.0 з маскою 255.255.255.0, але в налаштуванні StrongSwan використовується «любая» мережу 0.0.0.0/24. Чому саме так? Реалізацій IPsec існує кілька і часто вони не зовсім сумісні між собою, так як в одних реалізований механізм Cisco Unity і інформація про підмережі на тій стороні передається під час встановлення тунелю, а в інших механізм відсутній. І доводиться викручуватися. Якщо встановити параметр rightsubnet в значення 192.168.0.0/24 як задано на сервері, то при спробі підключення клієнтом до сервера тунель не створюватиме з помилкою invalid_id_information.

Що далі? А далі можна налаштувати маршрутизацію в локальній мережі клієнта. Для цього необхідно налаштувати маршрутизацію пакетів на самому Ubuntu сервері і на роутері «лівої» локальної мережі. Маршрутизація в «правої» мережі налаштована під час налаштування IPsec сервера на ZуXEL. А в разі, коли і в «лівої» мережі встановлено роутер ZyXEL, то можна полегшити собі життя і налаштувати клієнтську частину безпосередньо на роутері. Детальна інструкція по налаштуванню мається на базі знань ZyXEL.

Невелике зауваження з приводу налаштувань роутерів щодо NAT Traversal. Технологія NAT-T призначена якраз для того, щоб пропускати пакети IPsec через Firewall роутера. Але, судячи з відгуків деяких користувачів NAT-T може якраз перешкоджати проходженню IPsec пакетів через брандмауер роутера. І якщо ви випробували вже всі настройки, але так і не змогли підключитися клієнтом до віддаленого IPsec сервера, то варто погратися з налаштуванням NAT-T вашого роутера. Якщо вона включена - відключити, а якщо відключена, то, відповідно - включити.

Скачай мої книги

- Латка (включаючи аудиоверсию)

- етнографічна експедиція

- укус

- У день, коли він перестав існувати

- Історія Коли Трубочкіна. Неймовірна, але можлива

- Історія Льва Давидовича, неймовірна, але можлива

- Історія Наталії Верьовочкін - неймовірна, але можлива

- Кінець вічної енергії

- Євреї в літаку

- спадний сон

- Самий крайній захід

Скоро в блозі

Поки нічого не заплановано.