Освоюємо vpn настройка ipsec на cisco

Спочатку мережа Інтернет використовувалася вузьким колом осіб, які мають уявлення про політику безпеки. Відповідно явної необхідності в захисті інформації не було. Безпека організовувалася на фізичному рівні шляхом ізоляції мережі від сторонніх осіб. Однак з часом Інтернет стає публічним майданчиком і поступово зростає потреба в створенні протоколів, які могли б шифрувати передані дані.

IPsec (скор. IP Security) - група протоколів, призначених для забезпечення захисту даних, що передаються по IP-мережі. Завдання IPsec зводиться до того, щоб вибрати конкретні алгоритми і механізми і налаштувати відповідним чином пристрої, що беруть участь у створенні безпечного з'єднання. IPsec знаходить застосування в організації VPN-з'єднань.

При створенні захищеного каналу учасникам цього процесу необхідно зробити наступні дії:

- Аутентифікувати один одного

- Згенерувати і обмінятися ключами

- Домовитися з допомогою яких протоколів шифрувати дані

- Почати передавати дані в зашифрований тунель

Сам IPsec, як вже було зазначено раніше, складається з декількох протоколів, кожен з яких відповідає за конкретну стадію встановлення IPsec тунелю. Першим з них є IKE.

IKE (Internet Key Exchange) - протокол обміну ключами.

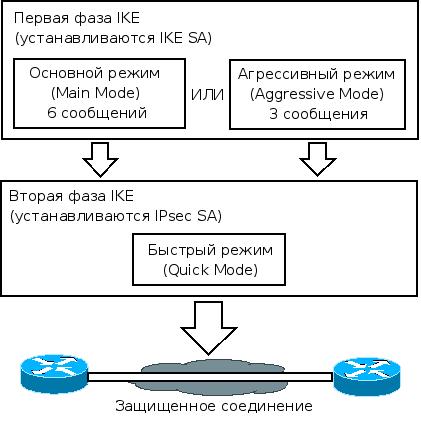

IKE використовується на першій стадії встановлення з'єднання. До його завдань відносять: аутентифікація VPN-точок, організація нових IPsec з'єднань (через створення SA-пар), управління поточними з'єднаннями. SA представляє з себе набір параметрів захищеного з'єднання. При налаштованому з'єднанні для кожного протоколу створюється одна SA-пара: перша для протоколу AH, друга для ESP (розповім про них далі). Також варто відзначити, що SA є односпрямованим. Таким чином, при зв'язку двох комп'ютерів буде використовуватися чотири SA. IKE працює в двох фазах, при цьому перша фаза може працювати як в основному, так і в агресивному режимі. Розглянемо дві фази IKE-з'єднання:

Перша фаза (основний режим):

- Установки обміну безпеки IKE-з'єднання (алгоритми і хеш-функції)

- На кожному кінці тунелю генеруються загальний секретний ключ

- Використовуючи алгоритм Деффи-Хеллмана. сторони обмінюються загальним секретним ключем

- Аутентифікація обох кінців тунелю

Перша фаза (агресивний режим): в перший пакет відразу поміщається вся необхідна інформація для встановлення IKE-з'єднання. Одержувач посилає у відповідь все, що необхідно для завершення обміну, після чого першим вузлу необхідно лише підтвердити з'єднання.

Агресивний режим швидше дозволяє встановити IKE-з'єднання, але при цьому він менш безпечний, тому що сторони обмінюються інформацією до того як безпечне з'єднання встановлено.

Таким чином, перша фаза служить для створення захищеного тунелю, через який будуть передаватися параметри для IPSec-тунеля. Під час другої фази будується основний IPSec-тунель.

Під час другої фази учасники захищеного з'єднання по черзі пропонують один одному варіанти захищеного з'єднання і, якщо доходять згоди, будують основний IPSec-тунель. У другій фазі відбувається узгодження безлічі параметрів:

- Вибирається IPSec-протокол: AH (Authentication Header) і / або ESP (Encapsulation Security Payload)

- Вибирається алгоритм для шифрування даних: DES, 3DES, AES

- Вибирається алгоритм для аутентифікації: SHA, MD5

- Вибирається режим роботи: тунельний або транспортний

- Встановлюється час життя IPSec-тунеля

- Визначається трафік, який буде пускатися через VPN-тунель

ESP (Encapsulation Security Payload) - протокол IPSec, призначений для шифрування даних. Дослівно перекладається як «поле даних безпечної інкапсуляції». Також як і AH вдає із себе опціональний заголовок, вкладений в IP-пакет. Основною метою ESP є забезпечення конфіденційності даних.

Ви могли помітити, що ESP і AH мають різні формати в залежності від типу використовуваного режиму: тунельного і транспортного.

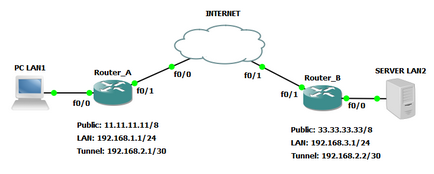

Тепер перейдемо до практики: налаштуємо захищений IPSec-тунель між двома маршрутизаторами Cisco. Схема буде складатися з трьох послідовно з'єднаних маршрутизаторів, при цьому крайні R1 і R3 являють собою маршрутизатори для локальних мереж, а центральний R2 імітує Інтернет. Перш за все необхідно налаштувати зв'язність між двома локальними підмережами. Можливості підключення забезпечується за рахунок GRE-тунелю. Про GRE-тунелі я писав у попередній статті. також там є конфігурація GRE-тунелю для маршрутизаторів Cisco. Щоб розуміти логіку подальший дій настійно рекомендую ознайомитися з цим матеріалом.

Отже, основний GRE-тунель у нас «прокинуть». Він не є захищеним і тому поверх нього ми будемо налаштовувати IPSec. Ми працювали ось з такою схемою.

За легендою у нас було два офіси з підмережами LAN1 і LAN2. Необхідно забезпечити доступ комп'ютера з LAN1 до сервера, що знаходиться в LAN2 (наприклад, для доступу до файлів). Так ось, основний тунель ми створили. На мережевому рівні все працює прекрасно - пінг від компа до сервера є. Але існує одна проблема: сервер містить файли, які представляє комерційну таємницю для компанії. Таким чином, необхідні механізми шифрування трафіку, а також аутентифікація для того, щоб ніхто крім нас не міг отримати доступ до цих файлів. І ось тут в бій вступає IPSec.

Конфігурація для Router A

Аналогічно настроюється Router B: