Небезпека безпечних з'єднань

Що таке безпечні з'єднання

Безпечне з'єднання покликане забезпечити захист даних, що передаються по мережі Інтернет між двома комп'ютерами. Створення безпечного з'єднання переслідує такі цілі:

- приховати конфіденційні дані від сторонніх;

- упевнитися в співрозмовника;

- захистити передану інформацію від читання і зміни сторонніми.

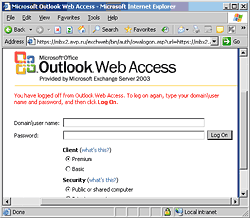

Мал. 1. Доступ до поштової скриньки MS Exchange Server з безпечного з'єднання

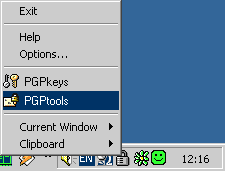

Мал. 2. Шифрування даних за допомогою програми PGP

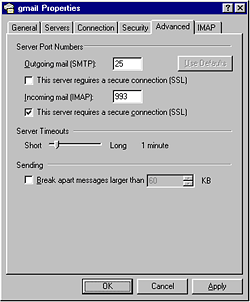

Мал. 3. Налаштування безпечного з'єднання в програмі Outlook Express

Підтримку шифрування каналу передачі зараз здійснює абсолютну більшість інтернет-додатків: поштові сервери та клієнтські програми, веб-сервери і браузери, а також безліч мережевих додатків індивідуальної розробки, таких як банківські системи управління рахунками та платіжними операціями. Простота цієї реалізації видно розробникам: в установленому захищеному під час встановлення зв'язку може працювати стандартний протокол передачі даних, тому зміни, які доводиться робити програмістам в готовому мережевому додатку, зовсім невеликі. Так працюють загальновідомі протоколи:

- HTTPS (звичайний HTTP - це основний протокол Інтернету - зашифрований за допомогою SSL / TLS)

- POPS (звичайний POP3 - основний протокол для отримання пошти - зашифрований за допомогою SSL / TLS)

- SMTPS (звичайний SMTP - основний протокол для відправки пошти - зашифрований за допомогою SSL / TLS)

- IMAPS (звичайний IMAP4 - поширений протокол для отримання пошти - зашифрований за допомогою SSL / TLS)

- NNTPS (звичайний NNTP - поширений протокол читання новин - зашифрований за допомогою SSL / TLS)

Деякі мережеві сервіси надають свої послуги тільки через зашифроване з'єднання - наприклад, так надходить відома поштова служба GMail. У цій статті ми будемо вести розмову саме про шифрування каналу передачі - так званих «безпечних з'єднаннях».

Види захистів від мережевих погроз

За мережевим з'єднанням поширюється не тільки корисна інформація, але і дані, що несуть небезпеку для комп'ютера. Прикладом шкідливого ПО є абсолютна більшість сучасних загроз: це і хакерські атаки, і троянські програми, і поштові черв'яки, і програми, які експлуатують уразливості веб-додатків (експлойти).

Боротьбою з шкідливими даними в мережі покликані займатися наступні типи програмних і програмно-апаратних комплексів:

- Фаєрволи.

- Перевіряють кожне мережеве з'єднання локального комп'ютера на відповідність заданим правилам і або дозволяють, або забороняють з'єднання.

- Можуть виявити (але не ліквідувати) троянську програму при спробі передати зібрані нею конфіденційні дані.

- Не можуть виявити вірус ні в звичайному, ні в зашифрованому з'єднанні.

Мал. 4. Правила брандмауера для додатка

- Системи захисту від мережевих атак (IDS).

- шукають (і успішно блокують) сигнатуру атаки в установленому під час встановлення зв'язку, незалежно від протоколу;

- можуть виявити вірус, але не вміють його видаляти з поширених протоколів високого рівня: HTTP, POP3 і т.д. Так, при виявленні вірусу в листі, прийнятому за допомогою протоколу POP3, єдине що здійснюється ними дію - розрив мережевого з'єднання. Вірус, який міститься в листі, при цьому не вбивається, а при спробі користувача отримати інші листи з поштового сервера заражене лист знову викличе розрив з'єднання;

- не можуть виявити вірус в зашифрованому з'єднанні.

Мал. 5. Блокування мережевої атаки

- Антивіруси (поштовий і веб-антивірус).

- можуть знайти і коректно знешкодити будь-який відомий їм вірус при передачі / отриманні за відомим протоколу високого рівня;

- не можуть виявити вірус в зашифрованому з'єднанні.

Мал. 6. Виявлення вірусу в скачуваної файлі

Небезпека безпечних з'єднань

Як було сказано раніше, по мережевим з'єднанням можуть передаватися як нешкідливі, так і шкідливі дані. Стандартні засоби захищають комп'ютер від загроз в звичайних мережевих з'єднаннях, але протистояти загрозам в безпечних з'єднаннях не можуть: перевірка вмісту «безпечного з'єднання» неможлива саме в силу його захищеності, про що свідчать перераховані вище можливості стандартних засобів захисту. В результаті шкідливі дані в захищених каналах можуть завдати шкоди більший, ніж при передачі через звичайні з'єднання.

Простота реалізації шифрування мережевого каналу і відсутність (в більшості випадків) верифікації творця файлу призводить зараз до парадоксальної ситуації: наявність «безпечного з'єднання» з сервером створює ілюзію безпеки, але не гарантує відсутність в цьому з'єднанні шкідливих даних.

Небезпека, яку несуть в собі «безпечні з'єднання», стає особливо актуальною сьогодні, коли вони набувають все більшого поширення. Після того як підтримку SSL / TLS реалізували розробники всіх популярних веб-додатків, безліч серверів в Інтернеті стало надавати свої послуги саме таким чином: поряд з сайтами серйозних банків все більше поштових служб і партнерських сайтів відкривають доступ тільки з безпечних з'єднань. При цьому кваліфікація адміністраторів цих серверів часто недостатня навіть для того, щоб правильним чином налаштувати сервер для організації безпечного з'єднання.

Ситуація ускладнюється тим, що атака на комп'ютер користувача здійснюється віддалено - наприклад, простим розміщенням зараженого файлу на сервері, зв'язок з яким можлива тільки через безпечне з'єднання.

Пояснимо вищесказане на кількох прикладах.

GMail і віруси

Популярний поштовий сервіс GMail надає доступ до своїх послуг тільки через безпечне з'єднання. Відомо, що на поштових серверах GMail встановлений антивірус. Тепер уявімо собі таку ситуацію:- Вирусописатели посилає свій вірус на поштову скриньку користувача GMail.

- Антивірус GMail не розпізнає вірус, тому що оновлення антивірусних баз запізнилося.

- Через деякий час користувач безперешкодно викачує це заражене лист на локальний комп'ютер, тому що антивірус GMail в цілях оптимізації своєї роботи перевіряє листи тільки при отриманні в поштову скриньку, але не перевіряє при передачі їх безпосередньо користувачеві.

- На локальному комп'ютері при включеному локальному поштовому антивірус і вже відомої сигнатуре вірус не виявляється, оскільки мережеве з'єднання було зашифровано відповідно до вимог GMail, і поштовий антивірус не зміг перевірити лист.

- Файловий антивірус знаходить вірус в поштовій базі, і вимагає видалити її, тому що в ряді випадків лікування поштової бази неможливо.

- Підсумок: користувач змушений втратити всю свою переписку.

Вірус на веб-сервері

Інший приклад, не менше цікавий: розміщення зараженого файлу на веб-сервері і залучення користувачів Інтернету на цей сервер. Якщо вірус викладений на звичайний сервер, передає і приймає дані по протоколу HTTP, захищеному веб-антивірусом, комп'ютера нічого не загрожує. У той же час, якщо вірус буде викладений на сервер, що надає послуги по протоколу HTTPS, ситуація буде не так прозора:

Для забезпечення перевірки переданих по безпечним з'єднання даних більшість виробників антивірусних рішень надає плагіни до веб-додатків. Це рішення має як свої плюси, так і свої мінуси:

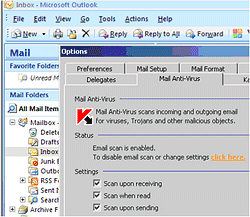

Мал. 7. Антивірусний плагін до програми Microsoft Office Outlook

Альтернативою плагін перевірці є перевірка в трафіку, заснована на методі «man-in-the-middle». Це рішення закриває негативні сторони плагін архітектури. Хоча воно має і свої мінуси, на нього змушені піти виробники антивірусів, щоб убезпечити своїх користувачів.

Цей метод, по суті, є атакою на SSL / TLS, тому що є перехоплення безпечного з'єднання, підміну оригінального сертифікату та встановлення двох захищених з'єднань: між додатком і проксі-антивірусом, і між проксі-антивірусом і віддаленим комп'ютером.

Мал. 8. Звичайне захищене з'єднання

Мал. 9. Проверяемое захищене з'єднання

На практиці грамотно організована перевірка в трафіку не несе реальної небезпеки для користувача: здійснюється ця перевірка безпосередньо на локальному комп'ютері і може йти в діалозі з користувачем, всі отримані з віддаленого комп'ютера сертифікати можуть перевірятися антивірусом в сховище сертифікатів так само, як це роблять веб-додатки .

Мінуси методу «man-in-the-middle» з лишком компенсуються повноцінної захистом комп'ютера від загроз в усіх мережевих з'єднаннях.

Рішення Kaspersky Internet Security

Kaspersky Internet Security містить рішення проблеми перевірки безпечних з'єднань обох типів:

Мал. 10. Виявлення тестового вірусу eicar.com в безпечному з'єднанні браузера

висновок

Завданням безпечних з'єднань є захист переданих даних від розкрадань і змін. Однак на сьогоднішній день не меншу небезпеку, ніж розкрадання або зміна інформації, представляють мережеві загрози, захист від яких безпечні з'єднання не забезпечують.

Тим часом, сам термін «безпечне з'єднання» може ввести користувачів в оману і створити у них помилкову впевненість у гарантованій безпеці при використанні захищених з'єднань. Ситуація ускладнюється ще й тим, що стандартні засоби мережевого захисту не можуть реалізувати свої функції в захищених каналах.

Для повноцінного захисту комп'ютерів від усіх мережевих загроз необхідно використання спеціальних методів обробки захищених з'єднань. Найпростіше і очевидне рішення - використання плагінів до веб-додатків, - на жаль, не універсально, оскільки багато програм не підтримують можливість вбудовування плагінів або сильно обмежують їх функціональність. Додаткове рішення, знайдене виробниками антивірусів, полягає в перевірці трафіку.

Небезпека «безпечних з'єднань» не варто недооцінювати. Організовуючи захист свого комп'ютера, переконайтеся, що ваш антивірус забезпечує повноцінний захист від всіх мережевих погроз.