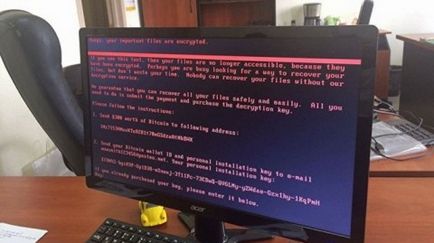

Як захиститися від вірусу petya, що паралізував цілі міста

Одним з головних подій цього тижня вже стала нова вірусна атака на Україну і Україну. Абсолютно несподівано почали з'являтися повідомлення про зараження комп'ютерів самих різних підприємств. Зараз кількість постраждалих компаній обчислюється десятками, сотнями або навіть тисячами. У даній статті ми написали інструкцію, як захистити себе від цього вірусу і що потрібно робити в разі зараження.

Вірус Petya небезпечний виключно для комп'ютерів під управлінням Windows. При цьому є інформація, що навіть установка самих останніх оновлень системи і безпеки не рятує від нього. Крім того, наявність антивіруса також не гарантує вам безпеку. Але захиститися від цього вірусу все ж можна, і це не складе особливих труднощів: досить закрити на комп'ютері певні TCP-порти. Ми підготували докладні інструкції для користувачів Windows 7 і Windows 10.

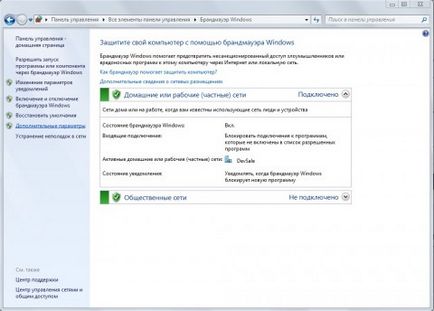

Як захиститися від вірусу Petya на Windows 7:

- зайдіть в «Пуск» → «Панель управління» → «Мережа та Інтернет» → «Центр управління мережами і загальним доступом» → «Брандмауер Windows»;

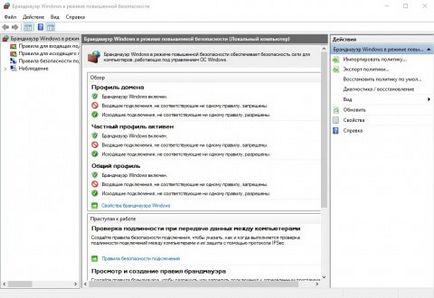

- у вікні, виберіть пункт «Додаткові параметри»;

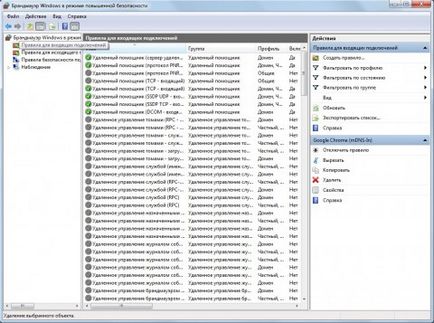

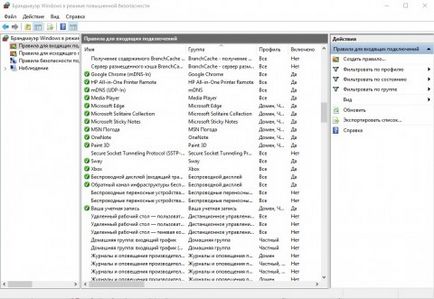

- в лівій панелі виберіть «Правила для вхідних підключень», а потім в правій натисніть «Створити правило»;

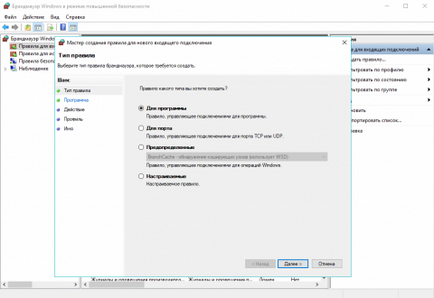

- виберіть «Для порту» і натисніть «Далі»;

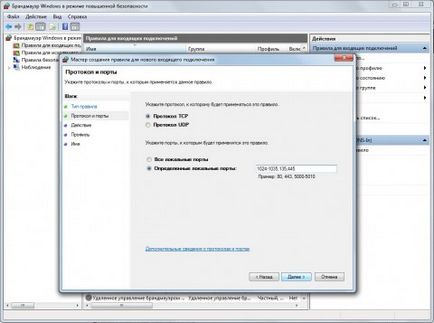

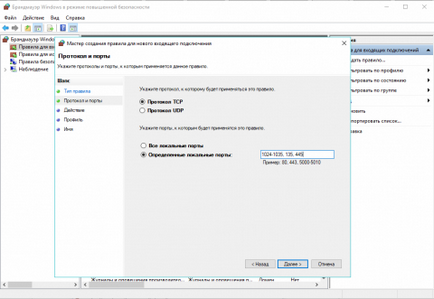

- в наступному вікні виберіть «Протокол TCP» і «Певні локальні порти», а потім вкажіть в поле наступні порти: 1024-1035, 135 і 445;

- натисніть «Далі»;

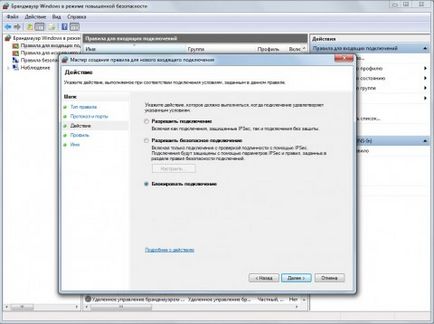

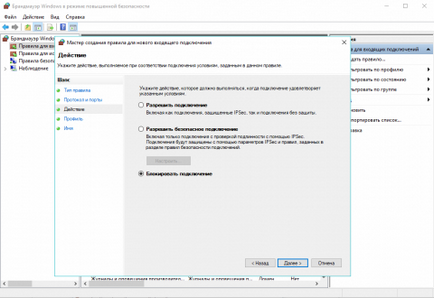

- в наступному вікні виберіть «Блокувати підключення» і знову натисніть кнопку «Далі»;

- застосуєте правило для всіх профілів і закінчите процедуру;

- аналогічну процедуру необхідно виконати для «Правила для вихідних підключень».

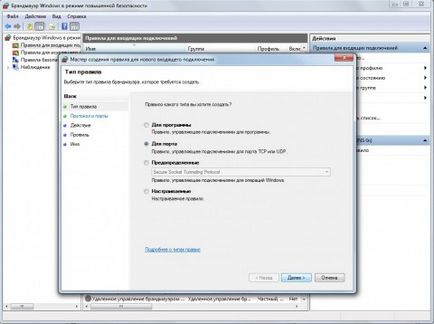

Як захиститися від вірусу Petya на Windows 10:

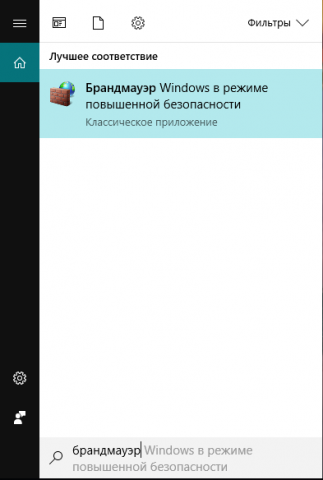

- через вбудований пошук Windows введіть «брандмауер» і запустіть відповідну службу;

- в лівій панелі виберіть «Правила для вхідних підключень»;

- потім в правій панелі натисніть «Створити правило»;

- у вікні, виберіть «Для порту» і натисніть «Далі»;

- в наступному вікні виберіть «Протокол TCP» і «Певні локальні порти», а потім вкажіть в поле наступні порти: 1024-1035, 135 і 445;

- в новому вікні виберіть «Блокувати підключення» і знову натисніть кнопку «Далі»;

- застосуєте правило для всіх профілів і натисніть «Далі»;

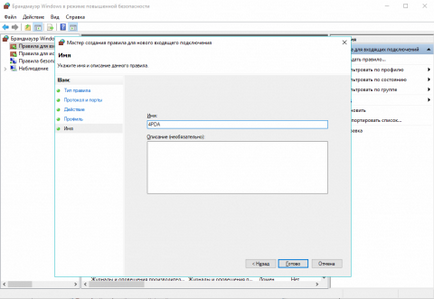

- в останньому вікні вам потрібно вказати будь-яке ім'я для правила і натиснути «Готово»;

- повторіть всю процедуру для «Правила для вихідних підключень».

Якщо ви все ж «зловили» вірус Petya, то необхідно відразу ж відключити всі інші комп'ютери від мережі, а заражену машину вимкнути будь-яким способом. Потім необхідно завантажитися з допомогою LiveCD будь-якого Linux-дистрибутива або витягти жорсткий диск / SSD-накопичувач і підключити його до іншого комп'ютера для перенесення всіх важливих даних.

Дринь,

"Заражену машину вимкнути будь-яким способом"

взагалі то попередній вірус коли шаленів говорилося, що з'явився спосіб розшифрувати дані, але підійде він тільки тому, хто ще не робив перезавантаження або не вимикав комп.

Якщо цей вірус схожий на попередній, то логічно припустити що і зараз його краще не відключати!

Xinsorbit,

Ні сам шифратор інший. Метод розповсюдження між комп'ютерами змінився (точніше додався). Раніше зараження були на один комп. А тепер всю мережу покласти може.

Nandarou,

wannacry теж підлогу локалке шарілся сам через 445 порт, так що якщо хоч одна машина в мережі була заражена, то вважай всім хана

А для чого ці порти потрібні? Якщо я їх зоблочу, чи не буде потім проблем з установкою або оновленням чогось? Або наприклад деякі сайти вантажити не буде?

-DeNied-,

Ось батник з вмістом для блокування цих портів щоб не паритися з створенням правил, може і на Win 10 підійде.

netsh advfirewall firewall add rule name = "Petya" protocol = TCP localport = 1024-1035,135,445 action = block dir = IN

netsh advfirewall firewall add rule name = "Petya" protocol = TCP localport = 1024-1035,135,445 action = block dir = out

alexlex9,

Що з цими рядками робити? У cmd забивати чи що?

stalkerr37,

Комп'ютер тут не винен. Краще надавати по голові користувачеві сидить за цим комп'ютером, ну і як варіант людині, який встановлював ПО.

До речі дана інструкція потрібна тим, у кого інтернет безпосередньо в комп йде, тобто немає роутера і не пощастило з провайдером, який не набудував файрвол на їх загальдомовий железяке. У більшості роутерів 445 порт для доступу ззовні закритий за замовчуванням а саме через нього лізуть нащадки WannaCry

Mean122,

тобто виходить захиститися досить просто і це повинно було бути зроблено давно. Але постраждали великі компанії. Тут або адміни "тугі" або хотіли постраждати.

Mean122,

Провайдер не має ніякого відношення до фаєрволла. Він просто забезпечує канал в інтернет.

skalana,

Даремно Ви так думаєте, у мене в будинку і на об'єкті, на якому зараз працюю порти закриті на залізці провайдера.

Mean122,

Коли провайдер закриває порти це лютейшее зло. Я сам хочу вирішувати якісь порти закривати а які ні. Ростелеком наприклад закриває порти, через які в моїй компанії службовий VPN працює.

Mean122,

Це до першої скарги від абонента в Роскомнадзор.

Дринь,

Да да, саме цей порт. І вірусних лізе по протоколу SMB1, який і користується цим портом. З 1980х він як був відкритий так і залишився. у всіх версіях вінди включаючи 10 і Сервер 16.

Mean122,

За вами вже виїхали