Hydra - інструменти kali linux

опис Hydra

Програма hydra підтримує величезну кількість служб, завдяки своїй швидкості і надійності вона завоювала заслужену вдячність серед тестерів на проникнення.

Програма прекрасно компілюється і працює на Linux, Windows / Cygwin, Solaris, FreeBSD / OpenBSD, QNX (Blackberry 10) і OSX.

В даний час підтримуються наступні протоколи: Asterisk, AFP, Cisco AAA, Cisco auth, Cisco enable, CVS, Firebird, FTP, HTTP-FORM-GET, HTTP-FORM-POST, HTTP-GET, HTTP-HEAD, HTTP-POST, HTTP-PROXY, HTTPS-FORM-GET, HTTPS-FORM-POST, HTTPS-GET, HTTPS-HEAD, HTTPS-POST, HTTP-Proxy, ICQ, IMAP, IRC, LDAP, MS-SQL, MYSQL, NCP, NNTP, Oracle Listener, Oracle SID, Oracle, PC-Anywhere, PCNFS, POP3, POSTGRES, RDP, Rexec, Rlogin, Rsh, RTSP, SAP / R3, SIP, SMB, SMTP, SMTP Enum, SNMP v1 + v2 + v3, SOCKS5, SSH (v1 and v2), SSHKEY, Subversion, Teamspeak (TS2), Telnet, VMware-Auth, VNC і XMPP.

Довідка по Hydra

Керівництво по Hydra

Підтримувані служби (це ж назву модулів):

- asterisk

- afp

- cisco

- cisco-enable

- cvs

- firebird

- ftp

- ftps

- http-head

- https-head

- http-get

- https-get

- http-post

- https-post

- http-get-form

- https-get-form

- http-post-form

- https-post-form

- http-proxy

- http-proxy-urlenum

- icq

- imap

- imaps

- irc

- ldap2

- ldap2s

- ldap3

- ldap3s

- ldap3-crammd5

- ldap3-crammd5s

- ldap3-digestmd5

- ldap3-digestmd5s

- mssql

- mysql

- nntp

- oracle-listener

- oracle-sid

- pcanywhere

- pcnfs

- pop3

- pop3s

- postgres

- rdp

- redis

- rexec

- rlogin

- rsh

- rtsp

- s7-300

- sip

- smb

- smtp

- smtps

- smtp-enum

- snmp

- socks5

- ssh

- sshkey

- svn

- teamspeak

- telnet

- telnets

- vmauthd

- vnc

- xmpp

Додаткова інформація про опції -x

Згенерувати паролі довжиною від 3 до 5, що складаються з літер нижнього регістру:

Згенерувати паролі довжиною від 5 до 8, що складаються з літер верхнього регістру і цифр:

Згенерувати паролі довжиною від 1 до 3 символів, що містять тільки Слеш:

Згенерувати паролі довжиною 5 символів, які складаються тільки з /%,.-

Інформація про додаткові параметри для модулів Hydra, в яких вони потрібні

Модуль cisco опціонально приймає ключове слово ENTER, потім він відправляє початкове ENTER встановлення з'єднання зі службою.

Модуль cisco-enable опціонально приймає пароль входу для пристрою cisco.

Примітка: якщо використовується AAA аутентифікація, використовуйте опцію -l для імені користувача і опціональний параметр для пароля користувача.

Модуль cvs опціонально приймає ім'я сховища для атаки, за замовчуванням це "/ root"

Модуль firebird опціонально приймає ім'я бази даних для атаки, за замовчуванням це "C: \ Program Files \ Firebird \ Firebird_1_5 \ security.fdb"

http-get, https-get, http-post, https-post

Модулі вимагає сторінку для аутентифікації.

http-get-form, https-get-form, http-post-form, https-post-form

Модулі вимагає сторінку і параметри веб-форми.

(Примітка: якщо вам потрібно двокрапка в рядку опцій як значення, екрануйте його з "\:", але не екрануйте "" з "".)

- Перше - це сторінка на сервері (URL) на яку відправляються дані методом GET або POST.

- Друге - це змінні POST / GET одержувані або з браузера, або проксі і т. Д. Імена користувачів і паролі будуть підставлені замість наповнювачів "^ USER ^" і "^ PASS ^" (ПАРАМЕТРИ ФОРМИ).

- Третє - це рядок, яка перевіряє невірний вхід (за замовчуванням). Перед умовою невірного входу повинна стояти "F =", перед умовами успішного входу повинна стояти "S =". Це те місце, де найбільше людей помиляються. Ви повинні перевірити веб-додаток, на що схожа рядок, яку він видає при неуспішному вході і вказати її в цьому параметрі!

Наступні параметри опційні:

задає іншу сторінку з якої зібрати початкові кукіз.

для відправки з кожним запитом заданого користувачем HTTP заголовка

^ USER ^ і ^ PASS ^ також можуть бути розміщені в цих заголовках!

Примітка: 'h' додасть певний користувачем заголовок в кінець, незалежно від того, відправила чи вже Hydra заголовок чи ні.

'H' замінить значення цього заголовка, якщо воно існує, тим, яке вказав користувач або додасть заголовок в кінець.

Пам'ятайте, якщо ви збираєтеся розмістити двокрапка (:) в ваших заголовках, вам слід їх екранувати зворотним слешем (\). Все двокрапки, які не є роздільниками опцій, повинні бути екрановані.

Ви можете задати заголовок без екранування двокрапок, але в цьому випадку ви не зможете розмістити двокрапки в саме значення заголовка, оскільки вони будуть інтерпретуватися в hydra як роздільники опцій.

Модуль http-proxy опціонально приймає сторінку на якій аутентифікація.

Підтримуються і узгоджуються автоматично Basic, DIGEST-MD5 і NTLM.

Модуль http-proxy-urlenum тільки використовує опцію -L. а не опції -x або -p / -P. Після опції -L має йти ім'я файлу з URL списком, які потрібно пробувати як проксі. Облікові дані проксі можуть бути вказані як опціональний параметр, наприклад:

Модуль imap опціонально приймає тип аутентифікації: CLEAR or APOP (default), LOGIN, PLAIN, CRAM-MD5, CRAM-SHA1, CRAM-SHA256, DIGEST-MD5, NTLM

Додатково опцією TLS може бути примусово вибрано TLS шифрування через STARTTLS.

Модуль irc опціонально приймає загальний пароль сервера, якщо сервер його вимагає, і якщо нічого не вказано, то буде використовуватися пароль з -p / -P.

ldap2, ldap2s, ldap3, ldap3s, ldap3-crammd5, ldap3-crammd5s, ldap3-digestmd5, ldap3-digestmd5s

Модулі опціонально приймають DN (в залежності від обраного методу.

Примітка: Ви можете вказати DN як логін, коли використовується Простий метод аутентифікації).

Ключове слово "^ USER ^" замінюється логіном.

Спеціальні вказівки для Простого методу мають 3 режими роботи: анонімний (без користувача і пароля), який не пройшов перевірку автентичності (з користувачем, але без пароля), з перевіркою достовірності юзер / пароль (користувачів і пароль).

Тому не забудьте встановити порожній рядок в якості користувача / пароля для тестування всіх режимів.

Підказка: для аутентифікації в windows active directy ldap це зазвичай cn = ^ USER ^, cn = users, dc = foo, dc = bar, dc = com for domain foo.bar.com

Модуль mysql is опціонально приймає базу даних для атаки, за замовчуванням це "mysql"

Модуль nntp опціонально приймає один тип аутентифікації з: USER (за замовчуванням), LOGIN, PLAIN, CRAM-MD5, DIGEST-MD5, NTLM.

Модуль oracle-listener / tns опціонально приймає режим, в якому збережений пароль, це може бути PLAIN (за замовчуванням) або CLEAR.

Модуль pop3 опціонально приймає один з типів аутентифікації: CLEAR (за замовчуванням), LOGIN, PLAIN, CRAM-MD5, CRAM-SHA1, CRAM-SHA256, DIGEST-MD5, NTLM.

Додатково опцією TLS можна вибрати примусове TLS шифрування через STLS.

Модуль postgres опціонально приймає ім'я бази даних для атаки, за замовчуванням це "template1".

Модуль rdp опціонально приймає доменне ім'я Windows.

Модуль S7-300 спеціально для Siemens PLC. Йому потрібен тільки пароль або відсутність аутентифікації, тому просто використовуйте опцію -p або -P.

Примітка: ви можете вибрати тип групи використовуючи ключове слово LOCAL або DOMAIN або other_domain: для вказівки довіреної домену.

Ви можете задати тип пароля використовуючи ключове слово HASH або MACHINE (для використання машинне ім'я NetBIOS в якості пароля).

Ви можете встановити діалект використовуючи ключове слово NTLMV2, NTLM, LMV2, LM.

Модуль smtp опціонально приймає тип аутентифікації з: LOGIN (за замовчуванням), PLAIN, CRAM-MD5, DIGEST-MD5, NTLM.

Додатково опцією TLS може бути примусово вибрано TLS шифрування через STARTTLS.

Параметр входу використовуються як параметри імені і користувача і пароля в якості доменного імені.

Наприклад, для тестування, чи існує john @ localhost на 192.168.0.1:

Модуль snmp опціонально приймає такі параметри:

Для комбінування опцій використовуйте двокрапку ( ":"), наприклад:

Модуль sshkey не забезпечує додаткових опцій, хоча змінюється значення опцій -p і -P.

- -p очікує шлях до незашифрованого приватного ключа в форматі PEM.

- -P очікує ім'я файлу, що містить список шляхів до деяких незашифрованих ключів в форматі PEM.

Модуль svn опціонально приймає ім'я сховища для атаки, за замовчуванням це "trunk"

Модуль telnet опціонально приймає рядок, яка відображається після успішного входу (не залежить від регістра), використовуйте якщо та, яка в telnet за замовчуванням, видає занадто багато помилкових спрацьовувань.

Модуль xmpp опціонально приймає тип аутентифікації з: LOGIN (default), PLAIN, CRAM-MD5, DIGEST-MD5, SCRAM-SHA1.

Пам'ятайте, що передана мета повинна бути fdqn, так як значення використовується в запиті Jabber init, приклад: hermes.jabber.org

Приклади запуску Hydra

Спробувати увійти як користувач root (-l root) використовуючи список паролів (-P /usr/share/wordlists/metasploit/unix_passwords.txt) в 6 потоків (-t 6) на даний SSH сервер (ssh: //192.168.1.123) .

Спробувати увійти як користувач user (-l user) використовуючи список паролів (-P passlist.txt) на даний FTP сервер (ftp://192.168.0.1).

Спробувати увійти на SSH сервера (ssh) зі списку (-M targets.txt) використовуючи список користувачів (-L logins.txt) і список паролів (-P pws.txt).

Спробувати зайти на FTP сервера в зазначеній підмережі (ftp: // [192.168.0.0/24] /) з ім'ям користувача admin (-l admin) і паролем password (-p password).

Зайти на поштовий сервер (imap: //192.168.0.1/). використовує протокол IMAP з іменами користувачів зі списку (-L userlist.txt) і паролем defaultpw (-p defaultpw). в якості типу аутентифікації обраний PLAIN.

установка Hydra

Програмне забезпечення вже в Kali Linux.

Установка в BlackArch

Програмне забезпечення вже в BlackArch.

Установка в Debian, Ubuntu, Linux Mint

Інформація про встановлення в інші операційні системи буде додана пізніше.

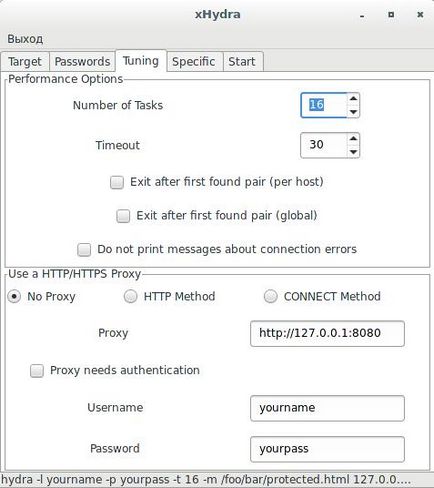

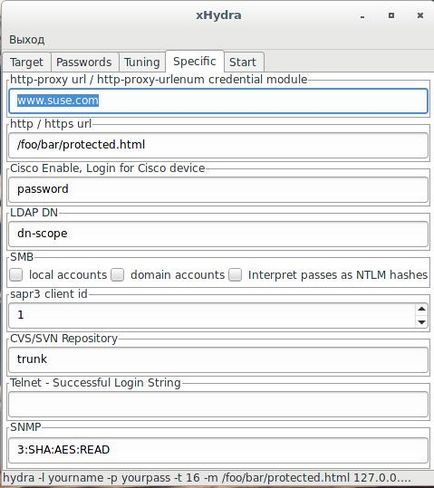

xHydra (графічний інтерфейс для THC-Hydra)

Для запуску графічного інтерфейсу xHydra виконайте команду:

Програми, що входять в пакет THC-Hydra

У пакет Hydra входить програма pw-inspector - інструмент для зменшення переліку паролів за рахунок фільтрування їх по заданих параметрах.

Скріншоти Hydra