Доступ до - баз даних банків і - покупна вразливість, therunet

В кінці минулого року theRunet писав про найпростіші способи хакерських атак на банки. Тепер більш детально розглянемо способи отримання доступу до бази даних і розповімо про те, як організації можуть захистити себе від атак.

Варто відзначити, що база даних системи дистанційного банківського обслуговування (БД ДБО) все-таки містить інформацію не про «реальних» грошах, а лише передає інформацію про операції в центральну автоматизовану банківську систему (АБС).

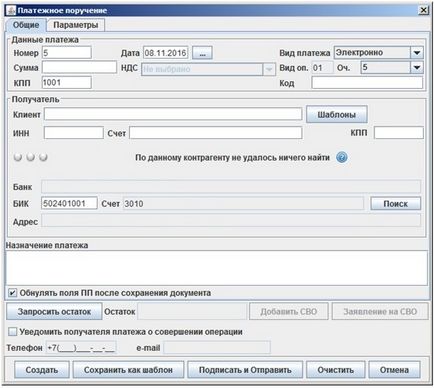

Але, одна з дуже поширених проблем в наших банках - відсутність перевірки електронного підпису клієнта під час вивантаження платіжних доручень з ДБО в АБС. Тобто зловмисник, отримавши доступ в БД ДБО, може зробити підроблену запис про платіжному дорученні від будь-якого клієнта на будь-який рахунок, при цьому поставити лише «галочку», що підпис даного платіжного доручення була перевірена і, що воно може бути вивантажено в АБС.

Далі це доручення автоматично піде і виповниться в АБС. Таким чином, важливо розуміти, що після того, як зловмисник отримає доступ до бази даних, його майже ніщо зупинити не зможе. Шляхів отримання доступу до бази даних, маючи доступ до корпоративної мережі банку (через захоплений хостинг), дуже багато.

Способи отримання доступу до бази даних

По-перше, це корпоративний домен на базі MS AD. Без коректної і хорошою настройки він являє собою досить слабо захищену інфраструктуру, особливо, якщо зловмисник має доступ хоча б до одного з комп'ютерів, що входять в домен (а в нашому сценарії це так).

Однією з основних проблем AD є його глибока інтеграція. І якщо зловмисник захопить контроль хоча б над одним хостом, то він зможе вийняти з його пам'яті облікові дані якогось безлічі користувачів, і, використовуючи їх, буде захоплювати контроль над іншими серверами, витягувати облікові дані звідти і продовжувати атаку.

Підсумком виявиться знаходження облікового запису, що має доступ на сервер бази даних ДБО або АБС. На перший погляд, здається, що це непросто. Однак, описана вище техніка - одна з найпоширеніших і добре опрацьованих. До того ж, вона давно автоматизована.

Другий приклад - це уразливості конкретної АБС або ДБО, а також їх компонентів. Можливостей для атаки зсередини мережі набагато більше, ніж зовні. Так, були випадки, коли, наприклад, будь-який користувач мережі мав можливість розпізнаватися вашими системі з максимальними правами, просто знаючи ім'я адміністратора системи.

Таким чином, ми бачимо, що зловмисник досить просто може атакувати внутрішні системи банку і отримати від цього велику фінансову вигоду. Адже все, що йому потрібно - захопити один з вузлів усередині корпоративної мережі, що досить просто, і він буде володіти потенціалом доступу до внутрішніх систем.

Треба пам'ятати, що безпека - це комплексний і змінюється процес, так що універсальної таблетки не існує. При цьому збиток можна мінімізувати. Ось декілька порад від Смелаа Фоменко, директора хостингової компанії King Servers:

По-перше, це хороша сегментація мережі, а також строгі правила на фаєрвол. Як показує досвід внутрішніх аудитів, цим нехтують в дуже багатьох банках.

По-друге, це інвентаризація і регулярне оновлення програмного забезпечення. Це сверхнеобходімо - знати, що є і всередині, і особливо зовні вашої мережі. Причому не просто знати назву програмного забезпечення, а мати уявлення про його версії і можливостях, версії додаткових модулів і бібліотек.

Зате коректними настройками ми можемо обмежити всіх користувачів від використання Java, за винятком тих, кому це реально необхідно (а таких буде зовсім небагато). Ну і звичайно, систему треба перевіряти. Пен-тест, або глибше - аудит, покаже, який же реальний рівень захищеності системи, що ж зловмисник зможе зробити з вашою системою.

Троянці, DDos-атаки і «чистий злом»

Скільки таких троянців знаходиться в пасивному стані в українських банках сказати важко, але не можна виключати, що організатори атак лише чекають слушної нагоди, щоб обрушити банківську систему.

Коли банк стикається з громадської небезпекою атаки швидше за все підготовчий етап пройшов деякий час назад і можливо, що сама атака вже розпочато. Щоб оцінити серйозність загрози, потрібно зрозуміти, про що саме йде мова. Якщо це звичайна DDoS-атака, то сьогодні вони відбуваються через зламані домашні роутери, той самий інтернет речей. В цьому випадку атаку може проводити 1-2 людини.

Якщо мова від чистому зломі, то потрібно багато підготовчої роботи. Потрібно отримати доступ до внутрішньої інформації, знайти слабкі місця в захисті. У 95% випадків такі дані отримують через інсайдерську інформацію або як ще кажуть покупну вразливість. В цьому випадку задіяна велика кількість людей і підготовка вимагає часу і грошей.

Чому важлива безпека дата-центру

Незалежно від того, який центр обробки даних використовується в організації - приватний або комерційний, - перед компанією стоїть непросте завдання по забезпеченню безпеки і цілісності інформації, що зберігається на ньому інформації. Захисні рішення для таких систем повинні бути гнучкими: забезпечуючи необхідний рівень безпеки існуючої середовища сьогодні, вони повинні легко масштабироваться, щоб підтримати будь-які її зміни в майбутньому. Крім того, таке рішення повинно включати спеціалізовані технології для захисту систем зберігання даних і віртуальних середовищ.

Сучасна інформаційна система компанії являє собою комплекс окремих взаємодіючих сегментів. Одним із сегментів є периметр інформаційної інфраструктури, можна виділити зовнішній і внутрішній периметр інфраструктури.

У свою чергу основними завданнями внутрішнього периметра є безперервність бізнес процесів - практично відсутність помилкових спрацьовувань, ретельне відстеження дій користувача для запобігання витоку інформації і недопущення спроби використовувати нелегітимне ПО для різних шкідливих дій.

Антивірусне програмне забезпечення є однією з найбільш важливих складових системи інформаційної безпеки. Однак коли необхідно забезпечити захист великих интрасетей від вірусів і інших шкідливих програм, необхідно використовувати спеціальні корпоративні версії захисних програмних засобів.